Arhiva za ‘bezbednosni propust’ tag

Otkrijte bezbednosnu grešku u Androidu i zaradite do 30.000 dolara

Google već duže vremena ima “Vulnerability Reward Program”, program putem kojeg želi da nagradi i stimuliše korisnike za prijavljivanje bezbednosnih greška u svojim Web servisima, aplikacijama, ekstenzijama, Chrome i Chrome OS.

Kompanija Google juče je objavila da proširuje ovaj svoj program nagrađivanja bezbednosnih grešaka i na mobilni operativni sistem Android.

Google naglašava da program ne pokriva sve Android uređaje već samo nove uređaje za koje je Google potpuno odgovoran. Za sada, to znači Nexus 6 i Nexus 9.

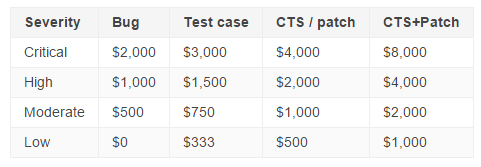

Ono što treba naglasiti jeste da će vam Google platiti za otkrivanje bezbednosne greške ali i ponuditi dodatne nagrade za test slučajeva podnetih sa otkrivenom bezbednosnom greškom, CTS test i AOSP zakrpa koja popravlja grešku.

CTS je skraćenica za “Compatibility Test Suite”, Androidov test kompatibilnosti koji se stalno ažurira i kojeg moraju proći svi uređaji kako bi dobili pristup Google Play Store. CTS testovi obezbeđuju da su uređaj i njegov softver Android kompatibilni i bez poznatih ranjivosti, obezbeđuju ispravnost API platforme te prate obaveznu Google praksu korisničkog interfejsa za što bilju čitljivost i doslednost.

Google će vam platiti do 2.000 dolara za otkrivanje bezbednosne grešeke. Iznos zavisi od težine greške, a ako uz grešku podnesete i CTS test i AOSP zakrpu, možete zaraditi do 8.000 dolara. Detaljne informacije o ovom programu nagrađivanja možete pronaći na Android Security Rewards stranici.

Za sve one koji vide ovaj Google program kao dobar način da se zaradi nešto novca, treba reći da pored ove vrste nagrađivanja postoje i ogromni bonusi u slučaju da otkrijete greške u kernelu, TEE (TrustZone), ili Verified Boot procesu. Za najgori mogući scenarijo za daljinsko kompromitovanje TrustZone ili Verified Boot procesa, kompanija Google nudi nagradu u visini od 30.000 dolara.

Kompanija Google navodi da je samo u prošloj godinini isplatila više od 1,5 miliona dolara za otkrivene bezbednosne greške.

Heartbleed bug: Bezbednosni OpenSSL propust koji utiče na 70% sajtova

Još jedan vrlo ozbiljan bezbedonosni propust uznemirio je online javnost. Naime, postoji velika opasnost da su vaše lozinke i finansijske informacije možda bile izložene, reč je o bezbednosnom propustu u kodu koji koristi dve trećine “bezbednih” sajtova na Internetu.

Bezbedonosni propust u kodu nazvan Heartbleed je ranjivost u OpenSSL kriptografskoj biblioteci koja omogućava napadačima da nevidljivo čitaju osetljive podatke sa Web servera kao što su kriptografski ključevi, korisnička imena i lozinke. Heartbleed propust je otkrila Finska kompanija koja se bavi bezbednosti na Internetu Codenomicon i Google-ov stručnjak za bezbednost Neel Mehta.

Šta je Heartbleed?

Heartbleed je bezbednosni propust u kodu popularnih OpenSSL verzija, softvera koji se koristi za šifriranje i zaštitu privatnosti vaših lozinki, bankovnih informacija i ostalih poverljivih podataka koje unosite na “bezbednim” sajtovima, kao što su Yahoo, Google i ostali sajtovi koji se mogu prepoznati po ikoni “katanac” u vašem pretraživaču.

OpenSSL je najpopularniji open source Kod za šifrovanje na Internetu. Važno je naglasiti da Heartbleed propust utiče na verzije koje koristi više od dve trećine aktivnih sajtova na Internetu, kao i e-mail i chat serveri, virtuelne privatne mreže i neki hardverski uređaji kao što su ruteri.

Treba reći da Heartbleed nije virus niti malware, ali on može biti iskorišćen od strane zlonamernih programa i sajber kriminalaca.

Ranjivost omogućava “svakome na Internetu” da pročita memoriju sistema zaštićenog sa OpenSSL tj. sa kodom koji sadrži ovaj bezbedonosni propust, tako da oni mogu dobiti ključeve potrebne za dekodiranje i čitanje podataka. Testovi su pokazali da Heartbleed propust omogućava pristup korisničkim imenima, lozinkama, instant porukama, e-mailovima, poslovnih dokumenata i poslovnoj komunikaciji.

Napadači imaju mogućnost da prisluškuju komunikaciju, kradu podatke direktno iz servisa i korisnika i da imitiraju usluge i korisnike,

navodi se na Heartbleed sajtu gde možete pronaći više informacija o ovom bezbedonosnom propustu.

Koje Internet usluge su pogođene?

Kompanija Microsoft je potvrdila da su njeni Azure Services prilično imuni na Heartbleed OpenSSL propust, osim za klijente koji koriste Linux slike u njenom Cloud-u. Google, Amazon, Rackspace i drugi su obavestili javnost o tome koje njihove usluga su pogođene.

Google navodi da je objavio zakrpu sa kojom rešava problem u uslugama Search, Gmail, YouTube, Wallet, Play, Apps i App Engine dok Chrome i Chrome OS nisu bili pogođeni. Kompanija navodi da će uskoro biti objavljena zakrpa za mobilni operativn i sistem Android 4.1.1, ostale verzije imune na Heartbleed propust, kao i za Search Appliance.

Google je takođe objavio zakrpe za sve instance na Cloud SQL i savetuje korisnike koji koriste Google Compute Engine da je potrebno da manuelno ažuririraju OpenSSL na svakoj pokrenutoj instanci ili da zamene sve postojeće slike sa verzijama koje uključuju ažuriran OpenSSL. Kompanija navodi da Heartbleed utiče na sve Debian, RHEL i CentOS instance u Compute Engine koji nemaju najnoviju verziju OpenSSL-a.

Za korisnike Google-ovog brzog HTTP protokola SPDY kompanija je objavila zakrpu, Apache modul koji podržava SPDY protokol.

Za one koji ne znaju šta je SPDY protokol od koristi će biti članak “Šta je Google-ov SPDY protokol i kako on pomaže u ubrzavanju Web-a”.

Yahoo navodi da su zakrpe objavaljene i da je većina njegovih usluga bezbedna.

Stručnjaci za bezbednost savetuju korisnike da sačekaju da online servisi objave da su popravile greške pa tek onda promene svoje lozinke.

Pre nekoliko dana objavljena je OpenSSL verzija sa svim bezbedonosnim ispravkama. Sajtovi i druge usluge mogu biti bezbedni korišćenjem ove nove OpenSSL verzije ili onemogućavanjem inficiranog dela Koda.

Ako ste zabrinuti za bezbednost na nekom sajtu, možete testirati taj sajt koristeći Qualys SSL Server Test.

Sa februarskom zakrpom Microsoft rešava 57 bezbednosnih ranjivosti

Microsoft će svoju mesečnu zakrpu (patch) objaviti danas a Windows korisnici će sigurno primetiti da se ona odnosi na rešavanje mnogo većeg broja grešaka nego obično. Zakrpa koju bi Microsoft prema najavama trebao objaviti danas, rešiće 57 različite bezbednosnih ranjivosti koji će zahtevati 12 pojedinačnih ažuriranja za popravku.

Zakrpa će ciljati određeni broj različitih aplikacija, uključujući i sam Windows, Windows Server, Exchange, Office, Internet Explorer i .net Framework. Prema navodima koji dolaze iz kompanije Microsoft, 5 od 12 zakrpa klasifikovane su kao kritične, to znači da će se popravljati ranjivosti koje dozvoljavaju hakerima da izvrše zlonamerni kod na računaru korisnika.

Dve kritične zakrpe trebalo bi da poprave bezbednosne propuste koji se odnose na sve verzije Internet Explorer-a, od verzije šest, uključujući Windows 8 i Windows RT.

Microsoft ističe da se jedna zakrpa odnosi na Windows XP, Vista i Server 2003. Posebana zakrpa će biti potrebna onima koji još uvek koriste XP, dok će konačna zakrpa malo bolje zaštititi one koji koriste Exchange.

Ako imate omogućeno automatsko ažuriranje, kritične ispravke će se automatski instalirati na vaš računar tokom današnjeg ili sutrašnjeg dana. Ostatak isprvki, samo onih kategorisanih kao važne, biće potrebno ručno instalirati.