Arhiva za ‘hakerski napad’ tag

Milioni WordPress sajtova u opasnosti!

Stručnjaci za bezbednost upozoravaju da se milioni WordPress sajtova nalaze u opasnosti zbog ranjivosti koja je pronađena u podrazumevanoj (default) instalaciji ovog vrlo popularnog sistema za upravljanje sadržajem (CMS)!

Takozvana cross-site scripting (XSS) ranjivost pronađena je u paketu koji je deo WordPress teme poznate kao Twenty Fifteen i koji se instalira kao podrazumevana. Ova ranjivost se zasniva na “DOM” što znači da deluje u “Document Object Model” koji je odgovoran za to kako se tekst, slike, zaglavlja i linkovi prikazuju u pretraživaču.

DOM XSS napadi zahtevaju od potencijalne žrtve da klikne na zlonameran link, koji je ustvari jedna vrsta ograničenja koja u velikoj meri smanjuje sigurnost sajta. U slučaju da administrator ne prepozna ovu vrstu mamca, postaće žrtve napada, drugim rečima, napadači mogu preuzeti potpunu kontrolu nad njihovim WordPress sajtom.

Stručnjaci za bezbednost na Internetu kompanije Securi navode da su ovaj napad otkrili pre izvesnog vremena zahvaljujući prijavama naših klijenata koji su ukazivali na potencijalnu ranjivost:

http:// site.com/wp-content/themes/twentyfifteen/genericons/example.html#1

Ono što se događa jeste da XSS objavljuje JavaScript upozorenje međutim, ono se takođe može koristiti i za izvršavanje JavaScript-a u vašem pretraživaču te preuzimanja kontrole nad vašim WordPress sajtom ako ste prijavljeni kao Admin.

Naš savet je da obavezno proverite vaš WordPress sajt i da li je na njemu pokrenut ovaj “genericons” paket. U slučaju da jeste, preporučujemo da odmah uklonite example.html datoteku koja je dio paketa ili da bar proverite da li firewall (zaštitni zid) Web aplikacija ili sistem za detekciju upada, blokira pristup do ove datoteke.

Sucuri navodi da je obavestio veliki broj kompanija koje nude Web hosting od kojih su mnoge već zakrpile ovaj sigurnosni propust na sajtovima koje hostuju.

GoDaddy se vratio u funkciju nakon hakerskog napada

Jedna od najpopularnijih Web hosting kompanija GoDaddy uspela je da ponovo vrati u funkciju većinu svojih usluga nakon što je član hakerskog kolektiva Anonymous izvršio napad na sajt.

GoDaddy je jedan od najvećih registara domena koji upravlja sa oko 50 miliona naziva domena i ima više od 9,3 miliona klijenata. Jedan član hakerskog kolektiva Anonymous preuzeo odgovornost za rušenje GoDaddy sajta, koji je u ponedeljak bio nedostupan nekoliko sati, tvrdeći da je to uradio u znak odmazde za svojevremenu kompanijinu podršku Stop Online Piracy Act (SOPA).

Osoba koja se na Twitter-u predstavlja kao @AnonymousOwn3r, na sebe je preuzela isključivu odgovornost za ovaj napad. GoDaddy DNS serveri su juče bili oboreni na nekoliko sati a Anonymous Own3r naglašava da ovaj napad nije izvršio Anonymous već samo on koji je pripadnik ovog hakerskog kolektiva. Jedan deo Twitter zajednice pohvalio je rušenje GoDaddy dok je drugi deo to usudio jer je napad izazvao značajne poremećaje.

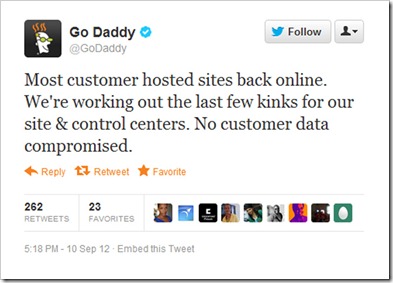

GoDaddy je na Twitter-u objavio da je većina sajtova hostovanih od strane njegovih korisnika vraćena i da se radi na rešavanju ostalih problema:

GoDaddy navodi da se radilo samo Denial-of-service napadu te da podaci korisnika nisu kompromitovani.

Velika većina naših usluga ponovo je aktivna i ni u jednom trenutku osetljive informacije o našim klijentima, kao što su podaci o kreditnim karticama, lozinke, imena, adrese, nisu bile kompromitovane,

saopštila je Elizabet Driskol, portparol kompanije GoDaddy.

Hakeri napadaju WordPress 3.2.1 blogove kako bi distribuirali TDSS rootkit

Sigurnosna kompanija Websense upozorava da hakeri kompromitiraju blogove koji koriste verziju WordPress 3.2.1 s ciljem da zaraze njihove posjetitelje sa zloglasnim TDSS rootkit-om.

Sigurnosna kompanija Websense upozorava da hakeri kompromitiraju blogove koji koriste verziju WordPress 3.2.1 s ciljem da zaraze njihove posjetitelje sa zloglasnim TDSS rootkit-om.

Napadi iskorišćavaju poznatu ranjivosti koje utječe na WordPress 3.2.1, a koji je starija verzija popularne blog platforme. Nakon što dobiju neovlašteni pristup blogu, napadači ubrizgavaju maliciozni JavaScript kod u stranice kako bi učitali Java slabosti sa servera trećih strana.

Slabost Java koji se iskorištava u napadu poznata je kao CVE-2011-3544 i ona omogućuje daljinsko izvršavanje proizvoljnog koda. U ovom slučaju, napadači je koriste kako bi instalirali verziju TDSS rootkit-a na računala posjetitelja web stranice i na kraju stekli potpunu kontrolu nad zaraženim računalima koja bi potom koristili kao zombije za botnet.

CVE-2011-3544 ranjivost počela se ciljano iskorištavati u prosincu 2001 godine dovodeći do kompromitiranja nekoliko softverskih proizvoda kao što su Adobe Reader, Flash Player i Java.

Sigurnosna kompanija Websense navodi da nisu sigurni da li ova kampanja masovnog ubrizgavanja Koda koristi obnovljeni alat ili neki potpuno novi, ali stručnjaci iz sigurnosne tvrtke M86 Security ističe da su oni otkrili da su za ove napade na WordPress 3.2.1 blogove hakeri koristili Phoenix Exploit Kit.

Sigurnosna tvrtka M86 naglašava da su osobe koje stoje iza ovih napada mamile svoje žrtve na zaražene web stranice tako što su im slali spam e-mail koji sadrži zlonamjerne linkove. Činjenica da ovi linkovi vode do legitimnih blogova pomogla je napadačima da zaobiđu filtere URL reputacije.

Webmasteri su pozvali na odmah urade nadogradnju WordPress-a na najnoviju verziju, u ovom trenutku to je verzija 3.3.1.

Hakerska grupa LulzSec oborila CIA web sajt!

Wikileaks pozdravio denial of service (DOS) napad na web sajt CIA.gov koji je izvela hakerska grupa LulzSec. Wikileaks je na Twitter-u objavio da CIA sada shvata značenje "WTF", što je referenca za CIA-in Wikileaks Task Force, koja je vodila istragu oko Wikileaks-ovog objavljivanja tajnih dokumenata Američke Vlade.

Napad i obaranje sajta CIA.gov dolazi nakon niza DoS napada i infiltracija iza kojih stoji hakerska grupa LulzSec, uključujući i hakiranje servera koji pripada Američkom Senatu kao i objavljivanje lozinki i e-mail adresa 26.000 korisnika porno sajtova. Ova hakerska grupa je također juče preuzela odgovornost za hakiranje nekoliko gaming sajtova među kojima su Eve Online, Minecraft i League of Legends.

LulzSec koja je do nedavno bila relativno nepoznata hakerska grupa, također je napravila još jedan vrlo zanimljiv gest, objavila je na Twitter-u da će prihvatati zahtjeve za hakiranje od bilo tkoga tko želi da se sruši neki web sajt. “Pozovite 614-LULZSEC, navedite cilj i mi ćemo ga uništiti", navodi se u objavi ove grupe.

Grupa ima uspostavljen HotLine za područje SAD, koji povremeno preusmjerava pozive na druge brojeve, uključujući FBI i Američku sigurnosnu tvrtku HBGary.

Naš broj poziva između 5 i 20 ljudi svake sekunde i mi te pozive možemo preusmjeriti gdje god želimo. Prijedlozi?

objavio je LulzSec u svom tweet-u.