Arhiva za ‘dns’ tag

Google upozorava i pruža pomoć korisnicima koji su zaraženi sa DNSChanger malware-om

Google je počeo da upozorava posjetitelje koji su zaraženi sa DNSChanger, radi se o malware-u koji pokušava da preusmjeri korisnike na razne web stranice mijenjanjem njihovih DNS postavki. Obavijest je u obliku vrlo vidljivog upozorenja koje korisnika obavještava da je zaražen, te mu pruža link na instrukcije za uklanjanje DNSChanger malware-a.

Još u veljači je nekoliko izvora navelo da je sa ovim malware-om zaraženo više od 4 milijuna računala.

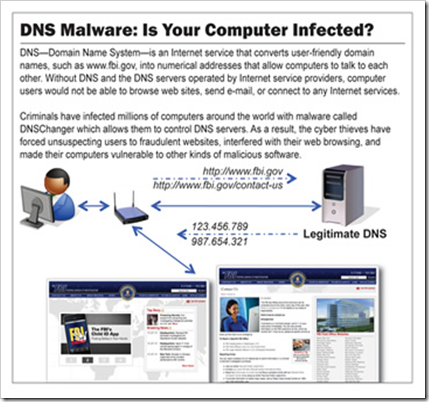

Ova Google-ova inicijativa potaknuta Sudskim nalogom koji istječe 9. srpnja. Nakon što istekne Sudski nalog, Internet Systems Consortium neće imati nikakvih obaveza za održavanjem privremenih DNS servera koji trenutno omogućuju da korisnici zaraženi DNSChanger imaju pristup Internet-u. Gašenjem DNSChanger infrastrukture i sa prekidom rada ovih privremenih servera, zaraženi korisnici će imati neispravne DNS postavke što će rezultirati nemogućnošću pristupa Internetu. Da bi ovo razumjeli, morate također shvatiti i kako DNS i DNSChanger rade.

Držeći se osnovnih pojmova, DNS ili “Domain Name System” je važan servis putem kojeg Internet domeni (npr. onlinetrziste.com) usmjeravaju web surfere na odgovarajuće web stranice i servere. Bez DNS, Internet bi bilo vrlo konfuzno mjesto na kom bi se malo tko snalazio.

Kada je računalo zaraženo DNSChanger-om, malware mijenja računalo na takav način da zaobilazi legitimne DNS servere. Legitimne DNS postavke su nešto što ćete najčešće automatski dobiti od vašeg Internet provajdera (ISP), ali se one također mogu postaviti i ručno. DNSChanger će tada preusmjeriti taj korisnički web promet kroz svoje vlastite DNS servere. Tada će se zaraženi korisnik često preusmjeravati na razne sajtove prepune oglasa, nezakonitog ili opasan materijal ili će pak biti špijunirani i praćeni bez ikakvog znanja.

Osobito opasna sposobnost DNSChanger-a jeste što on može da promijeniti DNS postavke na router-ima, i tako da učinkovito širi problem sa lokalnog računala na cijelu mrežu.

Korisnici mogu provjeriti da li su zaražene sa DNSChanger na stranici dns-ok. U slučaju da ste zaraženi, možete ga ukloniti slijedeći ovo upustvo za uklanjanje DNSChanger malware-a.

Turski hakeri SQL napadom upali u NetNames DNS servere

Turska hakerska grupa Turkguvenligi uspela je preko vikenda da sa poigraju sa evidencijom Internet adresa, preusmeravajući web promet sa velikog broja sajtova koji pripadaju kompanijama uključujući Microsoft, UPS i Vodafona na različite sajtove pod njihovom kontrolom.

Turska hakerska grupa Turkguvenligi uspela je preko vikenda da sa poigraju sa evidencijom Internet adresa, preusmeravajući web promet sa velikog broja sajtova koji pripadaju kompanijama uključujući Microsoft, UPS i Vodafona na različite sajtove pod njihovom kontrolom.

Prema nekim informacijama, promet sa 186 web sajtova preusmeren je na sajtove pod kontrolom "Turkguvenligi". Poruku na napadnutim sajtovima je glasila: "4. septembar. Mi Turkguvenligi proglašavamo ovaj dan kao svetski dan hakera…"

Svi napadnuti sajtovi registrovani kroz NetNames, koji je deo NBT grupe. NetNames obezbeđuje DNS (Domain Name Sistem) uslugu za sajtove, koja je sistem koji se koristi za prevođenje imena domena u IP adresu.

Turki hakeri su uspeli da hakuju NetName DNS servere kroz SQL Injection napad, koji uključuje ubacivanje komande u web formu kako bi se videlo da li baza podataka u pozadini odgovara. Ako ove komande nisu skenirane u cilju otkrivanja zlonamernog koda, napadač može dobiti pristup sistemu.

U slučaju NetNames, hakerska grupa Turkguvenligi je stavila “redelegation order“ u sistem kompanije i promenila adresu master DNS servera koji je služio podatke za web sajtove, navodi u saopštenju NetNames. Napad se dogodio u nedelju oko 9 časova.

Ostali sajtovi koji su bili predmet napada pripadaju listu The Telegraph, Coca-Cola, Interpol, Adobe, Dell, Microsoft, Pežo, Univerzitetu Harvard, F-Secure, BitDefender i ostalima.

Ako su hakeri uspeli da promene DNS podešavanja koja drži registar domena, onda su verovatno mogli da promene i druga podešavanja, kao što je onemogućavanje DNSSEC, ili jednostavno da promene DNS podešavanja kako bi pokazali na servere koji ne podržavaju DNSSEC.

Internet saobraćaj preusmjeravan na Kinu pod misterioznim okolnostima

Radnici u operacionim centrima internet mreže širom sveta pokušavaju da shvate zašto je promet ove sedmice na sajtovima kao što su YouTube, Twitter i Facebook bio preusmeren na servere u Kini, dajući web-surferima širom sveta uvid u ono što Kineski internet korisnici vide kada oni pokušavaju da pristupe tim za njih blokiranim sajtovima.

U sredu je neko u čileanskom Domain Name Sistem (DNS) registru, Internet protokola (IP) adresa za pronalaženje sistema, izjavio da su lokalni Internet provajderi primetili čudno ponašanje.

Konkretno, jedan od glavnih DNS servera, koji se zove I Root Server i radi u Švedskoj, je posetitelje koji su pokušavli da idu na te sajtove preusmeravao na servere u Kini. To je praktično poslalo ljude iza Velikog Zida Kine, strogo kontrolisane mreže servera i rutera Narodne Republike Kine koja se koristi za filtriranje Interneta i blokiranje njenih građana od pristupanja sadržaju, što se smatra politički osetljivim.

Portparol Google-a, koji je vlasnik YouTube-a je odbio da komentariše, rekavši da je to problem na ISP nivou. On je rekao da ovo nije povezano sa Google-ovim korporativnim sajtom koji se pojavljivao na kineskom, danskom i drugim jezicima u sredu, za koji kompanija kaže da je bila obična greška.

Tu će bez sumnje biti spekulacije da ova DNS dešavanja nisu u vezi sa tenzijama između Google-a, Sjedinjenih Država i Kine pogotovo što je Google tvrdio da su njegovu mrežu i Gmail korisnike koji su aktivisti za ljudska prava bili meta krajem prošle godine napali napadači koji potiču iz Kine. Epilog toga je Google je preselio svoj Google.cn sajt u Hong Kong.

Predstavnik Informativnog centra kineske internet mreže (CNNIC) negirao je da je bilo ikakvih malverzacija.

Želimo da pojasnimo da CNNIC nikada nije presretao ili radio neke druge stvari za refleksiju sajta sa Root Server-a, CNNIC samo obezbeđuje stabilnu Internet konekciju, napajanje i neophodnu podršku,

izjavio je Xiaodong Lee, potpredsednik i tehnološki direktor u CNNIC.