Arhiva za ‘malware’ tag

Wanna Decryptor: Najopasniji virus do sada

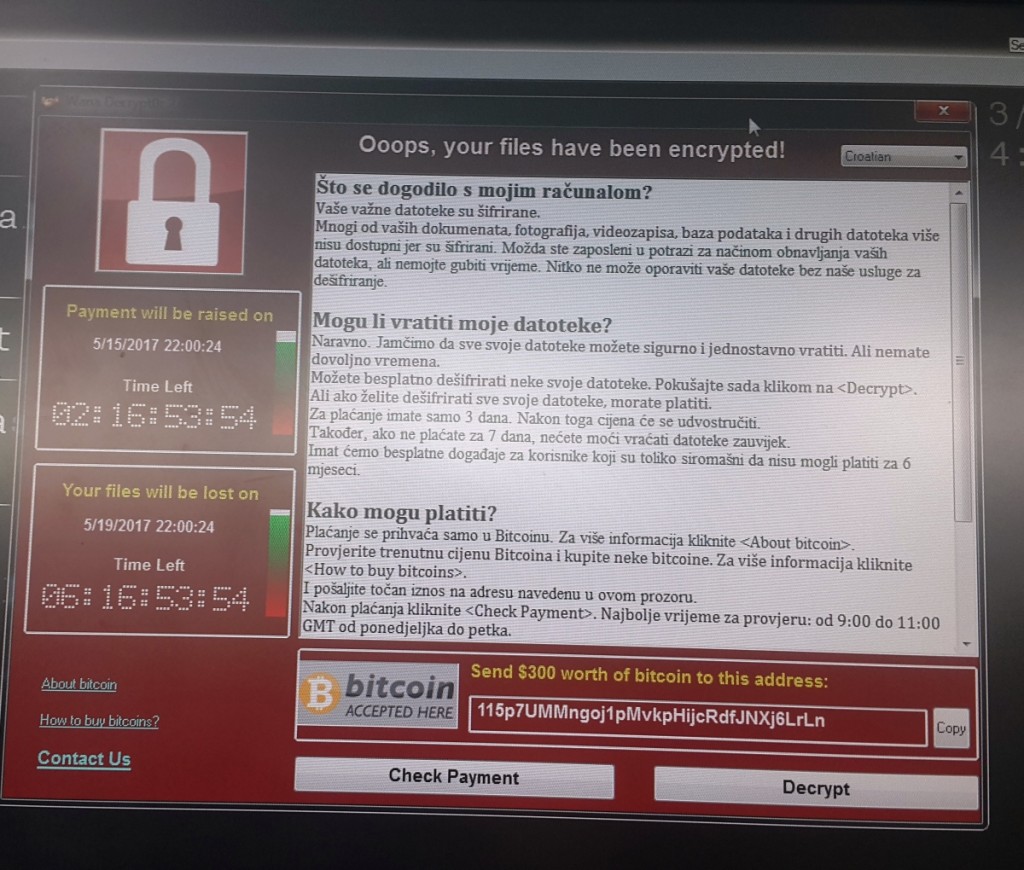

U skoro stotinu zemalja širom svijeta izveden je veliki hakerski napad kojim se od žrtava zahtijeva plaćanje u zamjenu za vraćanje njihovih podataka. Najgora stvar u svemu tome je činjenica da novi zlonamerni kod blokira pristup operacijskom sustavu Windows sve dok žrtva ne plati 275 eura u Bitcoin valuti.

Nakon tri dana ovaj ransomware malware pod nazivom “Wanna Decryptor” (ili WannaCry) će duplirati traženu sumu a nakon sedam dana vaše blokirane datoteke će biti izbrisane ako se otkupnina ne plati.

Vaši važni fajlovi su zaključani. Ako pokušavate da pronađete način da ponovo dođete do vaših podataka, ne gubite vrijeme. Nitko ne može oporaviti vaše datoteke bez naše usluge za dešifrovanje,

stoji u poruci koja se pojavljuje na kompjuterima širom svijeta.

Hakeri traže uplatu 275 evra (300 dolara) do 19. maja inače će svi podaci u kompjuteru biti izbrisani.

IT stručnjaci smatraju da je “Wanna Decryptor” najopasniji virus na internetu koji može da načini veliku štetu. On ne samo da blokira pristup operativnom sustavu i hard disku već i šifrira podataka na svim uređajima koji su putem USB-a spojeni na računalo (USB memory stick, vanjskih tvrdi diskovi i slično).

Ransomware malware “Wanna Decryptor” koristi ranjivost u Windows SMB protokolu. U kompjuter ulazi putem privitka u neželjenim mejlovima, a čim se otvori odmah počinje sa šifrovanjem podataka. Ovaj zlonamjerni kod stvara šifrovane kopije podataka u kompjuteru žrtve nakon čega briše originale. Zbog toga ostaju samo šifrovane kopije kojima nije moguće pristupiti bez ključa za dešifrovanje. Šifrovanje traje od nekoliko minuta do nekoliko sati, zavisno od količine podataka koja se nalazi u kompjuteru.

Budući da vaše datoteke ne možete vratiti bez plaćanja otkupnine, preporučujemo vam dodatni oprez prilikom otvaranja datoteka koje ste primili od nepoznatih pošiljatelja. Ako nema potrebe za otvaranjem neke datoteke koju ste primili od nepoznatog pošiljaoca onda jednostavno ne klikajte na nju. Također, pametno bi bilo da napravite sigurnosne kopije datoteka u Cloud-u (u oblaku), kako bi vaši podaci bili na sigurnom od djelovanja zlonamjernog koda.

Preporučujemo da pročitate članak “Cloud servisi sa kojima možete besplatno dobiti 100 GB prostora za pohranu datoteka” .

Novi Android malware brzo se širi Evropom

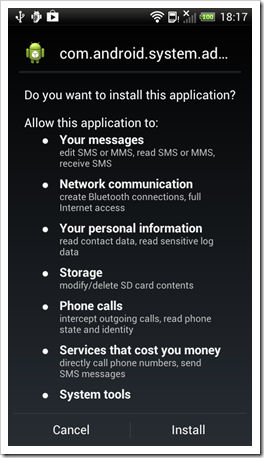

Novi oblik Android malware (zlonamernog programa) koji se širi putem SMS poruke, pojavio se na prostoru Evrope. Danska sigurnosna kompanija Heimdal Security otkrila je Android malware nazvan Mazar BOT koji se već proširio na nekoliko stotina hiljada uređaja.

Opasna SMS poruka sadrži link, tvrdeći da je multimedijalnu poruku međutim, klikom na njega korisniku će biti ponuđeno da preuzme zlonamernu Android paket aplikaciju (APK) pod nazivom “MMS Message”.

SMS poruka izgleda otprilike ovako: “Primili ste multimedijalnu poruku od + [pozivni broj] [broj pošiljaoca] pa zatim i link http:www.mmsforyou [.] Net /mms.apk na kom požete pogledati poruku”.

Nakon što se instalira, Mazar preuzima administratorska prava koja mu omogućavaju da radi šta god hoće sa uređajem, uključujući čitanje i slanje SMS poruka, nadgledanje poziva, rutiranje Androida pa čak i brisanje svih podataka koji se nalaze na uređaju. Mazar malware takođe koristi TOR za komunikaciju.

Tor je akronim za The Onion Router a radi se o mreži koja vam obećava anonimnost i privatnost na Internetu. Koristeći Tor, vaše online aktivnosti ostaju anonimne tako što se Web promet rutira kroz nekoliko različitih servera pre slanja je do vašeg računara.

Preporučujemo vam članak “Kako zaštiti svoju anonimnost online?” i “Kako osigurati da niko ne može da prati vaše online aktivnosti”.

Kompanija Heimdal Security navodi da je samo testirala uređaje koji koriste Android Kit Kat, ali da su starije verzije takođe u opasnosti. Uređaji sa najnovijim verzijama operativnog sistema nisu testirani.

Takođe, interesantno je i to da Mazar malware ne napada ruske uređaje, tj. neće se instalirati na Android uređaje na kojima je jezik operativnog sistema ruski jezik!

Uprkos tome što Mazar zahteva od vlasnika uređaja da kliknu na link u SMS poruci te omoguće instaliranje softvera izvan Play Store, on se i dalje širi velikom brzinom. Zbog toga stručnjaci upozoravaju da nikada ne klikate na linkove u SMS ili MMS porukama na mobilnim uređajima jer je Android izuzetno ranjiv operativni sistem.

Malware Museum: Online arhiva starih virusa

Za zlonamjerne programe (malware) se može reći da su pošast Internet ere ali svakako da bi moglo biti korisno imati evidenciju o tome kako su oni tijekom vremena evoluirali.

Nekada su zlonamjerni programi (malware) i virusi bili značajno drugačiji od današnjih. Osim očitne razlike u razini sofisticiranosti, za današnje malware i viruse možemo reći da su uglavnom tihe ubojice koje kradu osobne podatke kako bi pridobile financijsku dobit.

Online sigurnosni guru Mikko Hypponen i Internet Archive tim pokrenuli su Malware Museum, kolekciju istaknutih zlonamjernih programa iz 80-tih i 90-tih godina, uglavnom virusa. Starijim korisnicima Malware muzej svakako će probuditi uspomene na dane kada su vladali MS-DOS virusi. Tim je uklonio destruktivne dijelove koda tako da korištenjem emulatora možete doživjeti kako su nekada izgledali virusi u vašem pregledniku.

Malware muzej trenutno sadrži 78 dijelova softvera, što je mali ali ipak značajan uzorak naše digitalne prošlosti. Oni koji su svakako vrijedni pozornosti su Casino, automat “igra” koja vam daje pet šansi za spremanja svojih podataka, Coff Shop koji promiče legalizaciju marihuane, Marine koji pokazuje jedrilicu na otvorenom moru i Skynet virus nadahnut filmom Terminator.

Vrijedi istaknuti da raniji virusi nisu mogli uživati u luksuzu Interneta koje bi im omogućilo širenje, umjesto toga oni su se širili putem diskete, fizički su prelazili od osobe do osobe.

Novi sigurnosni propust prijeti milijardi Android uređaja

Novi sigurnosni propust predstavlja prijetnju za više od milijardu Android uređaja. Tim sigurnosnih stručnjaka kompanije Zimperium zLabs upozorava da su pametni telefoni i tableti koje pokreće mobilni operativni sustav Android u opasnosti jer novootkriveni bug ih može inficirati tjekom pregledavanja audio i video datoteka.

Sigurnosni stručnjaci kompanije Zimperium zLabs nazvali su ovaj propust Stagefright 2.0, po izvornom propustu koji je otkriven u srpnju i koji je bio najveći Android sigurnosni propust do sada i upozororavaju da je on prijetnja za “gotovo svaki Android uređaj”.

Koristeći značajku za slušanje i gledanje specijalno napravljenih MP3 i MP4 datoteka, hakeri mogu pristupiti i napraviti promjene na daljinu u kodu Android uređaja, a u teoriji mogu pratiti i krasti podatke. Na primjer, korisnici mogu biti dovedeni na neku Internet stranicu koja aktivira Android značajku za gledanje i slušanje MP4 i MP3 datoteka ili ono što još zabrinjavajuće, bug može biti iskorišten i u situaciji kada haker i žrtva koriste istu javnu Wi-Fi mrežu, kao što je kafić.

Treba reći da novootkriveni sigurnosni propust ustvari sadrži dvije ranjivosti koje hakeri iskorištavaju. Prva se odnosi na “libutils” knjižnicu koja se nalazi u svakoj verziji Androida dok se druga ranjivost odnosi na knjižnicu “libstagefright” koja je sastavni dio Android 5.0 i novijih uređaja. Daljinsko izvršavanje koda je moguće u svim verzijama Android 5.0 i novijim kombiniranjem i iskorištavanjem ove dvije ranjivosti. Također, moguće je napasti i starije Android uređaje ciljajući ranjivost otkrivenu u “libutils” knjižnici. Uspješnost ovisi o aplikacijama trećih strana instaliranih na uređaju ili njegove pre-loaded funkcionalnosti.

Sigurnosni stručnjaci kompanije Zimperium zLabs navode da se napad primarno izvodi putem Web preglednika. Razlog za to je taj što je Google sa najnovijim verzijama Hangouts i Messenger onemogućio hakerima da napadnu putem MMS (koji je koristio izvorni Stagefright propust). Kao što smo već rekli, hakeri mogu iskoristiti ovaj sigurnosni propust i u situacijama kada koriste istu javnu Wi-Fi mrežu kao i žrtva ali i preko aplikacija treći strana koje koriste “libutils” i “libstagefright” knjižnice.

Izvorni Stagefright sigurnosni propust otkriven je u srpnju, a njegov fokus je bio izrabljivanje ranjivosti u Google chat aplikaciji Hangouts i Messenger tijekom slanja multimedijskih video datoteka tj. MMS.

Otkriven najsofisticiraniji Android trojanac

Novi trojanac nedavno je identificiran kao “Backdoor.AndroidOS.Obad.a” a sigurnosna kompanija Kaspersky opisuje ga kao najsofisticiraniji Android trojanac koji se pojavio do sada.

Trojanac koristi nekoliko nedokumentovanih sigurnosnih propusta da bi napravio pravu pustoš na nekoliko različitih načina.

Nakon što ovaj trojanac uspješno inficira uređaj, njegov prvi cilj je dobiti administratorska prava, ako u tome uspije, nećete ga moći izbrisati jer će uživati privilegije i dodatne mogućnosti kao na primjer da se sakrije na popisu pokrenutih aplikacija.

Ovaj trojanac može prouzročiti pravi haos. Na primjer, može slati SMS poruke na specifične telefonske brojevi i tako napadačima obezbjediti zaradu. Također, trojanac može preuzeti i instalirati neke druge zlonamjerne programe na vaš Android uređaj, pa čak i širiti malware na uređaje u blizini preko Bluetooth i Wi-Fi veze. Interesantno je to da ovaj trojanac napadačima omogućuje da mu naredbe šalju putem SMS-a.

Stručnjak kompanije Kaspersky, Roman Unuchek, u blog postu dublje analizira ovaj trojanac navodeći da on više liči na neki zlonamjerni program namjenjen uređajima koji koriste operativni sustavu Windows nego na neke druge Android trojance prvenstveno zbog svoje kompleksnosti i značajnog broja prethodno nepoznatih ranjivosti u sistemu.

Dobra vijest za vlasnike Android uređaja je ta da je ovaj trojanac barem za sada vrlo ograničenog dosega. Trenutačno, trojanac “Backdoor.AndroidOS.Obad.a” predstavlja tek 0,15 posto svih pokušaja malware zaraza na mobilnim uređajima.

Kompanija Kaspersky navodi da je o svojim nalazima već izvjestila Google koji bi u skorijoj budućnosti trebao da izađe sa ispravkom koja će neutralizirati ovaj trojanac.

Android malware pravi audio snimke koristeći mikrofon sa uparenih Windows računara

Dve nedavno otkrivene Android aplikacije koje se nalaze na Google Play dizajnirane su da špijuniraju svoje korisnike, tvrde stručnjaci bezbednosne kompanije Kaspersky. Android aplikacije, SuperClean i DroidCleaner, izgledaju kao bezazlene Android aplikacije za čišćenje, međutim, i jedna i druga aplikacija kopiraju fotografije, kontakte i druge informacije korisnika na svoje udaljene servere.

Stručnjaci kompanije Kaspersky navode da autori ovih malware takođe prave i audio snimke koristeći mikrofon sa Windows računara uparenih sa zaraženim Android uređajima. Šta autori malware-a žele postići sa ovim audio snimcima ostaje nepoznato, ali njihov trud svakako je uznemirujući.

Da bi snimili audio krađom mikrofona sa Windows računara, autori aplikacije morali su prvo da osmisle način kako da inficiraju Windows računar sa Android-a. Developeri su odlučili da iskoriste Windows Autorun funkciju dizajnirajući svoje aplikacije da “tiho” poseju zlonamernu Windows izvršnu i Autorun konfiguracionu datoteku na sve SD kartice koje se ubace u zaraženi Android uređaj. Kada se Android uređaj poveže sa Windows računarom koji ima omogućenu AutoRun funkciju, Vindovs će automatski pokrenuti zlonamerni kod, omogućavajući virusu nesmetan pristup računaru korisnika.

Ovo je prvi put da smo videli ovakav opsežan skup funkcija u sklopu jedne mobilne aplikacije,

navodi se u saopštenju kompanije Kaspersky.

Važno je reći da je Google uklonio ove aplikacije sa Google Play Store.

Već dugo vremena AutoRun funkcija predstavlja veliki bezbednosi problem za Windows računare pa je Microsoft u potpunosti onemogućio AutoRun na računarima koji rade pod operativnim sistemima Windows XP, Vista i Windows 7 preko bezbednosne popravke dostupne kroz Windows Update. Međutim, još uvek postoji veliki broj onih kojima je automatsko ažuriranje Windows-a isključeno tako da su oni u potpunosti otvoreni za napade ove vrste.

Neke od mogućnosti ovih Android malware-a su:

-

Slanje SMS poruka

-

Omogućavanje Wi-Fi

-

Prikupljanje informacija o uređaju

-

Otvaranje proizvoljnih veza u pretraživaču

-

Otpremanje kompletnog sadržaja sa SD kartice

-

Otpremanje proizvoljnih datoteka na udaljene servere

-

Otpremanje svih SMS poruka

-

Brisanje svih SMS poruka

-

Otpremanje svih kontakata, slika, koordinata sa uređaja na servere

Online prevara usmerena na korisnike koji žele promeniti boju Facebook teme

Na Facebook-u je primećana nova prevara, ovaj put prevaranti koriste Facebook, Tumblr i Google Chrome za špijuniranje svojih žrtava.

Prevara se temelji na želji Facebooka korisnika da žele da promene temu sajta u drugu boju.

Prevara funkcioniše tako što poziva Facebook korisnika na lažni događaj na društvenoj mreži. Korisnik onda klikne na Tumblr link koja ga preusmerava na drugu stranicu (koja je obično hostovana na Amazon Web Services) koja podstiče korisnika da instalira Chrome ekstenziju.

Kada detektuje otvorenu Facebook stranicu ekstenzija će izvršiti JavaScript fajl (koji se takođe nalazi na Amazonu), koji će kreirati novu Tumblr stranicu i novi Facebook događaj. Na kraju, skripta će pozvati sve vaše prijatelje i ponudi im Tumblr link, cela prevara počinje ponovo.

Bezbednosna kompanija Webroot naglašava da pravu opasnost predstavlja zlonamerna Chrome ekstenzija koja kada se instalira, ima pristup svim vašim podacima o svim sajtovima, kao i pristup vašim karticama i istoriji pregledanja web sajtova. Izmišljeni Facebook događaj i Tumblr linkovi samo se koriste da bi prevarili korisnike koji misle da će ekstenzija uraditi to što oni žele. Treba reći da svi linkovi i adrese koje se koriste izgledaju potpuno legitimno jer su hostovani na pomenutim sajtovima.

Evo stranice sa kojom se korisnici mame da promene boju svoje Facebook teme:

Kao što možete videti, postoji čak i prateća EULA i polisa privatnosti, što daje dodatni legitimitet ovoj prevari.

Treba reći da ukoliko korisnik izabere da ne želi da prihvati sporazum, sajber kriminalci koji stoje iza kampanje će pokušati da izvuku bar neku korist pa će im ponuditi da učestvuju u anketi punoj oglasa.

Kako se zaštititi? Veoma jednostavno, nemojte klikati na svaki link na Facebook-u, čak i ako su oni hostovani na Tumblr i ostalim sajtovima.

Facebook korisnici vrlo često su žrtve malware-a prerušenog u legitiman Facebook post ili aplikaciju koja ih mami da kliknu na njega. Imajući u vidu rasprostranjenost ovakve pojave, najveća društvena mreža na svetu pre par meseci odlučila je da kao rešenje svojim korisnicima ponudi besplatne antivirus opcije na svom Anti-Virus Marketplace.

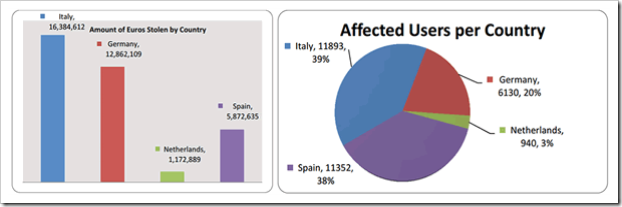

Trojanac Eurograbber prošao autentifikaciju sa dva faktora i ukrao 40 miliona evra iz evropskih banaka

Sofisticirani, višeslojni trojanac pod nazivom “Eurograbber” odgovoran je za krađu oko 40 miliona eura sa bankarskih računa širom Evropske Unije. Eurograbber je nova i veoma uspešna varijanta ZITMO ili Zeus-In-Mobile-Trojan. Treba reći da je napad ovim trojancem registrovan samo na banke u zemljama Evrozone, ali njegova varijacija bi mogla potencijalno uticati i na banke u zemljama van Evropske Unije.

Ova varijacija zloglasnog Zeus trojanca sposobna je za praćenje online bankarskih sesija i probijanje dva faktora autentifikacije sa onim što se naziva pametnim programiranjem i društvenim inženjeringom.

Da bi korisnik postao žrtva Eurograbber-a, on mora prvo da koristi računar zaražen sa ovim trojancem. Plan obično podrazumeva da se namami korisnik na zlonamerni Web sajt. Kada inficira računar korisnika, trojanac će pratiti dešavanja na pretraživaču s ciljem praćenja bankarskih sesija. Kada korisnik poseti sajt banke, Eurograbber će ubrizgati JavaScript i HTML oznaku u njegov pretraživač, što će rezultirati sa prozorom koji će od korisnika zatražiti njihov broj telefona pod izgovorom “nadogradnje bezbednosti bankinog softvera”. To je ustvari ključ sa kojim Eurograbber prolazi autentifikaciju sa dva faktora.

Pošto se ovaj zahtev za brojem telefona pojavljuje kada korisnik otvori sajt banke, on će bez mnogo razmišljanja i sumnje upisati svoj broj telefona. Sledeće, korisnici pametnih telefona dobiće lažnu SMS poruku sa kojom se od njih traži da instaliraju aplikaciju koja je navodno “besplatni softver za šifrovanje”. Nažalost, .APK (Android) ili .JAD (BlackBerry) datoteka na koju poruka linkuje je ustvari aplikacija koja ima sposobnost da presretne SMS poruke koje šalju banke a koje sadrže transakcijske autorizacijske brojeve (TAN). TAN su jednokratni autorizacijski kodovi koje koriste neke banke za odobravanje finansijskih transakcija i zbog (ironično) povećanja bezbednosti.

Dalje, korisniku će biti predstavljeno uputstvo za završetak procesa, čime se osigurava da su njihov računar i mobilni telefon kompromitovani.

Sledeći put kada se korisnik prijavi na sajt svoje banke, trojanac će automatski pokrenuti transfer novca pod krinkom njihove bankarske sesije. Ove transakcije bi obično se kreću u rasponu od 500 do 250.000 evra. U normalnoj situaciji korisnik bi dobio SMS obaveštenje koje sadrži jednokratni TAN za odobravanje transakcije, međutim trojanac na pametnom telefonu će tiho presresti SMS, pokupiti TAN i odobriti transakciju. Vlasnik će tek kasnije primetiti da na njegovom računu nedostaje određeni iznos novca.

Svi oni koje interesuje više pojedinosti o Eurograbber trojancu mogu pročitati detaljan izveštaj koji su obavili Versafe i Check Point Software Technologies u kojem se otkriva kako ovaj trojanac radi.

Kaspersky objavio listu Top 10 ranjivosti za treći kvartal 2012

Bezbednosna kompanija Kaspersky objavila je svoj najnoviji “IT Threat Evolution” u kom se nalazi nekoliko prilično zanimljivih nalaza među kojima je i to da se Microsoft proizvodi više ne nalaze na listi Top 10 najranjivijih proizvoda. Razlog za to jeste mehanizam za automatsko ažuriranje koji je sada dobro razvijen u novijim verzijama Windows operativnog sistema.

Kompanija Kaspersky objavila je Top 10 ranjivosti za treći kvartal 2012 godine:

-

Oracle Java veći broj ranjivosti: DOS-napad (Dobijanje pristupa sistemu i izvršavanje proizvoljnog koda sa lokalnim korisničkim privilegijama) i Cross-Site Scripting (Dobijanje pristupa osetljivim podacima). Kaspersky ranjivost ocenjuje kao vrlo kritičnu. Nalazi se ne 35% praćenih računara.

-

Oracle Java tri ranjivost: Dobijanje pristupa sistemu i izvršavanje proizvoljnog koda sa lokalnim korisničkim privilegijama. Ranjivost je ocenjena kao izuzetno kritična. Nalazi se ne 21,7% praćenih računara.

-

Adobe Flash Player veći broj ranjivosti: Dobijanje pristupa sistemu i izvršavanje proizvoljnog koda sa lokalnim korisničkim privilegijama. Dobijanje pristupa osetljivim podacima. Ocenjena kao veoma kritična ranjivost. Nalazi se ne 19% praćenih računara.

-

Adobe Flash Player veći broj ranjivosti: Dobijanje pristupa sistemu i izvršavanje proizvoljnog koda sa lokalnim korisničkim privilegijama. Zaobilazi bezbednosne sisteme. Veoma kritična. Nalazi se ne 18,8% praćenih računara.

-

Adobe Reader / Acrobat veći broj ranjivosti: Dobijanje pristupa sistemu i izvršavanje proizvoljnog koda sa lokalnim korisničkim privilegijama. Izuzetno kritična ranjivost. Nalazi se ne 14,7% praćenih računara.

-

Apple QuickTime veći broj ranjivosti: Dobijanje pristupa sistemu i izvršavanje proizvoljnog koda sa lokalnim korisničkim privilegijama. Kaspersky ovu Apple ranjivost ocjenjuje kao veoma kritičnu. Nalazi se ne 13,8% praćenih računara.

-

Apple iTunes veći broj ranjivosti: Dobijanje pristupa sistemu i izvršavanje proizvoljnog koda sa lokalnim korisničkim privilegijama. Veoma kritična. Nalazi se ne 11,7% praćenih računara.

-

Winamp AVI / IT ranjivosti u procesuiranju datoteka: Dobijanje pristupa sistemu i izvršavanje proizvoljnog koda sa lokalnim korisničkim privilegijama. Veoma kritičana ranjivost koja je prisutna na 10,9% praćenih računara.

-

Adobe Shockwave Player veći broj ranjivosti: Dobijanje pristupa sistemu i izvršavanje proizvoljnog koda sa lokalnim korisničkim privilegijama. Veoma kritična ranjivost koja je prisutna na 10,8% računara.

-

Adobe Flash Player veći broj ranjivosti: Dobijanje pristupa sistemu i izvršavanje proizvoljnog koda sa lokalnim korisničkim privilegijama. Zabilazi bezbednosne sisteme i dobija pristup osetljivim podacima. Ranjivost je ocenjena kao izuzetno kritična i nalazi se na 9,7% praćenih računara.

Pre nekoliko godina, proizvodi kompanije Microsoft sigurno bi bili prisutni na ovoj listi ali izdavanjem Windows Vista kompanija je počela vrlo ozbiljno da rešava ovaj problem, mnogo je urađeno sa Windows 7 a izdavanjem Windows 8 Microsoft je napravio još jedan korak više u tom pravcu. Treba reći da se operativni sistem Windows i dalje izuzetno mnogo napada zbog svoje dominacije na tržištu ali kao što pokazuje i ovaj izveštaj kompanije Kaspersky, ove ranjivosti su sada mnogo manje nego što su to ranije bile.

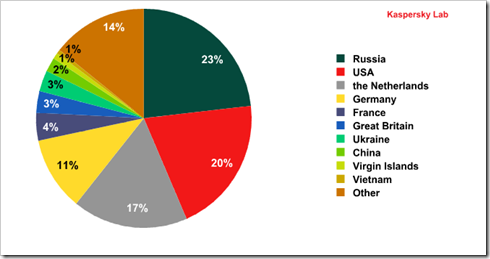

Izveštaj kompanije Kaspersky donosi mnoge zanimljivosti među kojima i da samo 10 zemalja širom sveta hostuje 86% Web resursa koji se koriste za širenje malware-a.

Isto tako, zanimljivo je da:

-

28 procenata svih napadnutih mobilnih uređaja koristilo je operativni sistem Android verziju 2.3.6, koji je objavljen u septembru 2011 godine.

-

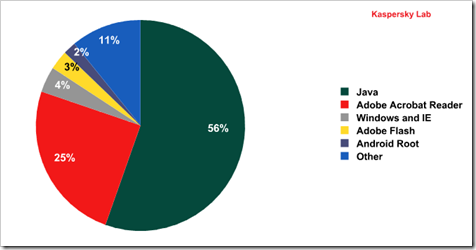

56 odsto blokiranih ranjivosti u trećem kvartalu koristilo je Java ranjivosti. (Ovo je izuzetno veliki procenat i upravo je to razlog zašto mnog stručnjaci i savetuju da deinstalirate Java)

-

Kaspersky je otkrio ukupno 91,9 miliona URL-ova koji serviraju zlonamerni kod, što je povećanje od 3% u odnosu na drugi kvartal 2012 godine.

80% besplatnih Android aplikacija hakirano!

Najnoviji izveštaj bezbednosne kompanije Arxan Technology pokazuje da hakeri nemaju pardona ni prema besplatnim mobilnim aplikacijama.

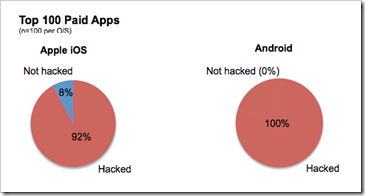

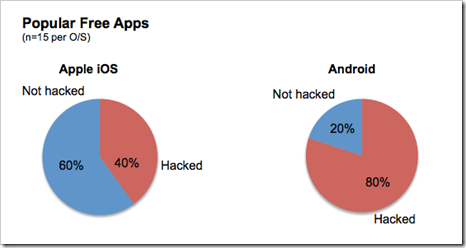

Nalazi kompanije pokazuju da je više od 40 odsto od 15 najpopularnijih besplatnih iOS aplikacija i čak 80 odsto od 15 najpopularnijih besplatnih Android aplikacija hakovano. Arxan Technology navodi da je 92 odsto od 100 najpopularnijih plaćenih iOS aplikacije i svaka od 100 najpopularnijih plaćenih Android aplikacija hakovano.

Arxan u svom izveštaju navodi da je najčešći tip hakiranja pravljenje i stavljanje svima na raspolaganje besplatne kopije plaćene aplikacije. Što se tiče aplikacija koje su već besplatne hakeri obično otključavaju kupnju unutar aplikacijeili zaobiđu bezbednosne mere.

AntiVirus kompanija McAfee ističe da hakirane i besplatnih i plaćenih aplikacija vrlo često ide u paketu sa malware-om. Dve najbrže rastuće malware (zlonamerni programi) kategorije su:

-

Ransomware – Kod koji drži podatke korisnika za otkup sve dok se novac ne uplati (ucenjuje korisnika sve dok ne plati za svoje podatke).

-

Botnets – Oni pretvaraju inficirane uređaje u "zombije",kojima upravljaju sa udaljenih lokacija i koji se najčešće koriste za slanje neželjene pošte ili obavlja DDoS napada. Sam vlasnik “zombi” računara nije ni svestan da njegov uređaj u pozadini obavlja neke sumnjive radnje.

Iako ih je ponekad moguće naći na zvaničnim prodavnicama aplikacija, hakirane ili krekovane aplikacije se najčešće mogu pronaći na nezvaničnim prodavnicama aplikacija, kao što su Cydia, torrent sajtovima i sajtovima za distribuciju aplikacija koje vode treće strane i hakeri.

Da bi koristili hakirane verzije aplikacija, iOS korisnici moraju prvo jailbreak-ovati svoje uređaje da bi dobili root pristup iOS operativnom sistemu. S druge strane, Android korisnici mogu jednostavno promeniti postavku u svojim preferencijama uređaja i tako omogućiti preuzimanje aplikacije sa bilo kog izvora ili tržišta.