Arhiva za ‘PIN’ tag

Objava na Pinterestu ima hiljadu puta duži vek trajanja nego na Facebooku i Twitteru

Vek trajanja prosečnog tweeta može se meriti minutima. Gledajući stanje na najpopularnijoj društvenoj mreži na svetu vidimo da najveći broj postova na Facebooku postoji u stream-u korisnika svega nekoliko sati. Ono što je vrlo interesantno jeste da je vek trajanja pina na Pinterestu čak nekoliko hiljada puta duži.

Ova najnovija statistika objavljena je u novoj studiji kompanije Piquora (nekadašnji Pinfluencer) koja nudi vrlo popularna rešenja za praćenje i analizu dešavanja na društvenoj mreži Pinterest. U članku “Nekoliko zgodnih alata za mjerenje uspjeha na Pinterestu” možete pronaći još nekoliko sličnih rešenja.

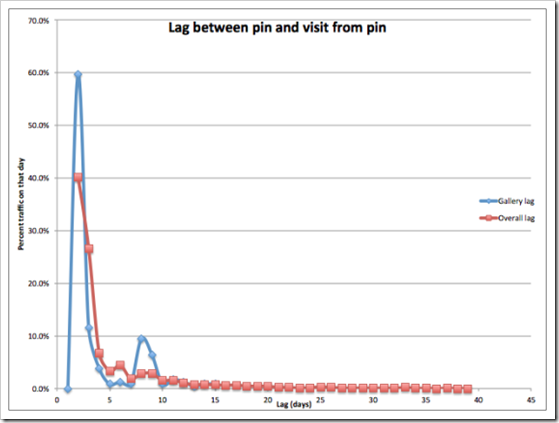

Studija pokazuje da ćete na Pinterestu u prva dva dana dobiti 70 odsto klikova ali da postoji ogroman dug rep. Klikove nastavljate dobijati čak 30 dana, pa i duže,

saopštio je izvršni direktor kompanije Piquora, Sharad Verma.

Dobro je znati da ako potrošite vreme birajući savršeno upotrebljiv pin, da vaš trud neće nestati za nekoliko minuta.

Ključna razlika je u tome što je Pinterest društvena mreža koja je takođe i web sajt koji je prepun ideja i inspiracija, dok su Twitter i Facebook društvene mreže koje najveći akcent stavljaju na neposrednost. Kada ljudi posete Pinterest oni razgledaju, pretražuju, surfuju i otkrivaju mnoge druge pinove na jednoj od najpopularnijih društvenih mreža.

Izvršni direktor kompanije Piquora, Sharad Verma navodi da u svetu Google-a, 70 odsto pretraživanja se može podvesti pod tkz. dugi rep, frazama sastavljenim od četiri ili više reči. Naša hipoteza je da se ista stvar dešava na Pinterestu.

Kada korisnik pretražuje Google, ako na prvoj stranici sa rezultatima pretrage to ne pronađe on će pomisliti da ga Google nije razumio te će preformulisati svoj upit. To se ne dešava na Pinterest. Na Pinterestu nema sledeće strane, postoji samo beskonačno skrolanje sa kojim ćete biti u prilici vidjeti veliki broj pinova, uključujući i starije pinove.

Open-source alat za upad u bežične rutere koji podržavaju WPS standard (TP-Link,Linksys, Belkin, D-Link i ostali)

Američki CERT (Department of Homeland Security's Computer Emergency Readiness Team) izdao je upozorenje da je otkrivena ranjivost kod bežičnih rutera (wireless router) koji koriste Wi-Fi Protected Setup (WPS), funkcija koja omogućava novim uređajima da se povezuju sa njima.

Američki CERT (Department of Homeland Security's Computer Emergency Readiness Team) izdao je upozorenje da je otkrivena ranjivost kod bežičnih rutera (wireless router) koji koriste Wi-Fi Protected Setup (WPS), funkcija koja omogućava novim uređajima da se povezuju sa njima.

WiFi Protected Setup je standardna kreiran od strane WiFi Alliance specijalno dizajniran kako bi kućni i male poslovni korisnici vrlo lako mogli kongifurisati svoje uređaje bez potrebe za unosom dugačke lozinke.

Mnogi proizvođači WiFi rutera nude WPS kao opcionu funkciju za automatizovano podešavanja Wi-Fi Protected Access 2 (WPA2) autentikacije između rutera i bežičnih uređaja. Jednu od metoda koju koristi ovaj standarda za uspostavljanje konekcije a koji je podržan od strane svih rutera koji imaju WPS je upotreba ličnog identifikacionog broja (PIN), koji se obično pohranjuje na samom bežičnom ruteru, a služi za autentifikaciju uređaja. Sa ovim metodom, standard zahteva da se koristi PIN tokom procesa instalacije. Ranjivost koja je otkrivena u WiFi Protected Setup standardu je upravo taj PIN kod, koji otvara mogućnost da neko upadne u vašu mrežu.

Šta se u stvari dešava:

U slučaju kada PIN autentifikacija ne uspe, klijent dobija poruku o netačnom PIN-u (EAP-NACK poruku). Iz te EAP-NACK poruke potencijalni napadač može da utvrdi da li u prvoj polovini PIN kod je tačan! To nije sve, takođe, poslednja cifra PIN-a je poznata jer je ona checksum za PIN kod. Sa svim ovim informacijama, u velikoj meri se smanjuje broj pokušaja potrebnih da se provali PIN kod. CERT je izračunao da je potrebno 11.000 pokušaja da se provali PIN kod.

Ovo i ne bi bio toliki problema za bezbednost da bežična pristupna tačka potpuno zakljuuča uređaj nakon nekoliko ponovljenih loših PIN kod unosa ali na mnogim bežičnim ruterima koji podržavaju WPS standard takvog blokiranja nema. To znači da napadač može koliko god hoće da pokušava sa unosom PIN-a.

Stručnjak za bezbednost, Stefan Viehbock, dokazao je ovaj koncept sa svojim alatom koji demonstrira ovaj metod nasilan upada. Ovaj alat možete pronaći na njegovom sajtu. Takođe, za istu svrhu vam je dostupan i open-source alat Reaver, Craig Heffner-a, koji kaže da sa njim može da se razbije PIN kod rutera i dobije pristup WPA2 lozinki za nekoliko sati. Reaver je dostupan i u komercijalnoj verziji koja nudi funkcije web interfejsa za daljinsko komandovanje i kontrolu, sposobnost da pauzirate i nastavite napada, napada optimizovanje za različite modele wireless access points kao i dodatnu podršku.

Za razliku od lozinke, PIN je nešto što vlasnik rutera obično ne može često da promeni. Zbog toga to predstavlja veliku bezbednosnu rupu za napadača koji nakon što dođe do PIN koda može na se nakači na mrežu, pa čak i onda kada administrator promeni lozinku ili SSID za mrežu. I na pristup uređajima koji imaju više radio u njima obezbeđuje povezivanje na mrežu za različite SSID sa različitim lozinkama, PIN može da obezbedi pristup svim bežične mreže na ruter.

Na kraju, Wireles Routers (bežični ruteri) koji su najpodložniji ovakvim napadima su oni bez funkcija koja blokira PIN nakon nekoliko neuspešnih pokušaja unosa. U tu grupu spadaju Linksys, Belkin, D-Link, Buffalo, Netgear, TP-Link, ZyXEL, i Technicolor.

Trebate li prestati koristiti RSA SecurID token?

Svi koji koriste RSA SecurID token, sa dva faktora autentifikacije, za daljinski pristup osetljivim informacijama trebalo bi da razmotre njegovo dalje korištenje dok RSA, koji je prošle nedelje priznao da je imao hakerski upad u svoju mrežu, tačno ne razjasni koje su informacije ugrožene, navodi NSS Labs, kompanija koje se bavi testiranjem sigurnosnog softvera.

Svi koji koriste RSA SecurID token, sa dva faktora autentifikacije, za daljinski pristup osetljivim informacijama trebalo bi da razmotre njegovo dalje korištenje dok RSA, koji je prošle nedelje priznao da je imao hakerski upad u svoju mrežu, tačno ne razjasni koje su informacije ugrožene, navodi NSS Labs, kompanija koje se bavi testiranjem sigurnosnog softvera.

U svojoj analizi, pod naslovom "RSA Breach", NSS Labs ukazuje na to da očekuje niz hakerskih upada koje će proizaći nakon ovog događaja. NSS labs takođe navodi da je ovaj hakerski upad koji je objavio izvršni direktor RSA, Art Coviello 17. marta, za hakere "strateški potez da se domognu virtuelnih ključeva RSA klijenata. Vojska, finansijske, državne i druge organizacije koje imaju osjetljivu intelektualnu svojinu, planove i finansije, su u velikoj opasnosti".

Komentare koje je davao Art Coviello u vezi ove hakerske provable su neadekvatni i ostavljaju mnoga pitanja bez odgovora. Art Coviello je to nazvao " advanced persistent threat" napad koji je rezultirao da "određene informacije", vezane za SecurID budu ukradene. Advanced Persistent Threat (APT) je termin za nečujan hakerski upad, često dugoročan a ponekad izveden i od stranih Vlada ili korporativnih rivala, koji pokušavaju da ukradu vredne informacije.

NSS Labs navodi da veruje da je moguće das u tajni ključevi ukradeni id a je integritet RSA sa dva faktora autentifikacije, ugrožen. Hakeri koji su upali u RSA mrežu, sa ovim informacijama sada mogu da naprave String potreban za uspešnu autentifikaciju, koji otklanja potrebu da znaju lozinku i PIN kod. To će omogućiti napadaču da se prijavi kao pouzdani korisnik sa odgovarajućim privilegijama pristupa.

Neke analize očekuju da će se uskoro pojaviti popravke za RSA SecurID a korisnici bi trebali da razmisle o daljem korištenju i nabavci proizvoda od RSA, dok se ne pojavi više informacija javnosti.