Arhiva za ‘hakiranje’ tag

Google nudi 100.000 dolara za hakiranje Chromebook-a!

Kompanija Google jučer je objavila novosti u svom “Chrome Reward Program” koji je dio “Bug Bounty” programa financijskog nagrađivanja onih koji otkriju dojmljive greške na njegovim Web servisima, aplikacijama, ekstenzijama, Chrome, Chrome OS i Android-u. Google je odlučio da udvostruči glavnu nagradu na 100.000 dolara za hakiranje Chromebook-a ali i da uvede nove nagrade.

Google je u svom posljednjem izviješću objavio da je od 2010. godine kada je pokrenuo vlastiti “Bug Bounty” programa pa do danas, nagradio sigurnosne istraživače sa više od 6 milijuna dolara. Samo za 2015. godinu kompanija je isplatila više od 2 milijuna dolara istraživačima koji su otkrili greške na njenim platformama što je značajan porast u odnosu na godinu dana ranije kada je kompanija isplatila 1,5 milijuna dolara.

Treba reći da su “Bug Bounty” programi odličan dodatak postojećim internim sigurnosnim programima jer pomažu motivirati pojedince i skupine hakera, ne samo da bi pronalazili greške i sigurnosne propuste, nego da ih eventualno i prijave Google-u, Facebook-u, Microsoft-u i ostalima koji imaju ove programe, umjesto da ih koriste za neke nezakonite radnje.

Prije tri tjedna najpopularnija društvena mreža na svijetu je objavio da je u 2015. godini isplatila skoro milijun dolara u okviru svog Facebook Bug Bounty programa.

Google je prošle godine proširio svoj “Bug Bounty” program nudeći novčane nagrade svima koji pronađu sigurnosne propuste u mobilnom operativnom sustavu Android. Kompanija je također prošle godine ponudila i nagradu od 50.000 dolara za hakiranje Chromebook-a, ali do sada nisu primili niti jednu uspješnu prijavu. Zbog toga je Google odlučio da udvostruči nagradu koja sada iznosi fantastičnih 100.000 dolara. Očito da kompanija doista želi da neko hakira Chrome OS!

Velika otkrića zaslužuju velike nagrade. Iz tog razloga smo se odlučili za ovoliku nagradu koja će biti dostupna tijekom cijele godine, bez kvota i bez ograničenja u broja isplata,

stoji u priopćenju kompanije Google.

Što se tiče uvođenja dodatnih nagrada, Google je predstavio “Download Protection Bypass” nagradu. Ukratko, radi se o tome da će Google nagraditi sve one koji budu uspjeli da zaobiđu zaštitu kod preuzimanja u Chrome značajki sigurnog pregledavanja (Safe Browsing). Google je objavio i pravila koja možete pronaći na Chrome Reward Program stranici a koja podrazumjevaju da:

- Sigurno pregledavanje (Safe Browsing) mora biti omogućeno u Chrome-u s tim da i baza podataka mora imati najnovije ažuriranje.

- Safe Browsing poslužitelji (serveri) moraju biti dostupni na mreži.

- Binary se moraju smjestiti na lokaciju sa kojeg će ga korisnik vjerojatno izvršiti npr. mapa preuzimanja (Download folder).

- Od korisnika se ne može zatražiti da promjeni ekstenziju datoteke niti da uradi “recovery” s blokiranog popisa za preuzimanje.

- Bilo koji potrebni pokreti (gesture) moraju biti vjerojatni nastavak neke radnje i razumni potezi za većinu korisnika. Važno je znati da ako pokušavate izvršenje s više od tri razumne geste korisnika (npr. kliknite za download, otvorite .zip i pokrenite .exe) da su mali izgledi da ćete biti kvalificirani, ali i da se svaki slučaj ocjenjuje zasebno.

- Preuzimanje ne treba poslati Download Protection Ping natrag na Safe Browsing. Download Protection Ping se može mjeriti provjerom rasta na brojačima na chrome://histograms/SBClientDownload.CheckDownloadStats. Ako je primjetna promjena na brojaču, provjera je bila uspješno poslana (iznimka je brojač 7. koji broji provjere koje nisu poslane).

- Domen na kom se nalazi Binary i svi potpisi ne može biti na bijeloj listi (Whitelist). To možete provjeriti na chrome://histograms/SBClientDownload.SignedOrWhitelistedDownload

Sigurno pregledavanje (Safe Browsing) daje popis URL-ova koji sadrže zlonamjerne programe (malware) ili sadržaj za krađu identiteta preglednicima Chrome, Firefox i Safari ali i davateljima Internetskih usluga (ISP). Usluzi sigurnog pregledavanja se također može pristupiti putem javnog API-ja ili izravno na Google stranici za provjeru URL adresa.

Pentagon izravno optužio Kinu za cyber špijunažu

Pentagon je u svom godišnjem izvješću Kongresu optužio Kinu da sa cyber napadima pokušava dobiti uvid u Američke tajne.

Naime, u izvješću se navodi da Kina sa upadima u računare Pentagona želi doći do informacija i dokumenata koje bi joj pomogle da unaprijedi svoju tehnologiju ali i saznati što Američka vlada zaista misli o Kini.

Pentagon je u svom izvješću izravno optužio Kinu da se koristi hakiranjem kako bi došla do povjerljivih informacija.

Kina koristi svoje računalne sposobnosti iskorištavanja globalne mreže za podršku i prikupljanje obavještajnih podataka protiv diplomatije SAD-a, ekonomskih i obrambenih industrijskih sektora koji podržavaju Američke nacionalne obrambene programe,

navodi se u izvješću.

Sigurnosna kompanija Mandient prije tri mjeseca identificirala je skupinu hakera iz Kineske Narodnooslobodilačke Vojske pod nazivom PLA 61398 koji su pokrenuli niz cyber napada na SAD. Napadi uključuju hakiranje nekoliko tehnoloških kompanija kao i medija, kao što su New York Times. Tada su se već pojavile optužbe da Kineska Narodnooslobodilačka Vojska posjeduje specijalnu jedinicu označenu kao najveću prijetnju cyber sigurnosti.

Prošli tjedan je otkriveno da se sumnja da PLA 61398 stoji i iza velikog napada na QinetiQ, Britansku kompaniju koja radi za Američko Ministarstvo Odbrane. Nakon interne istrage, kompanija QinetiQ je priopčila da su pronačli tragove hakera u svim dijelovima svog poslovanja. Cyber kriminalci su navodno iz računara kompanije ukrali više od 3 milijuna Excel dokumenata.

Google za 99,7 posto smanjio broj kompromitiranih Gmail računa

E-mail spam se u današnje vrijeme može čak smatrati načinom života međutim, to ne znači da takav način života moramo prihvatiti. To je posebno očito kod kompanije Google koja je jučer objavila rezultate svoje borbe u smanjenju spama (nepoželjnih poruka) na Internetu. U borbi sa online spamom Google se prvenstveno fokusirao na sprečavanje hakiranja.

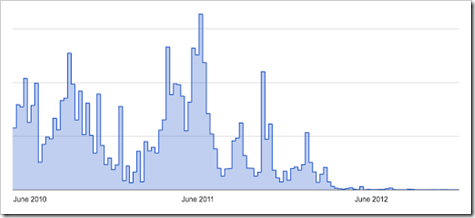

Kompanija Google istaknula je činjenicu da je većina e-mail programa, uključujući i Gmail, vrlo dobra u otkrivanju nepoželjnih poruka koje izravno šalje u koš za smeće. Imajući to u vidu spameri su počeli da mijenjaju svoj pristup, 2010 hakirali su Google račune i slali prilagođene poruke ljudima na korisnikov popis kontakata.

Slanje nepoželjne pošte na ovakav ili sličan način imala je svoj vrhunac u 2011 godini, ali tada je kompanija Google odlučila da se vrlo ozbiljno pozabavi oim problemom. Sada je kompanija objavila da je za čak 99,7 posto smanjila broj kompromitiranih računa u odnosu na 2011 godinu.

Jedan veliki iskorak u pravom smjeru je implementacija sustava koji obavlja složenu analizu rizika svaki put kada se netko prijavi na račun.Sustav provjerava više od 120 varijabli kako bi se utvrdilo da li se to stvarno vi prijavljujete na Gmail račun.

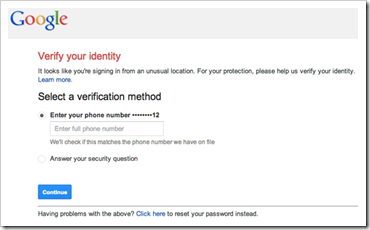

U slučaju da prijava izgleda sumnjivo, Google može postaviti nekoliko jednostavnih pitanja kako bi se utvrdilo je li se prava osoba pokušava prijaviti. Ova jednostavna pitanja mogu uključivati molbu za telefonskim brojem povezanim sa računom ili odgovor na sigurnosno pitanje, pitanja na koja haker vjerojatno neće znati odgovor.

Kompanija svojim korisnicima preporučuje da koriste jaku lozinku i autentifikaciju od dva faktora.

Twitter hakovan, kompromitovano 250 hiljada korisničkih računa

Twitter je objavio da je hakovan. Twitter-ove servere napali su "izuzetno sofisticirani" hakeri, koji su možda ukrali oko 250 hiljada korisničkih imena i lozinki. Twitter navodi da su uspeli da identifikuju napade koji su se desili tokom protekle sedmice.

Twitter navodi da su uspeli odbiti jedan napad koji je bio u toku ali da je kompanija tada otkrila da je oko 250.000 korisničkih naloga ugroženo. Hakeri su ukrali korisnička imena, sesije i heširane lozinke. Kao sigurnosnu meru, Twitter navodi da je ugasio te zahvaćene tokene sesija te da je resetovao hakovane korisničke račune.

Moramo reći da smatramo da iza ovog napada ne stoje amateri, niti da je ovo izolovani incident. Napadači su bili veoma sofisticirani, tako da verujemo da su još neke kompanije i organizacije nedavno takođe bile žrtve sličnih napada. Iz tog razloga smo smatrali da je važno obavestiti javnost o ovom napadu na našu platformu,

navodi se u saopštenju kompanije Twitter.

Takođe, kompanija poziva sve svoje korisnike da se osiguraju sa jakim lozinkama na Twitter-u i drugim lokacijama na Internetu. Dobra praksa je da lozinke sadrže najmanje 10 karaktera i da koriste mešavinu velikih i mala slova, kao i brojeva i simbola.

Koristeći istu lozinku za više online računa značajno povećavate vaše šanse da budeti kompromitovani,

saopštio je Twitter.

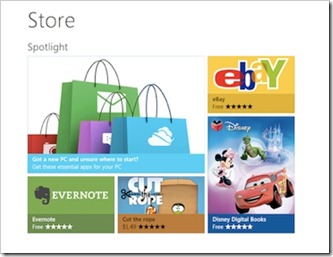

Inžinjer kompanije Nokia objavio instrukcije kako da hakirate Windows 8 da bi došli do besplatnih igrica

Inžinjer kompanije Nokia koji radi na Windows Phone 8 objavio je detalje o tome kako se Microsoft-ov sistem bezbednosti na Windows Store može zaobići i kako se može izbeći plaćanje za igre i kupovina unutar aplikacija.

Proces uključuje stvari kao što su ubrizgavanje koda u procesu kupovine, menjanja nekoliko linija koda za bezbednosnu proveru i menjaje fajlove u vezi sa igrama. Ovo je verovatno više nego što bi prosečan korisnik radio ali je ipak problem i potencijalna pretnja developerima koji su postavili svoje kreacije na Windows Store.

Justin Angel ne na svom sajtu postavio uputstvo kako da hakujete Windows 8 na pet različitih načina, pokazujući korisnicima kako da:

-

Obave kupnju unutar aplikacija modifikovanjem šifrovanih IsoStore fajlova

-

Krekuju trial aplikacije i dobijete plaćene verzije besplatno

-

Uklone oglase unutar besplatnih igara

-

Smanje troškove za stvari koje se plaćaju u igri

-

Otključaju nivoe koji se plaćaju sa tehnikama ubrizgavanja skripti

Justin Angel, inžinjer u kompaniji Nokia navodi da postoji fundamentalni problem sa Microsoft-ovim skladištenjem podataka o igri lokalno uključujući šifrovane fajlove zajedno sa algoritmom i algoritamskim ključem / hešom za dešifrovanje.

Ako su podaci uskladišteni lokalno, možemo ih naći, pročitati i menjati,

ističe Justin Angel.

On objašnjava proces koristeći pregršt igara kao studiju slučaja. Za prvi slučaj hakirao je igru Soulcraft, dešifrovao i izmenio XML datoteku kako bi sebi dao 1.000.000 zlatnika vrednih više od hiljadu dolara na Android i iOS. Da bi dokazao drugu mogućnost, hakirao je Meteor Madness, napravi izmenu u fajlu i trail verziju pretvori u punu verziju koja košta 1,5 dolara. Potom je izmenio XAML fajl kako bi uklonimo oglase iz Microsoft-ove sopstvene ige Minesweeper. U igri Cut The Rope je otključao nivoe koji se plaćaju. U suštini, ako postoji način da developeri zarade novac sa aplikacijama onda postoji i način da se to zaobiđe.

Justin Angel kaže da su njegovi zaključci poučni te da bi i developeri i Microsoft trebali da imaju koristi od ovakve otvorene razmene znanja te da kompanija Nokia nije imala nikakve veze sa ovim istraživanjem.

Web sajt Justin Angel trenutno nije dostupan, ali je članak dostupan preko Google Cache.

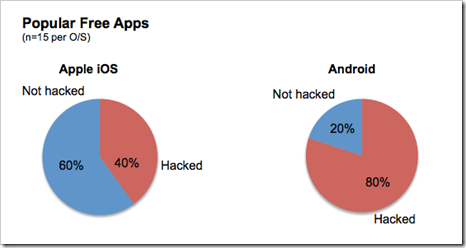

80% besplatnih Android aplikacija hakirano!

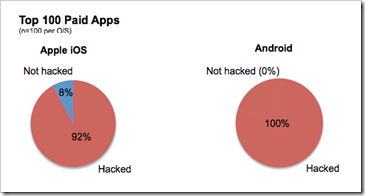

Najnoviji izveštaj bezbednosne kompanije Arxan Technology pokazuje da hakeri nemaju pardona ni prema besplatnim mobilnim aplikacijama.

Nalazi kompanije pokazuju da je više od 40 odsto od 15 najpopularnijih besplatnih iOS aplikacija i čak 80 odsto od 15 najpopularnijih besplatnih Android aplikacija hakovano. Arxan Technology navodi da je 92 odsto od 100 najpopularnijih plaćenih iOS aplikacije i svaka od 100 najpopularnijih plaćenih Android aplikacija hakovano.

Arxan u svom izveštaju navodi da je najčešći tip hakiranja pravljenje i stavljanje svima na raspolaganje besplatne kopije plaćene aplikacije. Što se tiče aplikacija koje su već besplatne hakeri obično otključavaju kupnju unutar aplikacijeili zaobiđu bezbednosne mere.

AntiVirus kompanija McAfee ističe da hakirane i besplatnih i plaćenih aplikacija vrlo često ide u paketu sa malware-om. Dve najbrže rastuće malware (zlonamerni programi) kategorije su:

-

Ransomware – Kod koji drži podatke korisnika za otkup sve dok se novac ne uplati (ucenjuje korisnika sve dok ne plati za svoje podatke).

-

Botnets – Oni pretvaraju inficirane uređaje u "zombije",kojima upravljaju sa udaljenih lokacija i koji se najčešće koriste za slanje neželjene pošte ili obavlja DDoS napada. Sam vlasnik “zombi” računara nije ni svestan da njegov uređaj u pozadini obavlja neke sumnjive radnje.

Iako ih je ponekad moguće naći na zvaničnim prodavnicama aplikacija, hakirane ili krekovane aplikacije se najčešće mogu pronaći na nezvaničnim prodavnicama aplikacija, kao što su Cydia, torrent sajtovima i sajtovima za distribuciju aplikacija koje vode treće strane i hakeri.

Da bi koristili hakirane verzije aplikacija, iOS korisnici moraju prvo jailbreak-ovati svoje uređaje da bi dobili root pristup iOS operativnom sistemu. S druge strane, Android korisnici mogu jednostavno promeniti postavku u svojim preferencijama uređaja i tako omogućiti preuzimanje aplikacije sa bilo kog izvora ili tržišta.

Na Pwnium takmičenju tri puta hakiran Chrome Sandbox

Posljednjeg dana CanSecWest konferencije tokom koje se održavalo Pwnium takmičenje, Google Chrome je po treći put hakiran na način da je obiđen njegov toliko hvaljeni Sandbox.

Posljednjeg dana CanSecWest konferencije tokom koje se održavalo Pwnium takmičenje, Google Chrome je po treći put hakiran na način da je obiđen njegov toliko hvaljeni Sandbox.

Haker koji se predstavio samo kao PinkiePie kazao je da je prošli tjedan proveo radeći na ovom napadu. Napad kombinira tri do sada nepoznate ranjivosti sa kojim se uspijeva obezbjediti potpuni pristup sustavu na Dell Inspiron na kojem je ažurirani Window 7 i u potpunosti zakrpljena verzija Chrome preglednika.

PinkiePie navodi da su se sve tri ranjivosti odnosile na Chrome kod što je značilo da se kvalificirao za prvu nagradu takmičenja koj iznosi 60.000 dolara. Članovi Google tima je potvrdio ovo dostignuće i u manje od 24 časa uradio update Chrome-a koji popravlja ovaj propust.

Također, u srijedu je prvog dana takmičenja Rus Sergej Glaznov hakirao Chrome demonstrirajući dvije ranjivosti u njegovom kodu koje zaobilaze Sandbox. Google sigurnosni tim je nekoliko časova nakon potvrde ovog hakiranja uradio ažuriranje i zakrpio ove propuste.

Potvrđeno je i da je hack Francuske sigurnosne kompanije VUPEN iskoristio ranjivosti u Adobe Flash tako da će se morati zadovoljiti utješnom nagradom od 20.000 dolara.

Sve ove godine kako se tamičenje organizira Google Chrome je bio jedini pretraživač koji nije bio hakiran, njegov Sandbox je bio neprobojna barijera za sve one koji su to pokušali, sve do prije nekoliko dana.

Google tim navodi da su jako zadovoljni ovogodišnjim takmičenjem i da vrijednost nije u broju otkrivenih bugova, nego spoznaja koja dolazi promatranjem kako je jedan broj napada zaobišao vješto postavljenu obranu.

Sergej Glazunov uspeo da hakira Chrome prvog dana Google Pwn2Own takmičenja

Tokom Google Pwinium takmičenja koje se održava na CanSecWest konferenciji o bezbednosti u sredu u Vankuveru, ruski lovac na softverske propuste Sergej Glazunov demonstrirao je kako je iskoristio propust Chrome preglednika i u potpunosti porazio toliko hvaljeni Chrome Sandbox.

Tokom Google Pwinium takmičenja koje se održava na CanSecWest konferenciji o bezbednosti u sredu u Vankuveru, ruski lovac na softverske propuste Sergej Glazunov demonstrirao je kako je iskoristio propust Chrome preglednika i u potpunosti porazio toliko hvaljeni Chrome Sandbox.

Google Chrome je smatran jednim od najbezbedijih Web preglednika baš zbog svoje bezbednosne sandbox arhitekture, koja uvodi ograničenja u interakciji sa operativnim sistemom i značajno ograničava šta napadač može da uradi ako se iskoristi neku od ranjivosti preglednika.

Ovogodišnji Pwnium ima nagradni fond od milion dolara. Nagrađuju se svi oni koj iskoriste neku vrstu propusta u Chrome-u. Najveća nagrada je 60.000 dolara i dodeljuje se onima koji demonstriraju ranjivost samog Google Chrome koda.

Prvi koji će zaraditi glavnu nagradu je Sergej Glazunov koji je tokom prvog dana takmičenja demonstrirao ranjivost i u potpunosti aobišao Chrome Sandbox.

Google Chrome tim je potvrdio ovu ranjivost čestitajući Sergej Glazunovu kao prvom koji je osvojio glavnu nagradu.

Sergej Glazunov nije jedini koji je probio Chrome na Pwn2Own takmičenju, tim istraživača iz Francuske sigurnosne kompanije VUPEN takođe je uspeo u tome. Ranjivost je iskorištava dve greške, jednu da zaobiđe DEP (Data Execution Prevention) i ASLR (address space layout randomization) na Windows OS, koje su dizajnirane za sprečavanje izvršenja zlonamjernog koda čak i onda kada se ranjivost pronađe i drugu za zaobilaženje Chrome Sandbox. Kompanija nije otkrila druge pojedinosti osim da je ranjivost pronađena u "default-noj" instalaciji Google preglednika pa stoga Chrome tim za sada sumnja da je VUPEN iskoristio ranjivost u Flash Player plug-in koji dolazi sa pretraživačem.

Ako se to pokaže kao tačno kompanija će za to dobiti samo utešnu nagradu od 20.000 dolara.

Takmičenje traje do petka tako da ostaje da se vidi da li će se pojaviti još neko ko će da konkureiše za osvajanje glavne nagrade.

Google nudi milion dolara za hakiranje Chrome-a!

Kompanija Google obećala je novčane nagrade u iznosu od milion dolara onima koji uspešno hakiraju njegov Chrome pretraživač na bezbednosnoj konferenciji CanSecWest koja će se održati sledeće nedelje.

Kompanija Google obećala je novčane nagrade u iznosu od milion dolara onima koji uspešno hakiraju njegov Chrome pretraživač na bezbednosnoj konferenciji CanSecWest koja će se održati sledeće nedelje.

Google će nagraditi takmičare sa nagradama u iznosu od 60.000, 40.000 i 20.000 dolara u zavisnosti od težine podviga demonstriranih na Windows 7 računarima koji koriste Chrome pretraživač. Kompanija će takođe svim pobednicima pokloniti i po jedan svoj Chromebook. Članovi bezbednosnog tima kompanije najavili su ovaj Pwnium konkurs na svom blogu.

Pwn2Own takmičenje organizuje se već šest godina a novćane nagrade se dodeljuju onima koji uspeju da iskoriste ranjivosti pretraživaća i drugog Internet softvera. Na prošlogodišnjem takmičenju, Internet Explorer i Safari su bili srušeni, ali niko nije ni pokušao da hakira Chrome (uprkos tome što je Google ponudio dodatnih 20.000 dolara pored 15.000 dolara koje su obezbedili organizatori takmičenja).

Google Chrome je trenutno jedini pretraživač koji nikada na Pwn2Own takmičenju nije srušen. Kao jedan od ključnih razloga za to dosadašnji učesnici takmičenja navode problem u zaobilaženju Google Sandbox bezbednosti.

Da bi mogli da konkurišu za osvajanje nagrada svi učesnici takmičenja moraju da dostave svoja dostignuća direktno kompaniji Google, i to je uslovljeno time da ta dostignuća nisu negde pre objavljena, na blogovima ili negde drugo.

Open-source alat za upad u bežične rutere koji podržavaju WPS standard (TP-Link,Linksys, Belkin, D-Link i ostali)

Američki CERT (Department of Homeland Security's Computer Emergency Readiness Team) izdao je upozorenje da je otkrivena ranjivost kod bežičnih rutera (wireless router) koji koriste Wi-Fi Protected Setup (WPS), funkcija koja omogućava novim uređajima da se povezuju sa njima.

Američki CERT (Department of Homeland Security's Computer Emergency Readiness Team) izdao je upozorenje da je otkrivena ranjivost kod bežičnih rutera (wireless router) koji koriste Wi-Fi Protected Setup (WPS), funkcija koja omogućava novim uređajima da se povezuju sa njima.

WiFi Protected Setup je standardna kreiran od strane WiFi Alliance specijalno dizajniran kako bi kućni i male poslovni korisnici vrlo lako mogli kongifurisati svoje uređaje bez potrebe za unosom dugačke lozinke.

Mnogi proizvođači WiFi rutera nude WPS kao opcionu funkciju za automatizovano podešavanja Wi-Fi Protected Access 2 (WPA2) autentikacije između rutera i bežičnih uređaja. Jednu od metoda koju koristi ovaj standarda za uspostavljanje konekcije a koji je podržan od strane svih rutera koji imaju WPS je upotreba ličnog identifikacionog broja (PIN), koji se obično pohranjuje na samom bežičnom ruteru, a služi za autentifikaciju uređaja. Sa ovim metodom, standard zahteva da se koristi PIN tokom procesa instalacije. Ranjivost koja je otkrivena u WiFi Protected Setup standardu je upravo taj PIN kod, koji otvara mogućnost da neko upadne u vašu mrežu.

Šta se u stvari dešava:

U slučaju kada PIN autentifikacija ne uspe, klijent dobija poruku o netačnom PIN-u (EAP-NACK poruku). Iz te EAP-NACK poruke potencijalni napadač može da utvrdi da li u prvoj polovini PIN kod je tačan! To nije sve, takođe, poslednja cifra PIN-a je poznata jer je ona checksum za PIN kod. Sa svim ovim informacijama, u velikoj meri se smanjuje broj pokušaja potrebnih da se provali PIN kod. CERT je izračunao da je potrebno 11.000 pokušaja da se provali PIN kod.

Ovo i ne bi bio toliki problema za bezbednost da bežična pristupna tačka potpuno zakljuuča uređaj nakon nekoliko ponovljenih loših PIN kod unosa ali na mnogim bežičnim ruterima koji podržavaju WPS standard takvog blokiranja nema. To znači da napadač može koliko god hoće da pokušava sa unosom PIN-a.

Stručnjak za bezbednost, Stefan Viehbock, dokazao je ovaj koncept sa svojim alatom koji demonstrira ovaj metod nasilan upada. Ovaj alat možete pronaći na njegovom sajtu. Takođe, za istu svrhu vam je dostupan i open-source alat Reaver, Craig Heffner-a, koji kaže da sa njim može da se razbije PIN kod rutera i dobije pristup WPA2 lozinki za nekoliko sati. Reaver je dostupan i u komercijalnoj verziji koja nudi funkcije web interfejsa za daljinsko komandovanje i kontrolu, sposobnost da pauzirate i nastavite napada, napada optimizovanje za različite modele wireless access points kao i dodatnu podršku.

Za razliku od lozinke, PIN je nešto što vlasnik rutera obično ne može često da promeni. Zbog toga to predstavlja veliku bezbednosnu rupu za napadača koji nakon što dođe do PIN koda može na se nakači na mrežu, pa čak i onda kada administrator promeni lozinku ili SSID za mrežu. I na pristup uređajima koji imaju više radio u njima obezbeđuje povezivanje na mrežu za različite SSID sa različitim lozinkama, PIN može da obezbedi pristup svim bežične mreže na ruter.

Na kraju, Wireles Routers (bežični ruteri) koji su najpodložniji ovakvim napadima su oni bez funkcija koja blokira PIN nakon nekoliko neuspešnih pokušaja unosa. U tu grupu spadaju Linksys, Belkin, D-Link, Buffalo, Netgear, TP-Link, ZyXEL, i Technicolor.