Arhiva za ‘BotNet’ tag

Ruski hakeri odgovorni za Methbot najveću klik prevaru u istoriji!

Ruski hakeri odgovorni su za najveću klik prevaru u istoriji sa kojom su inkasirali 5 miliona dolara dnevno!

Grupa ruskih hakera izgradila je mrežu računara koji su simulirali ljudsko ponašanje na Internetu s ciljem da privuku lažni Web promet na svoje lažne sajtove a potom bi prijavljivali lažne klikove, klik prevara koja im što je dnevno donosila između 3 i 5 miliona dolara od najvećih oglašivača i izdavača.

Ovu farmu botova, nazvanu Methbot, prva je primetila sigurnosna kompanija White Ops krajem 2015. godine i ona uključuje više od 570.000 različitih IP adresa od kojih su mnoge lažno registrovane kao američki ISP, a raspoređene su na oko 1.000 posvećenih servera u data centrima u Holandiji i SAD.

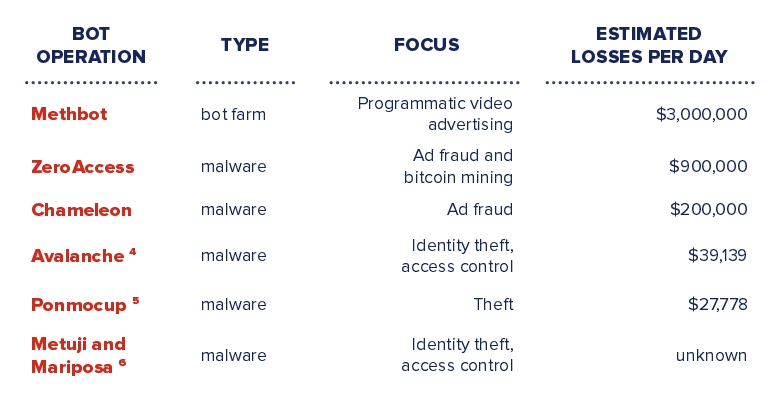

Pre par dana je White Ops objavila izveštaj o Methbot iz kojeg se vidi da je kombinovani finansijski uticaj prevare nekoliko puta veći od dosadašnje najveće “bot-mreže” poznate kao ZeroAccess, otkrivene 2011. godine.

Svrha Methbot program bila je simulaciju normalnog ljudskog ponašanja kao što je klikanje za pokretanje i zaustavljanje videa te registrovanje lažnih prijava na sajtove poput Facebook-a. Na ovaj način generisan je Web promet i aktivnost koji su se prijavljivali oglasnim mrežama kao da su pravi.

Na visoko profilne sajtove koji imaju veliki Web promet i na kojima su postavljeni video oglasi oni bi usmerili svoje botove, stvarajući lažnu sliku tako što su te sajtove učitavali unutar svojih Node.js pretraživača, pregledali i klikali na oglase. Menjanjem svojih podataka koji se odnose na geografsku lokaciju i IP adresu (na raspolaganju su imali čak 571.904 IP adresa), ovi prevaranti su zahvaljujući CPM modelu oglašavanja od oglašivača uzeli milione dolara.

Za one koji ne znaju, kod modela oglašavanja “Cena po Impresiji” (CPM), vi koji se oglašavate na stranicama sa rezultatima pretraživanja platićete za svakih 1.000 impresija (prikazivanja) vašeg oglasa. Korisnik ne mora da klikne na vaš oglas, ovde se radi samo o tome da se oglas prikaže korisniku!

Preporučujemo vam članak “Plaćeno oglašavanje na pretraživačima”.

Kompanija White Ops u svom izveštaju navodi da se tvorci Methbot mreže nalaze u Rusiji te da su im na meti bila najskuplji oglasni prostori i neki od najvećih sajtova kao što su ESPN, Fortune, Huffington Post, Economist, CBS i Fox News. White Ops veruje da je Methobot uspeo da generiše između 200 i 300 miliona lažnih prikazivanja video oglasa dnevno!

Preporučujemo članak “Kako se boriti sa klik prevarom”.

U poređenju sa sličnim prevarama, Methbot je jedinstven jer se oslanjao na servere u data centrima umesto na botnet – računare i pametne telefone zaražene sa malware, kao što su ZeroAccess, Chameleon, Ponmocup, Million-Machine i HummingBad.

Hakeri napali WordPress blog platformu

Hakeri su napali WordPress blog platformu koristeći botnet usmjeren na krađu vjerodajnica za prijavu za račune admin nivou.

Oni koji koriste WordPress blogove trebaju da obrate pozornost na svoje račune. Napadači pristupaju sa korisničkim imenom (username) "admin", a zatim koriste alata koji "provaljuje" lozinku.

Osnivač WordPress-a Matt Mullenweg navodi da svi oni koji i dalje na svom blogu koriste "admin" kao korisničko ime treba to da promijene i koriste neku jaku lozinku. Ako ste na WP.com treba da pređete na autentifikaciju sa dva faktora, te da imate najnoviju verziju WordPress-a. Na ovaj način biti ćete sigurni.

On je objasnio da je u WordPress 3.0 nadogradnj, kompanija počela omogućavati korisnicima da kreiraju svoje korisničko ime za prijavu kod postavljanja WordPress-a, ranije je korisničko ime "admin" bilo zadano.

CloudFlare, kompanija koja filtrira vaš Web promet kako bi se vaše stranice učitavale brzo, ali i prati “bots” koji kradu vašu propusnost, navodi da vjeruje da je cilj napadača koji stoje iza ovog botnet-a preuzimanje kontrole nad vašim Web serverima a ne vaša WordPress stranica. Kompanija navodi da se botnet sastoji od kućnih računala koja nisu tako snažni kao serveri. Da ima snagu servera botnet bi bio u mogućnosti da izvršiti znatno snažniji napad.

CloudFlare navodi da je trenutno otkriveno više od 100.000 IP adresa u botnet-u.

Botnet možete kupiti za samo 250 dolara

Nekada su se Botnets isključivo povezivali sa visoko-profilisanim hakerima koji su pokušavali doći do novca pokretanjem spam operacija ili organiziranjem vrlo učinkovitih DDoS napada.

Svijet sajber kriminala sve više se specijalizira za pomaganje u vođenju botnet operacija, ranije su botnet operatori radili sve sami a sada, umjesto jedne skupine koja vodi brigu o svim tehničkim elementima potrebnim za pokretanje spam i malware robotske mreže (botnet) kompromitiranih računala, tu je veliki broj tehničke pomoći koji dolazi od trećih strana.

Ova “tehnička pomoć” uključuje kriminalce konzultante koji pomažu prevarantima oko iznajmljivanje ili kupnje botnet-a ili nude specijalizirane usluge upravljanja koje pomažu “bulletproof” botnet operacije registriranjem često promjenjivih IP adresa diljem svijeta sa kojima se postižu brže i bolje performanse.

Cijena za “tehničku pomoć” ovisi od vrste usluge:

-

Konzultantske usluge za postavku botnet-a: od 350 do 400 dolara

-

Infekcija i širenje usluge: 100 dolara za 1.000 instaliranih malware-a

-

Iznajmljivanje botnet: 535 dolara za pet sati dnevno za jedan tjedan DDoS napada, e-mail spam košta 40 dolara za 20.000 e-mailova, a Web spam košta 2 dolara za 30 postova.

-

Nove verzije ZeuS botnet koda koštaju 3.000 dolara dok Butterfly botnet kod košta 900 dolara (Nedavno uhapšeni regionalni hakeri koristili su Butterfly botnet). Jednostavnije botnet koje se koriste u modelu iznajmljivanja i zločina-kao-usluge su jeftiniji, kao na primjer Bredolab, čija je cijena od 50 dolara.

-

Trojanac sa daljinskim pristupom koji se koristi za ciljane napade, koji pravi snimke zaslona žrtve (screenshot) te koristi njegovu web kameru: oko 250 dolara za malware Gh0st Rat, Poison Ivy i Turkojan.

-

Setovi za iskorištavanje ranjivosti računara, GPack, MPack, IcePack i Eleonore: od 1.000 do 2.000 dolara. Za izbjegavanje detekcije, Crypters, Packers i Binders: od 10 do 100 dolara.

-

BlackHat optimizacija tražilica: 80 dolara za 20.000 spamiranih povratnih linkova (backlinks).

-

Specijalizirano razbijanje lozinki (“Cloud Cracking”): 17 dolara za 300 milijuna pokušaja, za koje je potrebno otprilike 20 minuta.

-

Instaliranje malicioznog koda na računalu žrtve: 110 dolara za 1.000 instalacija na području SAD, ili samo 8 dolara u Aziji. Razlog za razliku u cijeni je taj što se više novca može uzeti u SAD-u i to što su računala u Aziji već inficirana sa previše malware-a.

Vrlo je značajan ovaj porast ponude prodaje pa čak i iznajmljivanja botnet i ostalih popratnih usluga jer je za nešto slično ranije bilo potrebno da budete član eksluzivne zajednice, danas je to značajno lakše, sve što trebate je novac.

Hakeri napadaju WordPress 3.2.1 blogove kako bi distribuirali TDSS rootkit

Sigurnosna kompanija Websense upozorava da hakeri kompromitiraju blogove koji koriste verziju WordPress 3.2.1 s ciljem da zaraze njihove posjetitelje sa zloglasnim TDSS rootkit-om.

Sigurnosna kompanija Websense upozorava da hakeri kompromitiraju blogove koji koriste verziju WordPress 3.2.1 s ciljem da zaraze njihove posjetitelje sa zloglasnim TDSS rootkit-om.

Napadi iskorišćavaju poznatu ranjivosti koje utječe na WordPress 3.2.1, a koji je starija verzija popularne blog platforme. Nakon što dobiju neovlašteni pristup blogu, napadači ubrizgavaju maliciozni JavaScript kod u stranice kako bi učitali Java slabosti sa servera trećih strana.

Slabost Java koji se iskorištava u napadu poznata je kao CVE-2011-3544 i ona omogućuje daljinsko izvršavanje proizvoljnog koda. U ovom slučaju, napadači je koriste kako bi instalirali verziju TDSS rootkit-a na računala posjetitelja web stranice i na kraju stekli potpunu kontrolu nad zaraženim računalima koja bi potom koristili kao zombije za botnet.

CVE-2011-3544 ranjivost počela se ciljano iskorištavati u prosincu 2001 godine dovodeći do kompromitiranja nekoliko softverskih proizvoda kao što su Adobe Reader, Flash Player i Java.

Sigurnosna kompanija Websense navodi da nisu sigurni da li ova kampanja masovnog ubrizgavanja Koda koristi obnovljeni alat ili neki potpuno novi, ali stručnjaci iz sigurnosne tvrtke M86 Security ističe da su oni otkrili da su za ove napade na WordPress 3.2.1 blogove hakeri koristili Phoenix Exploit Kit.

Sigurnosna tvrtka M86 naglašava da su osobe koje stoje iza ovih napada mamile svoje žrtve na zaražene web stranice tako što su im slali spam e-mail koji sadrži zlonamjerne linkove. Činjenica da ovi linkovi vode do legitimnih blogova pomogla je napadačima da zaobiđu filtere URL reputacije.

Webmasteri su pozvali na odmah urade nadogradnju WordPress-a na najnoviju verziju, u ovom trenutku to je verzija 3.3.1.

Sophos u fascinantnom istraživanju otkrio i objavio imena sajber kriminalaca koji stoje iza crva Koobface

Sajber kriminalci koji stoje iza Internet crva Koobface, koji se širio preko Facebook-a i drugih društvenih mreže, napokon su otkriveni i imenovani. Grupa od 5 sajber kriminalaca locirana je u St. Petersburgu.

Sajber kriminalci koji stoje iza Internet crva Koobface, koji se širio preko Facebook-a i drugih društvenih mreže, napokon su otkriveni i imenovani. Grupa od 5 sajber kriminalaca locirana je u St. Petersburgu.

Koobface, koji je anagram od Facebook, širi se kroz društvene mreže, inficira računare i gradi botnet od kompromitovanih mašina.

Sigurnosna kompanija Sophos navodi da je ovaj crv toliko sofisticiran da može da kreira sopstveni račun na društvenoj mreži kako bi mogao da nastavi da se širi još dalje.

Sophos je objavio fascinantno istraživanje o crvu Koobface imenujući njegove kreatore. Prema sigurnosnoj kompaniji Sophos navodni počinioci su Anton Korotchenko, Alexander Koltyshev, Roman Koturbach, Syvatoslav Polinchuk i Stanislav Avdeiko. Sophos ističe da su kreatori Koobface, čija imena sve do danas nisu bila javno objavljena, navodno su kompromitovanjem računara zarađivali milione dolara godišnje.

Istraživači koji su radili u ovom istraživanju kompanije Sophos navode da je ovaj crv postao aktivan u 2008 godini šireći se društvenim mrežama, predstavljajući korisnicima lažne linkove na online video. Ovi linkovi su podsticali korisnike da instaliraju Koobface malware-a maskiran kao Flash update. Prema njihovim navodima oko 800.000 mašina zaraženo je sa ovim crvom.

Nijedan od navodnih članova bande još uvek nije uhapšen niti optužen za krivična dela povezana sa Koobface.

Sophos navodi da su tragovi otkriveni na serveru koji se koristi za kontrolu mašina kompromitovanih Koobface crvom pomogli istraživačima kompanije da lociraju ovu bandu sajber kriminalaca iz Rusije. Kompanija Sophos u ovom svom istraživanju procenjuje da je ova banda zarađivala oko 2 miliona dolara godišnje.

Graham Cluley iz kompanije Sophos navodi da su istraživači kompanije čak bili u stanju da pomno prate ove sajber kriminalce na sajtova za društveno umrežavanje.

Njihova želja da svakodnevno prate kako njihova zarada raste pomogla je našim istraživačima u njihovom identifikovanju. Naime, oni su svakodnevno dobijali SMS obavesti o tome koliko novca zarađuju. Ovo znamo jer smo čak uspeli da otkrijemo i njihove brojeve telefona. Evo sada smo objavili svoje istraživanje, locirajući i imenujući osobe koje stoje iza crva Koobface, sada Ruska policija treba da uradi svoj posao, sprovede zvaničnu istrahu i uhapsi ove sajber kriminalce,

izjavio Graham Cluley.

Kompanija Facebook nije dala zvaničnu izjavu povodom objavljivanja ovog istraživanja sigurnosne kompanije Sophos.

Ruski i Estonski hakeri u jednoj od najvećih botnet prevara uzeli milione dolara

Pojavilo se više detalja o tome kako je sedam Estonskih i Ruskih hakera, optuženih od strane SAD-a, uspelo da preuzme kontrolu na više od 4 miliona kompjutera širom sveta, od kojih su mnogi od njih vlasništvo Vladinih agencija i velikih kompanija, i prikupe 14 miliona dolara od legitimnih poslovanja. Šema, koja datira iz 2007 godine, koristi sličan botnet trojanac za preusmeravanje web prometa na određene destinacije na kojima oglašivači plaćaju za dovođenje prometa.

Pojavilo se više detalja o tome kako je sedam Estonskih i Ruskih hakera, optuženih od strane SAD-a, uspelo da preuzme kontrolu na više od 4 miliona kompjutera širom sveta, od kojih su mnogi od njih vlasništvo Vladinih agencija i velikih kompanija, i prikupe 14 miliona dolara od legitimnih poslovanja. Šema, koja datira iz 2007 godine, koristi sličan botnet trojanac za preusmeravanje web prometa na određene destinacije na kojima oglašivači plaćaju za dovođenje prometa.

FBI navodi da se u centru ove online prevare nalazi se malware pod nazivom "Operation Ghost Click" koji je DNSChanger botnet. To je trojanac koji kada je jednom instaliran na sistem, preusmereva svoje Domain Name Service zahteve na server i efikasno preuzima kontrolu na svim izlaznim Internet prometom zaraženih sistema. Trojan takođe traži druge sisteme na lokalnoj mreži koji koriste Dinamic Host Configuration Protocol (DHCP) i pokušava da promene njihova DNS podešavanja čime bi preuzeo kontrolu nad računarima u LAN-u a koji nisu inficirani.

Botnet i DNS serveri su pod kontrolom Rove Digital, Estonska kompanija koja se smatra odgovornom za pravljenje miliona botnet-a. Rove Digital takođe je stajao iza lažne antivirus prevare "affiliate programa" pod nazivom Nellicash, kroz koji je prodavao informacije ukradene od žrtava FAKEAV download-a.

DNSChanger je poznata pretnja već godinama, njegov instaler je maskiran kao codec potreban za gledanje video sadržaja na sajtu, i bio je široko rasprostranjen na pornografskim sajtovima.

Računar žrtve postaje inficiran zlonamernim programom (malware) kada poseti neke sajtove ili preuzme neki softver za gledanje online videa,

navodi FBI u svojoj izjavi o ovom slučaju.

Juče je Estonska policija uhapsila izvršnog direktora Roe Digital, Vladimir Tsastsin, i još pet zaposlenih, a vlasti u SAD su onespsobili komandnu i kontrolnu mrežu, uključujući i DNS servere u Njujorku i Čikagu. Treba reći da je Vladimir Tsastsin 2008 godine u Estoniji osuđen za prevaru sa kreditnim karticama.

FBI naglašava da je najlakši način za proveru da li je neki računar zaražen sa DNSChanger-om, provera IP adrese DNS servera u podešavanjima računarske mreže. FBI je korisnicima obezbedio i alat za proveru da li je njihov DNS server jedan od lažnih servera.

Microsoft ponudio nagradu od 250.000 dolara za informacije o Rustock botnet mreži

Kompanija Microsoft ponudila je novčanu nagradu od 250.000 dolara za informacije koje bi pomogle u identificiranju, uhićenju i osuđivanje onih koji su bili odgovorni za kontrolu zloglasne botnet mreže Rustock.

Ova ponuđena novčana nagrada dolazi nakon priznanja kompanije Microsoft da je botnet Rustock odgovorna za niz kriminalnih aktivnosti i ovom ponudom kompanija želi da pokaže svoje opredjeljenje za lociranje i uhićenje onih koji su je kotrolirali.

Iako je primarni cilj naše zakonske i tehničke operacije bio da se zaustavi i ukloni prijetnja koju je Rustock imala za sve one koji su bili pod njenim utjecajem, mi također smatramo da oni koji su kontrolirali najveću i najopasniju botnet mrežu do sada, moraju odgovarati za svoje postupke,

izjavio je Richard Boscovich, iz Microsoft-ovog odjela za digitalni kriminal.

Pravne akcije koje je kompanija Microsoft do sada preuzimala na civilnim sudovima do sada je dalo rezultate, da se obori Rustock botnet i omete njezino poslovanje. Rustock je bio ozloglašen kao spam gigant, sa kapacitetom za slanje 30 milijardi spam mailova dnevno. Botnet je bio odgovoran i za niz drugih krivični dijela uključujući i oglašavanje krivotvorenih ili neodobrenih verzija lijekova, kršenje zakona o korištenju zaštitog znaka farmaceutskog proizvođača Pfizer i kompanije Microsoft. Iako je Rustok-ova botnet baza inficiranih računal prepolovljena u relativno kratkom vremenenskom periodu, još uvijek postoji na stotine tisuća zaraženih računala širom svijeta koji tek treba da budu očišćeni od botnet malware-a.

Microsoft već prikuplja jake dokaz u svojoj istrazi a ova novčana nagrada treba da još više pomogne u identificiranju i kažnjavanju odgovornih.

Mi ćemo i dalje pratiti ovaj slučaj, gdje god da nas vodi, a i dalje ćemo predano surađivati sa našim partnerima širom svijeta kako bi se pomoglo ljudi da ponovno vrate kontrolu nad svojim zaraženih računalima. Svi ljudi mogu pratiti besplatne informacije i resurse za čiščenje svojih računala na našoj stranici support.microsoft.com/botnets,

istakao je Richard Boscovich.

Kompanija Microsoft napominje da stanovnici svake zemlje imaju pravo na nagradu od 250.000 dolara, jer je Rustock botnet pogodila svjetsku Internet zajednicu. Svatko s informacijama o Rustock botnet ili njenim operaterima treba da se obrate kompaniji na e-mail avreward@microsoft.com.

FBI odlučan da uništi Rusku botnet mrežu koja godinama krade poverljive podatke

Prema nekim izvještajima, FBI bi uskoro od Američkih korisnika Interneta mogao da zatraži dozvolu za ulazak na njihov računar kako bi izbrisali nešto, što i ne znaju da imaju a ne bi trebali da imaju na svojim računarima.

Prema nekim izvještajima, FBI bi uskoro od Američkih korisnika Interneta mogao da zatraži dozvolu za ulazak na njihov računar kako bi izbrisali nešto, što i ne znaju da imaju a ne bi trebali da imaju na svojim računarima.

U prvim potezima u sprovođenju zakona kako bi Internet učinili što sigurnijim, FBI radi na suzbijanju i potpunoj eliminaciji Ruskog kompjuterskog kriminala, koji je porobio miliona ličnih računara a verovatno i uspio da pristupi Američkim diplomatskim, vojnim i zakonodavstvenim kompjuterskim sistemima.

U svojim nastojanjima da potpuno uništi kriminalni "botnet", FBI se odlučio na veoma agresivan korak koji je alarmira prava na privatnost, uklanjanjem malware-a iz računara u mreži. Kako navode, sreća je da sve što treba da se ukloni jeste malware.

Meta FBI je "Robot Network", koja je nazvana od istražitelja "Coreflood botnet". To je svetska mreža kreirana od strane Ruskih sajber kriminalaca i koja je preuzela kontrolu od 2,3 miliona personalnih računara. Ova mreža već godinama, dok nije otkivena, usisava ogromne količine podataka od Američkih korisnika Interneta u koje spadaju i finansijski podaci građana ali i mnogi Vladini podaci.

Više od milion personalnih računara je regrutovana u botnet na prostoru SAD-a, navodi se u podnesku Sudu koje je prošli mesec podnelo Department of Justice.

Prema FBI navodima, pre tri godine, Coreflood botnet mreža je isisavala oko gigabajt raznoraznih podataka dnevno ili oko 500 gigabajta godišnje.

U nekom trenutku, istražitelji su otkrili da Coreflood vraća u Rusiju "Master Key" pristup računarskim sistemima koji pripadaju najmanje jednoj od Američkih ambasada na Bliskom Istoku, što je naravno dovelo do velike nervoze i zabrinutosti Američkih Vlasti.

Takođe, od ove godine, Coreflood botnet mreža je asimilovala u svoj deo Američke mreže i stotine hiljada računara koji pripadaju vlastima 17 država ili lokalnih Vladinih agencija, uključujući i jedan policijski odel, tri aerodrome, pet banaka ili finansijskih institucija, oko 30 koledža i univerziteta, kao i oko 20 bolnica ili ustanova koje se bave zdravstvenom zaštitom, na stotine kompanija, i još mnog toga, navodi Department of Justice.

Anoniman i jeftin za izgradnju, botnet je za kriminalce skoro idealna Internet platforma, za napade u cilju gašenja kompanijskih sajtova a naročito za sitne krađa ličnih bankarskih akreditiva. Antivirus kompanija Symantec je prijavila skoro 7 miliona botnet mreža na Internetu u 2009 godini. Milioni kriminalnih botnet mreža rade na Internetu danas, pretvarajući personalne računare pojedinaca u "zombije" ili "botovi", koji će izvršiti sve što njihovi gospodari zatraže od njih, a vlasnik računara, naravno, nema nikakvo saznanje o tome.

Najveća Cloud mreža u vlasništvu botnet kriminalaca

Velika većina ljudi misli da je najveća Cloud mreža na svijetu Google, Amazon ili Microsoft ali najveća svjetska Cloud mreža je Conficker worm koja je pomogala botnet kriminalace masovnih razmjera.

Kako Conficker zadovoljava definiciju Cloud-a? Prema Spectre Group-u, veteran tehnologije je objasnio tu vezu prošlog tjedna na konferenciji Cloud Connect u Santa Clari:

Conficker kontrolira 6,4 milijuna računalnih sustava u 230 zemalja na 230 domena najviše razine, i ima više od 18 milijuna CPU i 28 terabita bandwith protok po sekundi. Najvećih Cloud na planeti kontrolira ogromna zločinačka organizacija koja koristi taj botnet za slanje spama, da hakira računala, širenje zlonamjernih programa i za krađu osobnih podataka i novca,

tvrdi Rodney Joffe, viši potpredsjednik i viši tehnolog za infrastrukturne usluge tvrtke Neustar.

Spectre Grupa dalje objašnjava kako Conficker zadovoljava definiciju. Botnet Cloud je na raspolaganju za iznajmljivanje, bilo gdje u svijetu. Može se koristiti za razne svrhe, DOS napade, spam ili za izvlačenje podataka.

Joffe je koristio prezentaciju na konferenciji za ilustraciju opasnosti Conficker-a i kako to predstavlja prijetnju zakonitim pružateljima Cloud usluga. On je rekao na konferenciji da Conficker nije aktivan kao što je nekad bio, ali je još uvijek prijetnja.

Najveći legitimnih pružatelj Cloud usluga je Google, sastoji se od 500.000 sustava, 1 milijuna CPU i bandwdith opsegom od 1500 gigabajta u sekundi. Amazon je na drugom mjestu sa 160.000 sustava, 320.000 CPU i bandwith opsegom od 400 gigabajta u sekundi, a Rackspace nudi 65.000 sustava, 130.000 CPU i bandwdth opseg od 300 gigabajta u sekundi,

kaže Rodney Joffe.

Conficker Cloud pokazuje iluziju koje se moraju uzeti u obzir kada se razmišlja o Cloud computing-u. To nije samo opasnost da bi se PC mogao zaraziti virusom, to je opasnost da bi druga računala mogla ući u kriminalni prostor.

Politički haktivisti se preusmjerili na internet napade uz BotNet servise

Od kraja 2009, ekološke, političke i ideološke skupine postali su napadači koji ruše stranice sa podacima.

Skupine imaju dobre resurse i koriste inovativne tehnike rekli su u Prolexic-u, zaštitarskoj tvrtci koja se se bori protiv ovih napada. Njihovi nalazi dolaze u vrijeme kada cyber-aktivisti blokiraju rad web strane australske vlade u znak protesta zbog planova za filtriranje sadržaja. Prolexic procjene da ukupno devet milijuna računala služi za montiranje napada.

Posljednja tri mjeseca su bila prilično zanimljiva. Godinama, organizovane kriminalne bande su glavni korisnici tzv Distributed Denial of Service (DDoS) napada, sa kojim pokušavaju da sruše web strane. Taktike i tehnike koje su koristili ostale su nepromijenjene dugo vremena, a onda su se pojavili novi igrači uključeni u ideološke, političkev i ekološke aktivnost. Ovi igrači koriste tehnike koje nikada prije nisu viđene,

izjavio je Paul Sop, šef tehnike u Prolexic-u.

Napadi su se provodili kako bi se postigli politički poeni. Ovaj tjedan, anti-Scientology grupa Anonymous blokirala je pristup web strani australske vlade, uključujući i stranicu parlamenta i stranicu premijera Kevin Rudd-a. To je u znak protesta zbog planova da blokiraju pristup nizu web stranica, uključujući i one u vezi gay pornografije.

Prolexic sumnja da su neki od napada koji su se dogodili u posljednjih par mjeseci, bili montirani od strane neke vlade ili njihovih opunomoćenika sa ciljem da pokažu svoju cyber sposobnosti.

Sredstva koja su korištena u nekim napadima, predstavljaju veoma skup komada hardvera, što po njima odbacuje uključenost organiziranog kriminala,

rekao je gospodin Sop.

Prolexic u izvještaju navodi da je praćeno oko 4.300 komandnih i kontrolnih servera, od kojih je svaki zadužen za gomilu kompromitiranih računala. Neki BotNet-i imaju milijune članova a neki tek nekoliko tisuća.