Arhiva za ‘bezbednost’ tag

Twitter greškom resetovao veliki broj naloga

Twitter je upozorio nepoznat broj korisnika da su njihovi nalozi potencijalno kompromitovani od strane hakera. Jedan broj poznatih Twitter naloga je hakovan, Twitter to obično rešava tako što manuelno resetuje lozinke za hakirani račune, međutim ovaj put je otišao malo predaleko tako da je resetovao naloge i onim korisnicima koji sigurno nisu hakirani.

Twitter nije da nikakve detalje u vezi prirode proboja bezbednosti na svojoj mikrobloging platformi a mnogi špekulišu da se radi o ranjivosti koju hakeri mogu da iskoriste za otimanje Twitter naloga metodom brutalne sile. S druge strane, lozinke su takođe mogle biti kompromitovane i sa softverom trećih strana ili čak socijalnim inženjeringom, pa se Twitter bezbednost ne može u potpunosti okriviti.

Twitter smatra da je izuzetno brzo reagovao na hakiranje, identifikovao kompromitovane račune, a potom resetovao lozinke i obavestio njihove korisnike. U tom procesu resetovanja lozinki kompromitovanih naloga Twitter je slučajno resetovao mnogo veći broj lozinki nego što je trebao, resetujući veliki broj lozinki na nalozimi koji ni u kom slučaju nisu bili kompromitovani.

Twitter se svim korisnicima izvinio za grešku i pozvao sve korisnike da posete sekciju Keeping Your Account Secure kako bi saznali više o bezbednosti Twitter naloga.

Sigurno da nije loša ideja da se lozinke s vremena na vreme promjene, tako da malo ko može kriviti Twitter za preteranu reakciju. Svakako je bolje brzo reagovati i resetovati više naloga nego što je zaista kompromitovano nego sporo reagovati na hakiranje.

Bugarski bloger kupio podatke 1,1 milion Facebook korisnika za samo 5 dolara

Bugarski bloger Bogomil Shopov nedavno je kupio kolekciju od 1,1 milion imena, ID i e-mail naloga Facebook korisnika. Srećom, namera ovog Bugarskog blogera i aktiviste za digitalna prava nije bila spam-ovanje ili upad na ove Facebook račune, on je samo želio dokazati kako je lako doći do ličnih informacija sa društvene mreže.

Bugarski bloger navodno je početkom mjeseca pronašao ove Facebook podatake ponuđene na prodaju na Web sajtu Gigbucks.Prodavac, koji se služio imenom "mertem", tvrdio je da su podaci prikupljeni uz pomoću Facebook aplikacija trećih strana i da uglavnom sadrže aktivne račune uglavnom iz SAD, Kanade, Evrope i Velike Britanije.

U oglasu je stajalo da ova kolekcija ima veliki potencijal za sve one koji nude proizvode ili usluge na Facebook-u, Twitter-u i drugim društvenim medijima. Za ovu kolekciju Facebook podataka Bugarski bloger je platio simboličnih 5 dolara.

Mi smo pokrenuli istragu po ovom pitanju. Naši inženjeri bezbednosti istražuju da li je zaista došlo do proboja bezbednosti. Pošto je u toku, nismo u poziciji da objavljujemo bilo kakve podatke dok se istraga ne završi,

navodi se u saopštenju kompanije Facebook.

Facebook je kontaktirao Bugarskog blogera zamolivši ga da im pošalje ove podatke i uklani post o tome na svom blogu. Umesto toga, aktivista za digitalna prava objavio je još jedan post na svom blogu u kom je objavio detalje poziva koji je došao od Facebook-ovog bezbednosnog tima.

Microsoft objavio hitnu zakrpu za novootkrivenu grešku u Internet Explorer-u

Nakon samo pet dana kompanija Microsoft objavila je hitnu zakrpu za novootkrivenu grešku u Internet Explorer-u, završivši tako posao koji je započet sa privremenom zakrpom objavljenom u utorak. Ova zakrpa sa oznakom MS12-063, popravlja pet nedostataka, uključujući i onaj koji napadačima omogućava da ga koriste za instaliranje trojanca Poison Ivy koji se koristi za krađu podataka ili za daljinsku kontrolu računara.

Početkom sedmice Microsoft je objavio privremenu zakrpu koja se implementira manuelno dok je ova “kumulativna” bezbednosna ispravka sada dostupna svima putem ažuriranja Windows-a. Potrebno je da što pre ažurirate Windows jer se radi o ozbiljnom bezbednosnom propustu u Internet Explorer-u.

Danas smo pokrenuli Security Update MS12-063 kako bi rešili problem napada na manji broja računara preko ranjivosti u Internet Ekplorer 9 i ranijim verzijama,

navodi se u saopštenju kompanije Microsoft.

Iako aktuelni problemi koji proizilaze iz slabosti pojavljuju se manji broj, ozbiljnost potencijalnih padavina bila dovoljno velika da podstakne punu štampu suda iz Microsofta ove nedelje, sa blizu stalnom korporativne komunikacije o svom radu da priključite curenje.

Ovako brzo pojavljivanje ažuriranja iznenadilo je bezbednosne stručnjake koji su tvrdili da će kompaniji Microsoft biti potrebno mesec dana da naprave ovu zakrpu. Stručnjaci sada tvrde da je Microsoft imao ovo ažuriranje već spremno, i da se radi o ažuriranju koje je trebalo biti isporučeno 9. oktobra ali da se zbog medijske pažnje ipak izašlo ranije sa njim.

Security Update MS12-063 se odnosi na sve Windows sisteme, XP, Vista i Windows 7, i utiče na IE6, IE7, IE8 i IE9. Jedini izuzetak je Internet Explorer 10 koji će se pojaviti zajedno sa dugo očekivanim operativnim sistemom Windows 8.

Otkriven opasan bezbednosni propust u Internet Exploreru

Kompanija Microsoft objavila je privremenu softversku zakrpu za novootkrivenu greške u Internet Explorer-u. Ovo je itekako veliki problem koji utiče na stotine miliona korisnika Internet Explorer-a. Napadači ovu grešku koriste za instaliranje trojanca Poison Ivy koji se koristi za krađu podataka ili za daljinsku kontrolu računara.

Microsoft je brzo reagovao u adresiranju problema saopštivši da je greška otkrivena i da se ubrzano radi na njenoj ispravci.

Takozvane “zero-day”, ili novootkrivene ranjivosti su retke. Bezbednosna kompanija Symantec navodi da je samo osam takvih grešaka registrovano u 2011 godini. One su veoma opasne upravo iz razloga što su nove, jer za njih nema raspoložive zakrpe.

Prema navodima bezbednosnih stručnjaka, ova ranjivost je prisutna kod svih verzija Internet Explorer-a, od Internet Explorer 6 pa do prošlogodišnjeg Internet Explorer 9. Jedini izuzetak je Internet Explorer 10 koji će imati svoj debi u oktobru kada bude predstavljen Windows 8. Sve u svemu, ovo znači potencijalnu opasnost za 53% Internet korisnika.

Microsoft savetuje korisnicima da preuzmu besplatnu zakrpu, Enhanced Mitigation Experience Toolkit (EMET), kao privremeno rešenje dok kompanija ne izađe sa potpunom zakrpom.

Korisnici treba da blokiraju napade sa EMET 3.0, povećaju bezbednosnu zonu u IE na "high" i konfigurišu browser tako da prikazuje upozorenja pre izvršavanja skripti,

saopštio je Microsoft.

Međutim, stručnjaci upozoravaju da korisnici ovu privremenu zakrpu moraju preuzeti i manuelno konfigurisati, što je malo prekomplikovano za mnoge obične korisnike.

EMET je alatka namenjena naprednim korisnicima, koja manuelnim konfigurisanjem omogućava tehnologije koje mogu da se izbore sa ovakvim sigurnosnim propustima kao što su ASLR (address space layout randomization) i DEP (data execution prevention). EMET 3.0 može se preuzeti sa Microsoft-ovog sajta.

Neki bezbednosni stručnjaci savetuju korisnicima da se prebace na neki alternativni pretraživače, kao što su Google Chrome ili Mozilla Firefox dok Microsoft ne zakrpi ovaj propust u svom Internet Explorer-u. Većina stručnjaka smatra da će kompaniji Microsoft biti potrebno najmanje nedelju dana da napravi odgovarajuću ispravku.

Dropbox uveo sistem za autentifikaciju sa dva faktora

Dropbox, servis koji nudi skladištenje podataka u Cloud-u, uveo je sistem autentifikacije sa dva faktora kako bi korisničke račune učinio još sigurnijim.

Dropbox je jedan od najčešće korišćenih Cloud servisa za skladištenje imao je tri veća sigurnosna problema u poslednjih godinu dana, a najnoviji primer u vezi korisničkih imena i lozinki koje su ukradene sa drugih sajtova i koje su korišćene za pristup Dropbox računima samo je potvrdilo da kompanija mora da pojača bezbednost. Sistem autentifikacije sa dva faktora podrazumeva da su potrebna dva dokaza o identitetu, lozinka korisnika i kod poslat na mobilni telefon, da bi dobili pristup Dropbox nalogu .

Autentifikacije sa dva faktora nije obavezna ali je preporučena bezbednosna funkcija koja dodaje dodatni sloj zaštite na vaš Dropbox račun. Kada je omogućena, Dropbox će pored vaše lozinke zahtevati i bezbednosni Kod od šest cifara svaki put kada se prijavite na Dropbox ili povežete novi kompjuter, telefon ili tablet,

saopštio je Dropbox.

Korisnici će prvo morati da unaprede svoje klijente na verziju 1.5.12. Autentifikacije sa dva faktora može biti uključena na Dropbox sajtu, u podešavanju računa pod karticom “Security”.

Dropbox navodi da se validni Kod može se dobiti i pomoću aplikacija koje podržavaju Time-Based One-Time Password protokol, kao što su Google Authenticator, Amazon AWS MFA ili Authenticator. Apple korisnici mogu odabrati da generišu Kod iz terminala aplikacije koristeći OATH alat.

Postavljanjem autentifikacije sa dva faktora korisnici dobijaju 16-cifreni backup Kod koji se može koristiti za otključavanje Dropbox računa u slučaju da izgube mobilni telefon ili da iz nekog razloga ne mogu da prime Kod preko SMS-a ili aplikacije.

Windows 8 šalje podatke Microsoft-u o svakom programu koji instalirate

Iako se neće pojaviti za još mesec i po dana, Microsoft-ov operativni sistem Windows 8 već se našao u središtu brojnih kontroverzi. Nakon što je kritikovan zbog Metro interfejsa i nepostojanja Start dugmeta, Microsoft se sada suočava sa najvećim i vrlo uznemirujućim optužbama.

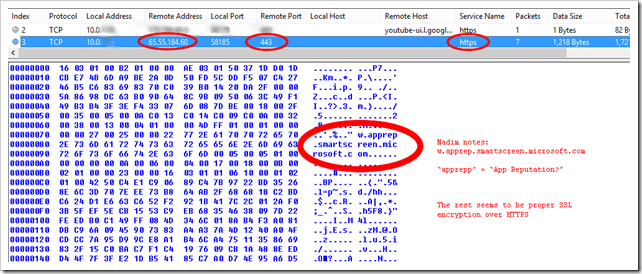

Programer Nadim Kobeissi tvrdi da Windows 8 putem nove funkcije pod nazivom SmartScreen, automatski i odmah obaveštava Microsoft o svakoj aplikaciji koja se preuzima i instalira na njegov novi operativni sistem.

Windows SmartScreen bi navodno trebalo da zaštiti korisnike od zlonamernih programa tako što bi informacije o instaliranim aplikacijama sa Interneta slao Microsoft-u kako bi se osigurala bezbednost. Nadim Kobeissi međutim ističe da je “moguće presresti komunikaciju SmartScreen sa Microsoft-om i na taj način saznati jako mnogo o svakom računaru, koje je aplikacije preuzeo i instalirao, kada je to urađeno i još mnogo toga”.

Nadim Kobeissi takođe pokazuje povezivanje SmartScreen preko HTTPS na Microsoft-ov server kako bi prenio informacije o aplikaciji koju je počeo instalirati. Nakon nekoliko testova otkrio je da Microsoftov server koristi Microsoft IIS 7,5 za HTTPS konekciju. Microsoft server je konfigurisan da podržava SSLv2 protokol koji je poznat kao vrlo nesiguran i podložan presretanju.

SmartScreen funkcija u Windows 8 je uključena po defaultu i kada je onemogućiti, Windows će vas periodično napominjati da je ponovo omogućite.

Možemo da potvrdimo da ne radimo na izgradnji baze podataka koja će sadržavati korisničku istoriju programa i IP podataka. Kao i kod svih online servisa, neophodno je da se IP adrese povežu na naš servis, s da moramo naglasiti da ih mi periodično brišemo iz naše evidencije. U skladu sa našim pravilima o privatnosti mi preduzmemo korake u cilju zaštite privatnosti naših korisnika. Mi ne koristimo ove podatke za identifikaciju, kontakt ili ciljano oglašavanje niti ih delimo sa trećim stranama. U vezi sa tvrdnjama vezanim za rizik po pitanju bezbednosti i mogućnostima presretanja podataka koju predstavlja SSL2.0 protokol, Windows 8 po defoultu neće koristiti ovaj protokol sa našom uslugom. Windows SmartScreen takođe ne koristi SSL2.0 protokol,

navodi Microsoft u svom odgovoru na ove uznemirujuće optužbe.

Novi alat za testiranje sadrži 150 načina da se zaobiđe firewall Web aplikacija

Alat za ispitivanje da li je firewall Web aplikacija (WAF) osetljiva na oko 150 protokol-level tehnika za izbegavanje, pokrenut je juče na Black Hat SAD 2010 bezbednosnoj konferenciji. Alat i istraživanje delo su Ivana Ristića, direktora inženjeringa u bezbednosnoj kompaniji Qualys, i originalnog autora popularne firewall ModSecurity Web aplikacije.

Firewall web aplikacija dizajnirana je za zaštitu Web aplikacije od poznatih napada kao što su SQL Injection napadi, koji se najčešće koriste za kompromitovanje Web sajtova. Oni to čine presretanjem zahteve poslatih od strane klijenata i sprovođenjem strogih pravila o njihovom oblikovanju. Međutim, postoje razne metode sa kojima se zlonamerni zahtevi koji krše ova pravila mogu provući pored WAF izmenom određenih delove u njihovom zaglavlju ili puteva zahtevane URL adrese. Oni su poznati kao protokol-level tehnike izbegavanja, a WAF u ovom trenutku nisu odgovarajuće opremljeni da bi se nosili sa njima jer ove tehnike nisu dobro dokumentovane.

Istraživači su testirali tehnike izbegavanja koje je Ivan Ristić otkrio prvenstveno protiv ModSecurity i Firewall-a open source Web aplikacija. Ivan Ristić naveo je da je tokom faze istraživanja podelio neke od tehnika sa drugima koji su ih uspešno testirali na nekim komercijalnim WAF proizvodima.

Erwin Huber Dohner, šef za istraživanje i razvoj u Ergon Informatik, Švajcarskog WAF proizvođača, nakon prezentacije Ivana Ristića potvrdio je da su tehnike izbegavanja veliki problem za industriju. Objavom svog istraživanje Ivan Ristić se nada da će inicirati raspravu u industriji oko protokol-level i drugih vrsta tehnika izbegavanja.

Ako proizvođači i bezbednosni istraživači ne dokumentuju i objave probleme, WAF programeri će i dalje praviti iste greške.Pored toga, sa ovim alatom za testiranje korisnici će moći otkriti koji WAF proizvodi su ranjivi pa će moći vršiti pritisak na proizvođače da ih poprave. Proizvođači imaju različite prioritete i obično ne popravljaju stvari ukoliko ne postoji realna opasnost za njihove klijentima, rekao je Ivan Ristić.

Novo WordPress bezbednosno ažuriranje rešava nekoliko ranjivosti na blog platformi

WordPress je u petak objavio WordPress 3.3.2 u cilju rešavanja nekoliko ranjivosti na popularnoj platformi za blogovanje kao i u tri eksterne biblioteke koje dolaze u paketu sa njom.

Novi WordPress ažurira Plupload biblioteku na verziju 1.5.4 i tako rešava problem CSRF ranjivosti. Plupload biblioteka pruža podršku raznim funkcionalnostima među kojima su HTML5, Flash, Silverlight, Gears i BrowserPlus. Plupload biblioteka se koristi po podrazumevanoj vrednosti u WordPress-u za upload medijskih datoteka.

Nekoliko bezbednosnih rupa je zakrpljenu i u druge dve biblioteke koje se zovu SWFUpload i SWFObject, koje je WordPress ranije koristio za upload medijskih datoteka i ugradnju Flash-a.

Iako WordPress više ne koristi ove biblioteke one se još uvek isporučuju sa platformom po podrazumevanoj vrednosti da bi se održala kompatibilnost sa starijim temama and plug-ins koji se oslanjaju na njih.

U novoj WordPress verziji rešeni su problemi XSS skripting ranjivosti koje se mogu iskoristi kada se kreira klikabilni URL, kada se filtriraju URL adrese ili kada se preusmerava korisnik nakon slanja komentara u starijim preglednicima.

WordPress je veoma često meta hakera koji pokušavaju da pronađu i iskoriste ranjivosti starijih instalacija za ubrizgavanje zlonamernog koda u sajtove koji koriste ovu najpopularniju blog platformu. Flashback malware koji je nedavno zarazio više od 600.000 Mac računara distribuiran je web napadima preko kompromitovanih WordPress sajtova.

Savet bezbednosnih stručnjaka je da vlasnici web sajtova redovno ažuriraju svoje WordPress instalacije, teme i sve dodatke. WordPress 3.3.2 ažuriranje bi trebalo automatski da se pojavi pod Updates (Ažuriranje) menijem na administrativnoj kontrolnoj tabli, ali korisnici takođe mogu izvršiti i ručno ažuriranje.

Sophos u fascinantnom istraživanju otkrio i objavio imena sajber kriminalaca koji stoje iza crva Koobface

Sajber kriminalci koji stoje iza Internet crva Koobface, koji se širio preko Facebook-a i drugih društvenih mreže, napokon su otkriveni i imenovani. Grupa od 5 sajber kriminalaca locirana je u St. Petersburgu.

Sajber kriminalci koji stoje iza Internet crva Koobface, koji se širio preko Facebook-a i drugih društvenih mreže, napokon su otkriveni i imenovani. Grupa od 5 sajber kriminalaca locirana je u St. Petersburgu.

Koobface, koji je anagram od Facebook, širi se kroz društvene mreže, inficira računare i gradi botnet od kompromitovanih mašina.

Sigurnosna kompanija Sophos navodi da je ovaj crv toliko sofisticiran da može da kreira sopstveni račun na društvenoj mreži kako bi mogao da nastavi da se širi još dalje.

Sophos je objavio fascinantno istraživanje o crvu Koobface imenujući njegove kreatore. Prema sigurnosnoj kompaniji Sophos navodni počinioci su Anton Korotchenko, Alexander Koltyshev, Roman Koturbach, Syvatoslav Polinchuk i Stanislav Avdeiko. Sophos ističe da su kreatori Koobface, čija imena sve do danas nisu bila javno objavljena, navodno su kompromitovanjem računara zarađivali milione dolara godišnje.

Istraživači koji su radili u ovom istraživanju kompanije Sophos navode da je ovaj crv postao aktivan u 2008 godini šireći se društvenim mrežama, predstavljajući korisnicima lažne linkove na online video. Ovi linkovi su podsticali korisnike da instaliraju Koobface malware-a maskiran kao Flash update. Prema njihovim navodima oko 800.000 mašina zaraženo je sa ovim crvom.

Nijedan od navodnih članova bande još uvek nije uhapšen niti optužen za krivična dela povezana sa Koobface.

Sophos navodi da su tragovi otkriveni na serveru koji se koristi za kontrolu mašina kompromitovanih Koobface crvom pomogli istraživačima kompanije da lociraju ovu bandu sajber kriminalaca iz Rusije. Kompanija Sophos u ovom svom istraživanju procenjuje da je ova banda zarađivala oko 2 miliona dolara godišnje.

Graham Cluley iz kompanije Sophos navodi da su istraživači kompanije čak bili u stanju da pomno prate ove sajber kriminalce na sajtova za društveno umrežavanje.

Njihova želja da svakodnevno prate kako njihova zarada raste pomogla je našim istraživačima u njihovom identifikovanju. Naime, oni su svakodnevno dobijali SMS obavesti o tome koliko novca zarađuju. Ovo znamo jer smo čak uspeli da otkrijemo i njihove brojeve telefona. Evo sada smo objavili svoje istraživanje, locirajući i imenujući osobe koje stoje iza crva Koobface, sada Ruska policija treba da uradi svoj posao, sprovede zvaničnu istrahu i uhapsi ove sajber kriminalce,

izjavio Graham Cluley.

Kompanija Facebook nije dala zvaničnu izjavu povodom objavljivanja ovog istraživanja sigurnosne kompanije Sophos.

Crtanje linija i krugova na fotografiji novi je način prijavljivanja na Windows 8 touch-screen uređajima

Microsoft za Windows 8 priprema novi način prijavljivanja na Tablet računara tako što će korisnicima omogućiti pokrete na ekranu umesto kucanja slova i brojeva. Korisnik će izabrati fotografiju sa nekim ličnim značenjem za njega, i kreirati niz linija i krugova koji se moraju obaviti kako bi se otključao računar.

Očigledno pitanje je da li je ovaj sistem siguran kao i kucanje lozinki na tastaturi. S obzirom da veliki broj korisnika sada koristi jednostavne lozinke, sistem koji se bazira na gestikulaciji može obezbediti mnogo veću sigurnost ovim ljudima. Microsoft priznaje da bi mrlje na ekranu ili uređaju za snimanje teoretski mogli omogućiti da ovakva lozinka budu kompromitovana, ali, navode da je takav rizik veoma mali.

Međutim, e slažu se svi sa Microsoft-om po ovom pitanju. Kenneth Weiss, tvorac RSA SecurID token, koji sada vodi Universal Secure Registry, poznat po tri faktora autentifikacije, ističe da ovo nije nikakva "ozbiljna bezbednost," da se gestovi koje neko radi na ekranu vrlo lako mogu snimiti sa distance.

Microsoft priznaje mogućnost da ovakve lozinke mogu budi kompromitovane, ali isto tako navodi i da je broj kombinacija koje ovakav sistem lozinki dozvoljava toliko veliki da on kao takav pruža dodatnu sigurnost. Na primer, Microsoft navodi da se slikovna lozinka sastavljen od pet gestova može napraviti na 398 trilion načina. Nasuprot tome, lozinka od pet karaktera sa slovima i drugim karakterima “samo” 182 miliona kombinacija, a lozinka od osam karaktera, 9 trilion kombinacija.

Ako se ovakva slikovna lozinka sastoji samo od linija, onda je ona znatno lakša za pogoditi. Microsoft navodi da kombinaciju crtanja linija i krugova, a dodirom na određene tačke na ekranu, eksponencijalno povećava broj načina na koji se lozinke može završiti.

Zach Pace, program menadžer u kompaniji Microsoft, demonstrirao je ovaj sistem prijavljivanjem na Tablet sa porodičnom fotografijom na kojoj je zaokružio glavu svog oca, postavljajući liniju između noseva njegovih sestara, a zatim tapnuo na nos svoje majke. Kako ovo izgleda možete videti na slici.

Microsoft je kritičarima koji smatraju da mrlje na ekranu mogu da kompromituju ovakvu lozinku odgovorio i da kucanje PIN-a može ostaviti mrlje na mestima gde korisnik dodiruje tastaturu na ekranu. Povlačenje linija i krugova će sigurno ostaviti neke tragove, ali to neće otkriti redosled kojim su oni pravljeni, a takođe, oni mogu biti i dosta nerazumljivi jer će korisnik raditi i druge radnje na svom ekranu osetljivom na dodir, poput korišćenje aplikacija ili surfovanja.

U stvarnosti je veoma teško iskoristiti mrlje na ekranu za kompromitovanje lozinke. Kada smo uzeli Tablet-e koje su ljudi koristili nekoliko dana, bilo je isuviše mnogo mrlja da bi se čak i moglo pretpostaviti koji bi pokreti mogli biti korišćeni za lozinku,

navodi kompanija Microsoft.

Microsoft je takođe ponudio i nekoliko saveta potencijalnim korisnicima operativnog sistema Windows 8, pa tako navode da bi trebali da koriste fotografiju na kojoj se vide lica osoba ili na kojima postoji neka druga vrsta orijentira, da koriste nekoliko vrsta gestova, sekvenci i pravaca, kao i da često čište ekran.

Baš kao i sa današnjim alfanumeričkim lozinkama, bezbednost u velikoj meri zavisi od sposobnosti korisnika da kreira složene sekvence i sačuva svoje uređaje od krađe ili gubitka.