Arhiva za ‘sigurnosni propust’ tag

Novi sigurnosni propust prijeti milijardi Android uređaja

Novi sigurnosni propust predstavlja prijetnju za više od milijardu Android uređaja. Tim sigurnosnih stručnjaka kompanije Zimperium zLabs upozorava da su pametni telefoni i tableti koje pokreće mobilni operativni sustav Android u opasnosti jer novootkriveni bug ih može inficirati tjekom pregledavanja audio i video datoteka.

Sigurnosni stručnjaci kompanije Zimperium zLabs nazvali su ovaj propust Stagefright 2.0, po izvornom propustu koji je otkriven u srpnju i koji je bio najveći Android sigurnosni propust do sada i upozororavaju da je on prijetnja za “gotovo svaki Android uređaj”.

Koristeći značajku za slušanje i gledanje specijalno napravljenih MP3 i MP4 datoteka, hakeri mogu pristupiti i napraviti promjene na daljinu u kodu Android uređaja, a u teoriji mogu pratiti i krasti podatke. Na primjer, korisnici mogu biti dovedeni na neku Internet stranicu koja aktivira Android značajku za gledanje i slušanje MP4 i MP3 datoteka ili ono što još zabrinjavajuće, bug može biti iskorišten i u situaciji kada haker i žrtva koriste istu javnu Wi-Fi mrežu, kao što je kafić.

Treba reći da novootkriveni sigurnosni propust ustvari sadrži dvije ranjivosti koje hakeri iskorištavaju. Prva se odnosi na “libutils” knjižnicu koja se nalazi u svakoj verziji Androida dok se druga ranjivost odnosi na knjižnicu “libstagefright” koja je sastavni dio Android 5.0 i novijih uređaja. Daljinsko izvršavanje koda je moguće u svim verzijama Android 5.0 i novijim kombiniranjem i iskorištavanjem ove dvije ranjivosti. Također, moguće je napasti i starije Android uređaje ciljajući ranjivost otkrivenu u “libutils” knjižnici. Uspješnost ovisi o aplikacijama trećih strana instaliranih na uređaju ili njegove pre-loaded funkcionalnosti.

Sigurnosni stručnjaci kompanije Zimperium zLabs navode da se napad primarno izvodi putem Web preglednika. Razlog za to je taj što je Google sa najnovijim verzijama Hangouts i Messenger onemogućio hakerima da napadnu putem MMS (koji je koristio izvorni Stagefright propust). Kao što smo već rekli, hakeri mogu iskoristiti ovaj sigurnosni propust i u situacijama kada koriste istu javnu Wi-Fi mrežu kao i žrtva ali i preko aplikacija treći strana koje koriste “libutils” i “libstagefright” knjižnice.

Izvorni Stagefright sigurnosni propust otkriven je u srpnju, a njegov fokus je bio izrabljivanje ranjivosti u Google chat aplikaciji Hangouts i Messenger tijekom slanja multimedijskih video datoteka tj. MMS.

Milioni WordPress sajtova u opasnosti!

Stručnjaci za bezbednost upozoravaju da se milioni WordPress sajtova nalaze u opasnosti zbog ranjivosti koja je pronađena u podrazumevanoj (default) instalaciji ovog vrlo popularnog sistema za upravljanje sadržajem (CMS)!

Takozvana cross-site scripting (XSS) ranjivost pronađena je u paketu koji je deo WordPress teme poznate kao Twenty Fifteen i koji se instalira kao podrazumevana. Ova ranjivost se zasniva na “DOM” što znači da deluje u “Document Object Model” koji je odgovoran za to kako se tekst, slike, zaglavlja i linkovi prikazuju u pretraživaču.

DOM XSS napadi zahtevaju od potencijalne žrtve da klikne na zlonameran link, koji je ustvari jedna vrsta ograničenja koja u velikoj meri smanjuje sigurnost sajta. U slučaju da administrator ne prepozna ovu vrstu mamca, postaće žrtve napada, drugim rečima, napadači mogu preuzeti potpunu kontrolu nad njihovim WordPress sajtom.

Stručnjaci za bezbednost na Internetu kompanije Securi navode da su ovaj napad otkrili pre izvesnog vremena zahvaljujući prijavama naših klijenata koji su ukazivali na potencijalnu ranjivost:

http:// site.com/wp-content/themes/twentyfifteen/genericons/example.html#1

Ono što se događa jeste da XSS objavljuje JavaScript upozorenje međutim, ono se takođe može koristiti i za izvršavanje JavaScript-a u vašem pretraživaču te preuzimanja kontrole nad vašim WordPress sajtom ako ste prijavljeni kao Admin.

Naš savet je da obavezno proverite vaš WordPress sajt i da li je na njemu pokrenut ovaj “genericons” paket. U slučaju da jeste, preporučujemo da odmah uklonite example.html datoteku koja je dio paketa ili da bar proverite da li firewall (zaštitni zid) Web aplikacija ili sistem za detekciju upada, blokira pristup do ove datoteke.

Sucuri navodi da je obavestio veliki broj kompanija koje nude Web hosting od kojih su mnoge već zakrpile ovaj sigurnosni propust na sajtovima koje hostuju.

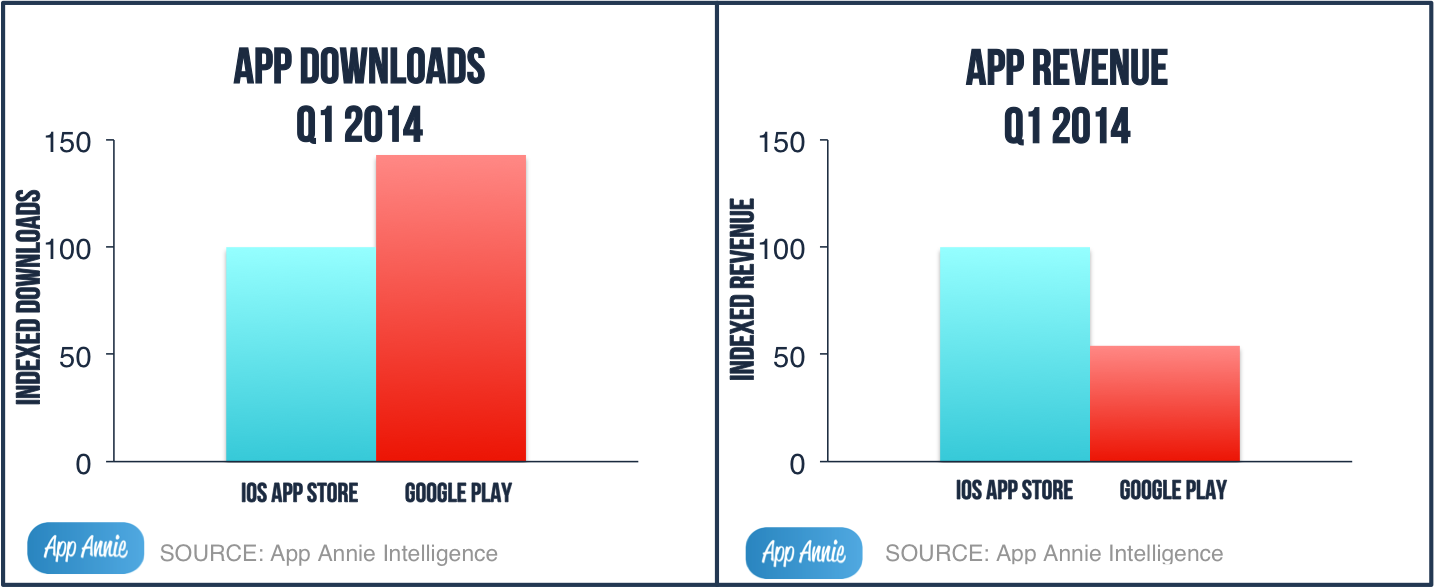

Apple App Store ostvaruje 85 posto više prihoda nego Google Play

Appleov App Store ostvaruje 85 posto više prihoda od svog najvećeg konkurenta Google Play!

Najnovije izvješće koje je objavila analitička kompanija App Annie pokazuje da unatoč tomu što se na globalnom nivou sa Google Play preuzima oko 45 posto više aplikacija nego sa Apple App Store, Apple i dalje zarađuje znatno više novca od preuzimanja aplikacija.

Za povećanje broja preuzetih aplikacija sa Google Play prvenstveno je zaslužna dominacija Android uređaja na tržištima u nastajanju. Rusija i Brazil već neko vrijeme pokazuju snažan rast ali u posljednjih nekoliko mjeseci Meksiko i Turska daju značajan doprinos u preuzimanju aplikacija sa Google Play.

Prodaja pametnih telefona u Meksiku skočila je za fantastičnih 75 % u 2013 godini a očekuje se da će u ovoj godini porasti još za oko 40 %. Važno je reći da oko 65% tih uređaja koristi Googleov Android OS. Što se tiče Turske, značajna ulaganja u IT i obrazovne projekte doprinjelo je porastu prodaje pametnih telefona i tableta pa se predviđa da će se u ovoj godini IT potrošnja povećati za 10%.

U izvješću se navodi da je Kina ključno tržište za rast iOS App Store koje pokazuje izuzetan rast i što se tiče preuzimanja aplikacija i ostvarenih prihoda. Prihodi iOS App Store u Kini iz kvartala u kvartal rastu za fantastičnih 70 %.

U siječnju je kompanija Apple postigla sporazum sa China Mobile koja je najveći operater u Kini sa više od 700 milijuna pretplatnika. Sporazum je samo u veljači Appleu donio više od milijun novih iPhone korisnika u Kini.

Većina preuzetih aplikacija i sa Google Play i sa Apple App Store su igre koje čine oko 90 posto Google Play prihoda i oko 75 posto App Store prihoda. Ono što je važno istaći jeste da su u poslijednje vrijeme, u svijetlu brojnih sigurnosnih propusta među kojima je i Heartbleed sigurnosni propust koji utječe na 70 % Internet korisnika i na nekoliko milijuna Android korisnika, antivirus i sigurnosni alati aplikacije sve popularnije.

Nedavno izvješće kompanije Webroot pokazuje da je 42 posto Android aplikacija ” zlonamjerno, neželjeno ili sumnjivo “, te da Googleova platforma predstavlja znatno veći rizik od infekcije virusom nego što je to slučaja sa Apple iOS.

Oracle pod pritiskom korisnika objavio Java update sa zakrpama za dve kritične ranjivosti

Kompanija Oracle u nedelju je objavila hitan Java update sa zakrpama za dve kritične ranjivosti. Objava ovog ažuriranja dolazi tri dana nakon što je potvrđeno da se ove ranjivosti već uveliko koriste.

Kompanija Oracle zbog ozbiljnosti situacije nije željela da čeka redovni update već je objavila ažuriranje kako bi zakrpila ove sigurnosne propuste i zaštitila pretraživače koji koriste Java. Možete uraditi update na Java SE 7u11 kako bi zaštitili svoj računar.

Sigurnosni propust čini pretraživače ranjivim na “remote” napade prilikom posete zlonamernu sajtu. Sa ovim najnovijim ažuriranjem kompanija Oracle tvrdi da je smanjila buduće rizike podižući bezbednosno podešavanje na "high" po zadanoj vrednosti, što znači da nepotpisani ili samo-potpisani apleti neće biti pokrenuti bez izričitog ovlašćenja korisnika.

Odluka da se objavi ovaj hitni bezbednosni update mimo normalnog rasporeda kada kompanija Oracle objavljuje ažuriranja, donesena je prvi put od avgusta 2012 godine i praktično je iznuđena velikim pritiskom korisnika i potvrdom da je sajber kriminalci koriste nekoliko kompleta alata koji eksploatišu ove ranjivosti u Java. Novi kompleti alata već su pridodati kompletima kao što su Blackhole i Nuclear Pack.

Istraživač ide po imenu @kafeine prvi je izvestio o napadima ove vrste navodeći da sajber kriminalci koriste više lokaliteta na kojima tiho instaliraju malware na računar korisnika. Prema drugim izveštajima, jedna grupa propust u Java koristi da bi instalirali ransomware na zaražene računare.

Iako je kompanija Oracle objavila update sa zakrpama za ove bezbednosne propuste, ipak treba reći da je najbolji način da zaštitite svoj računar da isključite Java plugin u svom pretraživaču. Mnogi ovo preporučuju, od Apple-a do US-CERT (United States Computer Emergenci Readiness Team), oni čak predlažu da u potpunosti deinstalirate Java sa svog računara.

Sve u svemu, Java više nije neophodna, deinstalirajte plugin!

Java više nije neophodna, deinstalirajte plugin

U posljednje vrijeme mnogo je nezadovoljstva zbog sigurnosnih propusta u Java. Preporuka sigurnosnih stručnjaka je da se onemogući Java u preglednicima.

Možda je došlo vrijeme da korisnici u potpunosti deinstaliraju Java sa svojih računala. Nekada veoma obećavajuća Java sve je manje korisna u pregledniku. Sve više postaje noćna mora koja oduševljava cyber-kriminalce na štetu korisnika računala.

Sun Microsystems 1995 godine predstavio je Java, kao tehnologiju za izgradnju aplikacija koje bi mogle biti pokrenute na bilo kojoj platformi, uključujući Windows, Macintosh i Linux. Glavni preglednici ugradili su Java za pokretanje appleta unutar stranice tako da sve što vam je bilo potrebno za izvršavanje programa jeste plugin (dodatak) za preglednik.

Danas je situacija takva da je taj Java dodatak, pored Adobe Flash, jedan od najvećih sigurnosnih rizika po računar korisnika. Za ovaj problem dobrim dijelom je kriv i sam Oracle, koji je 2009 godine kupio Sun a samim tim i Java, sa svojim nepravovremenim zakrpama koje kasne po nekoliko mjeseci.

Sigurnosni stručnjaci najnoviji sigurnosni propust u Java ocjenjuju kao kritičan jer hakeri mogu da ga koriste za potpunu kontrolu vašeg računala te da uzmu podatke koje žele. Sigurnosni stručnjaci navode da je prihvatanje rizika za moguću tako veliku štetu zbog tehnologije koja sada i nema tako velikog smisla, čista ludost i da korisnik treba definitivno da deinstalira Java sa svog računala ili barem iz preglednika.

Sigurnosni stručnjaci su vrlo skeptični po pitanju korisnosti Jave za većinu ljudi. Iako još uvijek neke online igre i poslovne aplikacije trebaju Java dodatak za pokretanje, gotovo sve moderne Web stranice, uključujući Facebook i Twitter, upotrebljavaju JavaScript, XML i HTML 5, koji rade u pregledniku i koje korisnicima omogućuju sve što i Java, pa i Adobe Flash, a koji su trenutno predstavljaju najveći sigurnosni rizik. Dakle, korisnici već godinama unazad mogu veoma zadovljno surfati Internetom bez ikakve potrebe za Javom.

Savjet sigurnosnih stručnjaka je da oni koji koriste Java aplikacije treba da ih pokreću u zasebnom pregledniku koji će se koristiti samo za to dok bi neki drugi preglednik trebao biti korišten za svakodnevno surfanje Web-om.

Ako ste svjesni velikih sigurnosnih propusta, onemogućite Javu u vašim preglednicima. Ako ne znate kako da onemogućite Javu u pregledniku pogledajte video, koji je jednostavan vodič za deinstaliranje Jave u Firefox, Google Chrome, Internet Explorer i Opera.

Google ponudio više novca onima koji pronađu sigurnosni propust u Chrome-u

Program kompanije Google koji podrazumjeva novčano nagrađivanje svih onih koji pronađu neki sigurnosni propust u njenom pregledniku Chrome radi dovoljno dobro da je kompanija zaključila da je vrijeme da se dodaju nove novčane nagrade.

Google vjeruje da su manji sigurnosni propusti već pronađeni tako da je kompanija odlučila dodati novi financijski poticaja za sve one koji vole da pronalaze ovakve propuste.

Nedavno smo napravili analizu ovog programa i vidjeli da je došlo do značajnog pada u prijavljivanju sigurnosnih propusta u Chrome što je za nas jasan znak da je postalo sve teže pronaći sigurnosne propuste u našem pregledniku. Ovo je posljedica napora naše šire zajednice koja ga je učinila znatno jačim,

propćio je Chrome programer Chris Evans.

Dakle, kompanija Google odlučila je dodati novih 1.000 dolara bonusa na redovni poticaj koji vrijedi samo ako se ispune tri uslova. Bonus vrijedi ako je propust:

-

“iznimno iskoristiv” i ako dolazi sa demonstracijom

-

u open-source softver knjižnici koju koristi Chrome

-

u stabilnom području Chrome-a za koje Google smatra da su svi propusti već zakrpljeni

Google navodi da je do sada platio više od milijun dolara za pronalaženje sigurnosnih propusta u Chrome. Između ostalog, za otkrivanje propusta po 60.000 dolara dobili su Sergey Glazunov i PinkiePie.

Kompanija je jučer također objavila Chrome 21.0.1180.79 za Mac, Linux, Windows i Chrome Frame kako bi zakrpila propuste u Adobe Flash Player-u koji je ugrađen u Chrome-u.

Twitter zakrpio sigurnosni propust i predstavio dve nove funkcije

Novi sigurnosni propust Twitter-a široko je eksploatisao na hiljade Twitter računa, preusmeravaući korisnike na sajtove trećih strana bez njihovog odobrenja. Kompanija Twitter je izdala saopštenje pre nekoliko trenutaka, rekavši da je sigurnosni propust identifikovan i sada potpuno zakrpljen.

Novi sigurnosni propust Twitter-a široko je eksploatisao na hiljade Twitter računa, preusmeravaući korisnike na sajtove trećih strana bez njihovog odobrenja. Kompanija Twitter je izdala saopštenje pre nekoliko trenutaka, rekavši da je sigurnosni propust identifikovan i sada potpuno zakrpljen.

Bug je bio posebno nezgodan jer radi samo na mouseover, što znači da pop-up prozori i nezavisni sajtovi mogu da se otvore čak i ako samo pređete mišem preko linka.

Propust je koristio JavaScript funkciju koja se zove onMouseOver koja kreira događaje kada se mišem pređe preko dela teksta a takođe je zloupotrebljavan pokretanjem jednostavnih pop-up prozora, preusmeravanja korisnika na neke druge sajtove (uključujući i porno sajtove).

Možete da vidite primer tweet-a koji pokreće pop-up prozora kada pređete mišem preko teksta koji se nalazi ispod prozora.

Sada kada je novi Twitter ponovo bezbedan tu su se našle i dve nove funkcije, odnosno “odgovori svima” i auto-kompletiranje korisničkih imena. Da, sa ovim funkcijama ste upoznati posredstvom klijenata trećih strana ili web aplikacija, koje ih odavno koriste.

Odgovori svima (Reply to all)

Sada, kada kliknete na dugme odgovor na tweet-u koji sadrži više od jednog korisničkog imena, svi oni će biti navedeni u okvir za odgovor (možete naravno da izbrišete koga želite).

Automatsko kompletiranje (Auto-complete)

Ovo je sasvim sigurno nedostajalo svima. Sada, kada želite da tweet-ujete nekome, jednostavno možete početi sa ‘@’ i otkucajte prvo slovo njegovog imena posle čega će se prikazati padajući meni sa relevantnim korisničkim imenima.