Arhiva za ‘virus’ tag

Wanna Decryptor: Najopasniji virus do sada

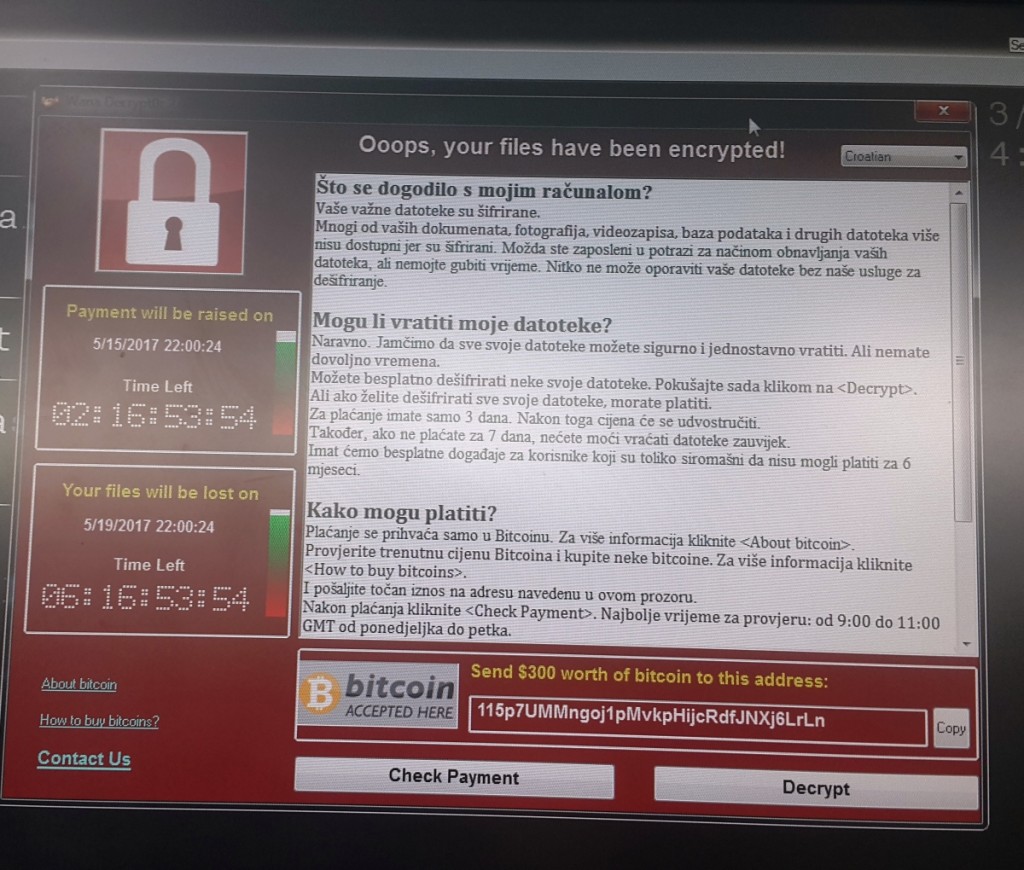

U skoro stotinu zemalja širom svijeta izveden je veliki hakerski napad kojim se od žrtava zahtijeva plaćanje u zamjenu za vraćanje njihovih podataka. Najgora stvar u svemu tome je činjenica da novi zlonamerni kod blokira pristup operacijskom sustavu Windows sve dok žrtva ne plati 275 eura u Bitcoin valuti.

Nakon tri dana ovaj ransomware malware pod nazivom “Wanna Decryptor” (ili WannaCry) će duplirati traženu sumu a nakon sedam dana vaše blokirane datoteke će biti izbrisane ako se otkupnina ne plati.

Vaši važni fajlovi su zaključani. Ako pokušavate da pronađete način da ponovo dođete do vaših podataka, ne gubite vrijeme. Nitko ne može oporaviti vaše datoteke bez naše usluge za dešifrovanje,

stoji u poruci koja se pojavljuje na kompjuterima širom svijeta.

Hakeri traže uplatu 275 evra (300 dolara) do 19. maja inače će svi podaci u kompjuteru biti izbrisani.

IT stručnjaci smatraju da je “Wanna Decryptor” najopasniji virus na internetu koji može da načini veliku štetu. On ne samo da blokira pristup operativnom sustavu i hard disku već i šifrira podataka na svim uređajima koji su putem USB-a spojeni na računalo (USB memory stick, vanjskih tvrdi diskovi i slično).

Ransomware malware “Wanna Decryptor” koristi ranjivost u Windows SMB protokolu. U kompjuter ulazi putem privitka u neželjenim mejlovima, a čim se otvori odmah počinje sa šifrovanjem podataka. Ovaj zlonamjerni kod stvara šifrovane kopije podataka u kompjuteru žrtve nakon čega briše originale. Zbog toga ostaju samo šifrovane kopije kojima nije moguće pristupiti bez ključa za dešifrovanje. Šifrovanje traje od nekoliko minuta do nekoliko sati, zavisno od količine podataka koja se nalazi u kompjuteru.

Budući da vaše datoteke ne možete vratiti bez plaćanja otkupnine, preporučujemo vam dodatni oprez prilikom otvaranja datoteka koje ste primili od nepoznatih pošiljatelja. Ako nema potrebe za otvaranjem neke datoteke koju ste primili od nepoznatog pošiljaoca onda jednostavno ne klikajte na nju. Također, pametno bi bilo da napravite sigurnosne kopije datoteka u Cloud-u (u oblaku), kako bi vaši podaci bili na sigurnom od djelovanja zlonamjernog koda.

Preporučujemo da pročitate članak “Cloud servisi sa kojima možete besplatno dobiti 100 GB prostora za pohranu datoteka” .

Malware Museum: Online arhiva starih virusa

Za zlonamjerne programe (malware) se može reći da su pošast Internet ere ali svakako da bi moglo biti korisno imati evidenciju o tome kako su oni tijekom vremena evoluirali.

Nekada su zlonamjerni programi (malware) i virusi bili značajno drugačiji od današnjih. Osim očitne razlike u razini sofisticiranosti, za današnje malware i viruse možemo reći da su uglavnom tihe ubojice koje kradu osobne podatke kako bi pridobile financijsku dobit.

Online sigurnosni guru Mikko Hypponen i Internet Archive tim pokrenuli su Malware Museum, kolekciju istaknutih zlonamjernih programa iz 80-tih i 90-tih godina, uglavnom virusa. Starijim korisnicima Malware muzej svakako će probuditi uspomene na dane kada su vladali MS-DOS virusi. Tim je uklonio destruktivne dijelove koda tako da korištenjem emulatora možete doživjeti kako su nekada izgledali virusi u vašem pregledniku.

Malware muzej trenutno sadrži 78 dijelova softvera, što je mali ali ipak značajan uzorak naše digitalne prošlosti. Oni koji su svakako vrijedni pozornosti su Casino, automat “igra” koja vam daje pet šansi za spremanja svojih podataka, Coff Shop koji promiče legalizaciju marihuane, Marine koji pokazuje jedrilicu na otvorenom moru i Skynet virus nadahnut filmom Terminator.

Vrijedi istaknuti da raniji virusi nisu mogli uživati u luksuzu Interneta koje bi im omogućilo širenje, umjesto toga oni su se širili putem diskete, fizički su prelazili od osobe do osobe.

Novi sigurnosni propust prijeti milijardi Android uređaja

Novi sigurnosni propust predstavlja prijetnju za više od milijardu Android uređaja. Tim sigurnosnih stručnjaka kompanije Zimperium zLabs upozorava da su pametni telefoni i tableti koje pokreće mobilni operativni sustav Android u opasnosti jer novootkriveni bug ih može inficirati tjekom pregledavanja audio i video datoteka.

Sigurnosni stručnjaci kompanije Zimperium zLabs nazvali su ovaj propust Stagefright 2.0, po izvornom propustu koji je otkriven u srpnju i koji je bio najveći Android sigurnosni propust do sada i upozororavaju da je on prijetnja za “gotovo svaki Android uređaj”.

Koristeći značajku za slušanje i gledanje specijalno napravljenih MP3 i MP4 datoteka, hakeri mogu pristupiti i napraviti promjene na daljinu u kodu Android uređaja, a u teoriji mogu pratiti i krasti podatke. Na primjer, korisnici mogu biti dovedeni na neku Internet stranicu koja aktivira Android značajku za gledanje i slušanje MP4 i MP3 datoteka ili ono što još zabrinjavajuće, bug može biti iskorišten i u situaciji kada haker i žrtva koriste istu javnu Wi-Fi mrežu, kao što je kafić.

Treba reći da novootkriveni sigurnosni propust ustvari sadrži dvije ranjivosti koje hakeri iskorištavaju. Prva se odnosi na “libutils” knjižnicu koja se nalazi u svakoj verziji Androida dok se druga ranjivost odnosi na knjižnicu “libstagefright” koja je sastavni dio Android 5.0 i novijih uređaja. Daljinsko izvršavanje koda je moguće u svim verzijama Android 5.0 i novijim kombiniranjem i iskorištavanjem ove dvije ranjivosti. Također, moguće je napasti i starije Android uređaje ciljajući ranjivost otkrivenu u “libutils” knjižnici. Uspješnost ovisi o aplikacijama trećih strana instaliranih na uređaju ili njegove pre-loaded funkcionalnosti.

Sigurnosni stručnjaci kompanije Zimperium zLabs navode da se napad primarno izvodi putem Web preglednika. Razlog za to je taj što je Google sa najnovijim verzijama Hangouts i Messenger onemogućio hakerima da napadnu putem MMS (koji je koristio izvorni Stagefright propust). Kao što smo već rekli, hakeri mogu iskoristiti ovaj sigurnosni propust i u situacijama kada koriste istu javnu Wi-Fi mrežu kao i žrtva ali i preko aplikacija treći strana koje koriste “libutils” i “libstagefright” knjižnice.

Izvorni Stagefright sigurnosni propust otkriven je u srpnju, a njegov fokus je bio izrabljivanje ranjivosti u Google chat aplikaciji Hangouts i Messenger tijekom slanja multimedijskih video datoteka tj. MMS.

Android malware pravi audio snimke koristeći mikrofon sa uparenih Windows računara

Dve nedavno otkrivene Android aplikacije koje se nalaze na Google Play dizajnirane su da špijuniraju svoje korisnike, tvrde stručnjaci bezbednosne kompanije Kaspersky. Android aplikacije, SuperClean i DroidCleaner, izgledaju kao bezazlene Android aplikacije za čišćenje, međutim, i jedna i druga aplikacija kopiraju fotografije, kontakte i druge informacije korisnika na svoje udaljene servere.

Stručnjaci kompanije Kaspersky navode da autori ovih malware takođe prave i audio snimke koristeći mikrofon sa Windows računara uparenih sa zaraženim Android uređajima. Šta autori malware-a žele postići sa ovim audio snimcima ostaje nepoznato, ali njihov trud svakako je uznemirujući.

Da bi snimili audio krađom mikrofona sa Windows računara, autori aplikacije morali su prvo da osmisle način kako da inficiraju Windows računar sa Android-a. Developeri su odlučili da iskoriste Windows Autorun funkciju dizajnirajući svoje aplikacije da “tiho” poseju zlonamernu Windows izvršnu i Autorun konfiguracionu datoteku na sve SD kartice koje se ubace u zaraženi Android uređaj. Kada se Android uređaj poveže sa Windows računarom koji ima omogućenu AutoRun funkciju, Vindovs će automatski pokrenuti zlonamerni kod, omogućavajući virusu nesmetan pristup računaru korisnika.

Ovo je prvi put da smo videli ovakav opsežan skup funkcija u sklopu jedne mobilne aplikacije,

navodi se u saopštenju kompanije Kaspersky.

Važno je reći da je Google uklonio ove aplikacije sa Google Play Store.

Već dugo vremena AutoRun funkcija predstavlja veliki bezbednosi problem za Windows računare pa je Microsoft u potpunosti onemogućio AutoRun na računarima koji rade pod operativnim sistemima Windows XP, Vista i Windows 7 preko bezbednosne popravke dostupne kroz Windows Update. Međutim, još uvek postoji veliki broj onih kojima je automatsko ažuriranje Windows-a isključeno tako da su oni u potpunosti otvoreni za napade ove vrste.

Neke od mogućnosti ovih Android malware-a su:

-

Slanje SMS poruka

-

Omogućavanje Wi-Fi

-

Prikupljanje informacija o uređaju

-

Otvaranje proizvoljnih veza u pretraživaču

-

Otpremanje kompletnog sadržaja sa SD kartice

-

Otpremanje proizvoljnih datoteka na udaljene servere

-

Otpremanje svih SMS poruka

-

Brisanje svih SMS poruka

-

Otpremanje svih kontakata, slika, koordinata sa uređaja na servere

Francuski časopis optužio SAD za sajber napada na Francusku vladu?

Početkom godine, Francuska vlada bila je žrtva sofisticiranog sajber napada koji ju je prisilio na kompletan remont svoje mreže. U to vrijeme, mediji su nagađali da možda Kina stoji iza napada, navodeći vojne tajne kao potencijalni motiv, međutim jučer je Francuski časopis L'Express za sajber napad direktno optužio Američku vladu.

Ovaj sajber napad pokrenut je negdje između zaključenja Francuskih predsjedničkih izbora 6. svibnja i dana kada je novi predsjednik François Hollande preuzeo dužnost, 15. svibnja.

Napadači su navodno koristili Facebook kako bi pronašli i povezali se sa bliskim savjetnicima odlazećeg predsjednika Nicolas Sarkozy-a, prije nego što su ih pozivali da se pridruže Elysee intranet-u na lažnoj Web stranici vlade. Tu je od dužnosnika zatraženo da unesu svoje intranet lozinke koji su hakerima omogućile da zaraze njihova računala virusom koji sigurnosni stručnjaci sada upoređuju sa Flame, sofisticiranim špijunskim virusom razvijenim od strane SAD-a i Izraela za napad na Iranska nuklearna postojenja.

Virus se vrlo brzo proširio okruženjem predsjednika Sarkozy-ja, tražeći svoj put prema načelniku stožera Xavier Musca. Sam predsjednik nije postao žrtva ovog virusa jer nije koristiti osobno računalo u uredu.

L'Express navodi da su hakeri uspjeli doći do vrlo povjerljivih dokumenata i "strateških planova" sa vladinih tvrdih diskova. Istražitelji Francuske nacionalne agencije za sajber sigurnost imali su poteškoća u određivanju izvora napada, ali L'Express sada iznosi sumnje da je pokrenut od strane Američke vlade, i kao razlog navodi njegovu sličnost sa vrlo sofisticiranim virusom Flame.

Motiv napada ostaje nejasan iako je njegov tajming vrlo indikativan. Prema nekim špekulacijama, SAD su željeli osigurati trajnu Francusku diplomatsku podršku, čak i pod novim predsjednikom.

Povodom ovih optužbi u časopisu L'Express, Američko veleposlanstvo u Parizu u svom priopćenju odlučno negira optužbe, potvrđujući bliske diplomatske odnose na Francuskom.

Mi kategorički opovrgavamo navode iz nepoznatih izvora objavljenih u L'Express, prema kojima je vlada Sjedinjenih Američkih Država sudjelovala u sajber napadima protiv Francuske. Francuska je jedan od naših najvećih saveznika. Naša suradnja je izvanredna i ona nikada nije bila tako dobra i bitna u našoj zajedničkoj borbi protiv extremističkih prijetnji,

navodi se u priopćenju Američkog veleposlanstva u Parizu.

Sigurnosni stručnjaci upozoravaju: Onemogućite Java na svojim računalima

Mozilla je izdala priopćenje u kom upozorava Firefox korisnike da na svojim računalima onemoguće Oracle Java plugin nakon što su istraživači otkrili da sajber kriminalci aktivno iskorištavaju još jednu u nizu njenih ranjivost.

Atif Mushtaq, sigurnosni istraživač u kompaniji FireEye prvi je otkrio ovaj propust u Java pluginu. On navodi da je otkrio da se opasnost koja iskorištava ovu ranjivost nalazi na domenu ok.xxx4.net i trenutno je hostovana na Tajvanu. Ako se desi da je vaše računalo kompromitirano iskorištavanjem ove ranjivosti u Java, onda je vrlo vjerojatno da je na njega instaliran Dropper.Ms.PMs, koji podatke sa vašeg računala šalje natrag na zasebne komandne i kontrolne servere pomoću IP 223.25.233.244, u Singapuru.

U ponedeljak su sigurnosni istraživači Andre DiMino i Mila Parkour objavili da se putem ove slabosti na vaš računar instalira Poison Ivy, trojana sa daljinskim pristupom, i da je trenutni broj inficirani računala još uvije relativno mali, sa tendencijom rapidnog rasta.

Razlog za bojazan da bi moglo zaista doći do rapidnog rasta broja inficiranih računala prvenstvano je zbog toga što se kompanija Oracle obično drži tromjesečnog ciklusa ažuriranja, tako da bi se patch (zakrpa) mogao pojaviti tek za nekoliko tjedana pa čak i mjeseci.

Kao korisnik, ovaj problem biste trebali shvatiti vrlo ozbiljno s obzirom da trenutno ne postoji zakrpa iz kompanije Oracle. Za sada, naša preporuka je da u potpunosti onemogućiti Javu dok se ne pojavi zakrpa iz kompanije Oracle. Ovo možete uraditi putem plugin sekcije na većini preglednika a ne samo na Mozilla Firefox.

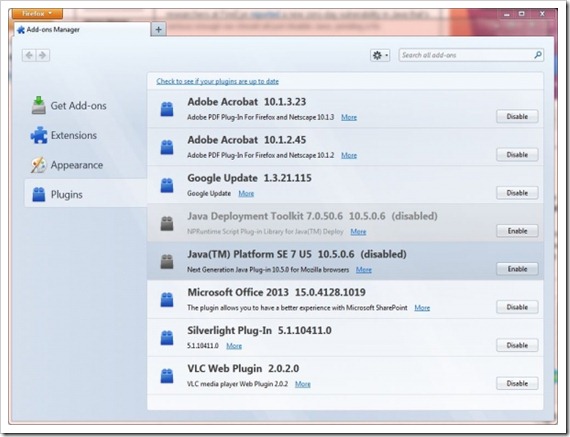

Oprez sa Facebook foto e-mail notifikacijom

Da li ste dobili e-mail u kom se navodi da je vaš Facebook prijatelj dodao novu fotografiju na kojoj ste i vi? Ako jeste treba da ga ignorišete i sami proverite na Facebook-u. U poslednje vreme sve je više izvještaja o online prevarantima koji šalju e-mailove ljudima navodeći da je neko dodao novu fotografiju na kojoj se i oni nalaze na Facebook album. Ova neželjena pošta (Spam), koja tvrdi da dolaze sa Facebook-a, uključuje prilog koji instalira virus na vaš računar.

Subjekt u e-mailu obično je poput “Your friend added a new photo with you to the album” (mada se ovo može promeniti). Fajl u prilogu najčešće je pod nazivom "New_Photo_With_You_on_Facebook_PHOTOID [nasumični broj].zip".

Bezbednosna kompanija Sophos koja je prva primetila ove napade, detektovala je malware kao Troj/Agent-XNN. Radi se o pretnji teškoj 61 KB koja se kopira u "C:\Documents and Settings\All Users\svchost.exe" i dodaje u vaš Windows registry, maskirajući se kao Sun Java updater. Na ovaj način, malware obezbeđuje da se pokreće sa pokretanjem računara.

Kao što možete videti na slici dole, spameri su čak pokušali da imitiraju plavi Facebook dizajn kako bi ubedili žrtve da je e-mail zaista došao sa Facebook-a:

Kao opšta mera opreza, ne treba da otvarate e-mail priloge ili klikate na linkove u njima, osim ako niste apsolutno sigurni da je pošiljalac zaista onaj koji vi mislite da jeste.

Bezbednosni eksperti ponudili dva besplatna detektora za otkrivanje Gauss virusa

Istraživači kompanija koje se bave bezbednošću na Internetu, Kaspersky Lab i Crysys Lab juče su pokrenuli alate sa kojima korisnici vrlo lako mogu otkriti da li je njihov računar inficiran Gauss virusom, zlonamernim programom kojem je cilj krađa informacija o bankovnom računu.

Kompanija Kaspersky Lab otkrila je Gaus virus pre nekoliko dana objavivši da je njegova funkcija da krade pristupne akreditive za Libanske banke ali je otkriveno da ovaj virus takođe krade podatke nekih drugih banaka kao i PayPal-a. Povrh toga, sa zaraženog računara on takođe kopira istoriju pretraživača, Cookies, lozinke, konfiguraciju sistema i još mnogo toga. Istraživači za sada ne znaju ko su kreatori Gauss virusa.

Međutim, Kaspersky otkriva da je ovaj virus povezan sa nekoliko visokosofisticiranih virusa koji su se pojavili u poslednje vreme, a među njima je i čuveni Stuxnet, koji je postao poznat nakon napada na nuklearna postrojenja u Iranu 2010 godine, kao i njegova sestra malware, Duqu. Gauss je takođe povezan i sa zloglasnim malware-om Flame, koji je opisan kao najsofiscitiranije sajber oružije do sada.

Kaspersky navodi da su Gauss i Flame izuzetno slični, da dele skoro identične karakteristike i da im je zajednička baza koda.

Kompanija Kaspersky, kao i još nekoliko sigurnosnih kompanija, nedavno su otkrili da iza virusa Stuxnet i Flame stoje isti kreatori tj. Američka Vlada. Renomirani Washington Post takođe je svojevremeno izvestio da iza virusa Flame stoje Amerika i Izrael koji pomoću njega žele da uspore razvoj Iranskog nuklearnog programa. Imajući sve ovo u vidu, nije teško pogoditi ko stoji i iza ovog virusa.

Ovde možete preuzeti Kaspersky Gauss detektor kao i Gauss detektor kompanije Crysys.

Iza izuzetno sofisticiranog virusa Flame stoje Amerika i Izrael!

Washington Post izvještava da iza Flame, iznimno sofisticiranog virusa koji je prvi put otkriven u sistemima Iranskih rafinerija, stoji Amerika i Izrael koji su pomoću njega željeli da uspore razvoj Iranskog nuklearnog programa. WP navodi da su ove informacije dobive od nekoliko zapadnih dužnosnika koji navodno imaju znanje o ovom projektu ali da također žele da ostanu anonimi.

Za mnoge, upiranje prsta u Ameriku i Izrael je potpuno očekivano. Treba reći i da je početkom mjeseca na svjetlo dana isplivala Operacija: Olimpijske Igre, američki projekt koji je koristio i neke druge sofisticirane viruse poznate kao Duqu i Stuxnet. Ovi virusi su za cilj imali Iranske SCADA sustave, a svojim kreatorima su omogućavali pristup, pa čak i kontrolu određenih aspekata Iranskih rafinerija i nuklearnih postrojenja.

Kompanija Kaspersky kao i još nekoliko sigurnosnih kompanija nedavno su otkrili da iza virusa Stuxnet i Flame stoje isti kreatori tj. Američka Vlada. Nakon što je ovo otkriće objavljeno, kao iz filmova, virus je počeo sa procesom samouništenja, žurno nestajući iz zaraženih računala.

Sigurnosne kompanije fascinirane su virusom Flame, kojeg nazivaju najsofisticiranijim sajber oružjem do sada. Virus težak čak 20 MB nosio je teret koji se mogao prenositi putem ažuriranja za sustav Windows, omogućujući mu da zarazi sva računala na istoj mreži. Tvorci su koristili MD5 collision napad, koji je do sada bio u potpunosti nepoznat i koji krivotvori Microsoft-ov digitalni potpis na lažnim sertifikatima. Sigurnosni stručnjaci ovo smatraju izuzetno fascinantinim dostignućem kreatora malware-a.

Flame također ima module koji veoma lako iskorištavaju mikrofone i web kamere zaraženih računala, prave screenshots, omogućavaju širenje putem prijenosnih medija tj. USB i na taj način pristup mrežama izoliranim od javnosti. Također, iskorištava i Bluetooth za slanje naredbi na druga računala u cilju kontrole i nadzora računala u blizini.

Spyware Flame najsofisticiranije sajber oružje do sada

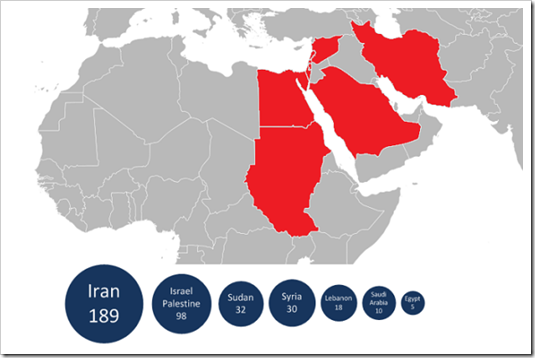

Sigurnosni istraživači nedavno su otkrili jedan od najsloženijih malware-a do sada. Malware poznat pod nazivom Flame ali i kao SkyWiper i Viper, odgovoran je za inficiranje velikog broja računala diljem Bliskog Istoka i Europe.

Ono što Flame malware čini tako neobičnim jeste njegova veličina. Naime, on je mnogo veći od svih dosada otkrivenih zlonamjernih virusa. Na primjer, virus Stuxnet, koji je prije nekoliko godina bio usmjeren na Iranska postrojenja za obogaćivanja uranijumom, težio je samo 500 kilobajta.

Kada se u potpunosti instaliran (sa svim svojim komponentama), veličina Flame malware-a je nevjerojatnih 20MB. Treba reći da on koristi i SQLite bazu podataka i dinamički generirani Kod pisan u programskom jeziku Lua. Programski jezik Lua prvenstveno koriste developeri igara za kreiranje aplikacija koje će raditi i na iOS i Android platformi. Programski jezik Lua slična je C ++, ali je lakši za ažuriranje i komuniciranje. Na osnovu ovoga eksperti zaključuju da se radi o malware-u iza kojeg mora da stoji veliki tim visoko kvalificiranih programskih inženjera.

Flame je u suštini spyware koji ima najmanje 20 dostupnih modula koji mu daju neke vrlo napredne mogućnosti špijuniranja. Jedan od modula omogućuju preuzimanje kontrole nad audiom i videom zaraženog računara tako da kreatori ovog malware-a mogu da prate ne samo razgovore preko Skype-a i sličnih programa već i razgovore u prostoriji u kojoj se zaraženi računar nalazi i to u realnom vremenu. Tu je i modul koji pretražuje obližnje Bluetooth uređaje i sa njih kopira imena i telefonske brojeve pohranjene u kontakt listama.Interesantan je i modul koji prati aktivnost računara praveći screenshot svakih 15 do 60 sekundi, ovisno o tome koja je aplikacija u uporabi, a potom koristi SSL zaštićenu vezu za slanje slike. Flame spyware također vrši monitoring prometa na lokalnoj mreži i skuplja korisnička imena, lozinke i druge osjetljive podatke koji napadači mogu iskoristiti za daljnje praćenje njihovih ciljeva. Flame napada Windows XP, Windows Vista i Windows 7 računala.

Flame je otkriven prije nekoliko tjedana, u razdoblju nakon izvješća da je malware poznat kao “Wiper” upotrijebljen za uništavanje podataka koji pripadaju Iranskom Ministarstvu Nafte. Kompanija Kaspersky u ponedeljak je izjavila da ima dokaze da je Flame aktivan najmanje dvije godine dok su istraživaći Mađarske kompanije CrySyS Lab izvjestili da je malware SkyWiper aktivan najmanje pet godina.

Na slici iznad se mogu vidjeti zemlje koje su najviše inficirane sa malware Flame (Kaspersky LabIran je potvrdio postojanje ovog novog i vrlo kompleksnog malware-a usmjerenog na zemlje Bliskog Istoka. Iran navodi da je uspjeo da stvorio antivirus alat koji može da otkrije i ukloni Flame.

Treba reći i da su Ujedinjene Nacije danas poslale upozorenje državama članicama na postojanju Flame malwera nudeći im pomoć oko obezbjeđivanja podataka.