Arhiva za ‘bug’ tag

Novi sigurnosni propust prijeti milijardi Android uređaja

Novi sigurnosni propust predstavlja prijetnju za više od milijardu Android uređaja. Tim sigurnosnih stručnjaka kompanije Zimperium zLabs upozorava da su pametni telefoni i tableti koje pokreće mobilni operativni sustav Android u opasnosti jer novootkriveni bug ih može inficirati tjekom pregledavanja audio i video datoteka.

Sigurnosni stručnjaci kompanije Zimperium zLabs nazvali su ovaj propust Stagefright 2.0, po izvornom propustu koji je otkriven u srpnju i koji je bio najveći Android sigurnosni propust do sada i upozororavaju da je on prijetnja za “gotovo svaki Android uređaj”.

Koristeći značajku za slušanje i gledanje specijalno napravljenih MP3 i MP4 datoteka, hakeri mogu pristupiti i napraviti promjene na daljinu u kodu Android uređaja, a u teoriji mogu pratiti i krasti podatke. Na primjer, korisnici mogu biti dovedeni na neku Internet stranicu koja aktivira Android značajku za gledanje i slušanje MP4 i MP3 datoteka ili ono što još zabrinjavajuće, bug može biti iskorišten i u situaciji kada haker i žrtva koriste istu javnu Wi-Fi mrežu, kao što je kafić.

Treba reći da novootkriveni sigurnosni propust ustvari sadrži dvije ranjivosti koje hakeri iskorištavaju. Prva se odnosi na “libutils” knjižnicu koja se nalazi u svakoj verziji Androida dok se druga ranjivost odnosi na knjižnicu “libstagefright” koja je sastavni dio Android 5.0 i novijih uređaja. Daljinsko izvršavanje koda je moguće u svim verzijama Android 5.0 i novijim kombiniranjem i iskorištavanjem ove dvije ranjivosti. Također, moguće je napasti i starije Android uređaje ciljajući ranjivost otkrivenu u “libutils” knjižnici. Uspješnost ovisi o aplikacijama trećih strana instaliranih na uređaju ili njegove pre-loaded funkcionalnosti.

Sigurnosni stručnjaci kompanije Zimperium zLabs navode da se napad primarno izvodi putem Web preglednika. Razlog za to je taj što je Google sa najnovijim verzijama Hangouts i Messenger onemogućio hakerima da napadnu putem MMS (koji je koristio izvorni Stagefright propust). Kao što smo već rekli, hakeri mogu iskoristiti ovaj sigurnosni propust i u situacijama kada koriste istu javnu Wi-Fi mrežu kao i žrtva ali i preko aplikacija treći strana koje koriste “libutils” i “libstagefright” knjižnice.

Izvorni Stagefright sigurnosni propust otkriven je u srpnju, a njegov fokus je bio izrabljivanje ranjivosti u Google chat aplikaciji Hangouts i Messenger tijekom slanja multimedijskih video datoteka tj. MMS.

Otkrijte bezbednosnu grešku u Androidu i zaradite do 30.000 dolara

Google već duže vremena ima “Vulnerability Reward Program”, program putem kojeg želi da nagradi i stimuliše korisnike za prijavljivanje bezbednosnih greška u svojim Web servisima, aplikacijama, ekstenzijama, Chrome i Chrome OS.

Kompanija Google juče je objavila da proširuje ovaj svoj program nagrađivanja bezbednosnih grešaka i na mobilni operativni sistem Android.

Google naglašava da program ne pokriva sve Android uređaje već samo nove uređaje za koje je Google potpuno odgovoran. Za sada, to znači Nexus 6 i Nexus 9.

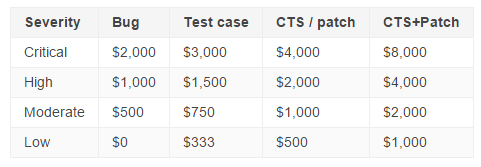

Ono što treba naglasiti jeste da će vam Google platiti za otkrivanje bezbednosne greške ali i ponuditi dodatne nagrade za test slučajeva podnetih sa otkrivenom bezbednosnom greškom, CTS test i AOSP zakrpa koja popravlja grešku.

CTS je skraćenica za “Compatibility Test Suite”, Androidov test kompatibilnosti koji se stalno ažurira i kojeg moraju proći svi uređaji kako bi dobili pristup Google Play Store. CTS testovi obezbeđuju da su uređaj i njegov softver Android kompatibilni i bez poznatih ranjivosti, obezbeđuju ispravnost API platforme te prate obaveznu Google praksu korisničkog interfejsa za što bilju čitljivost i doslednost.

Google će vam platiti do 2.000 dolara za otkrivanje bezbednosne grešeke. Iznos zavisi od težine greške, a ako uz grešku podnesete i CTS test i AOSP zakrpu, možete zaraditi do 8.000 dolara. Detaljne informacije o ovom programu nagrađivanja možete pronaći na Android Security Rewards stranici.

Za sve one koji vide ovaj Google program kao dobar način da se zaradi nešto novca, treba reći da pored ove vrste nagrađivanja postoje i ogromni bonusi u slučaju da otkrijete greške u kernelu, TEE (TrustZone), ili Verified Boot procesu. Za najgori mogući scenarijo za daljinsko kompromitovanje TrustZone ili Verified Boot procesa, kompanija Google nudi nagradu u visini od 30.000 dolara.

Kompanija Google navodi da je samo u prošloj godinini isplatila više od 1,5 miliona dolara za otkrivene bezbednosne greške.

Tekstualna poruka koja ruši iPhone!

Nedavno je otkriveno je jednostavan niz znakova poslan putem tekstualne poruke na iPhone može napraviti priličnu štetu. Tačnije, ovaj niz znakova može srušiti operativni sistem na iPhoneu.

Dobra vest je da je praktično nemoguće slučajno otkucati ovaj niz znakova. To znači da su žrtve, kojih je popriličan broj, namjerno izdvojene kao mete.

Ono što treba naglasiti jeste da će ovaj niz znakova uzrokovati samo rušenje iPhone te da nema nikakav uticaj na Android ili Windows telefon.

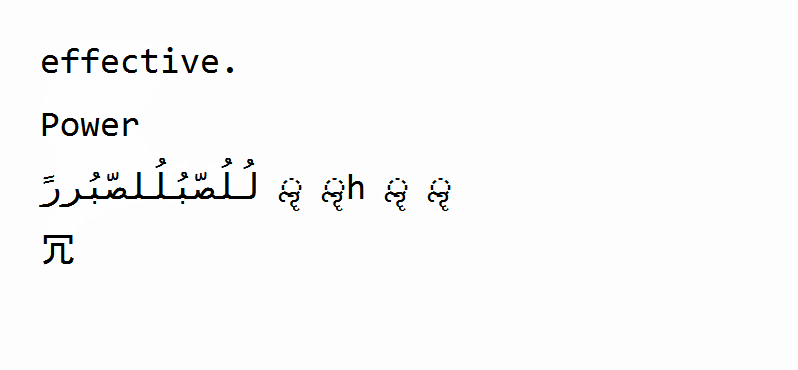

Ovaj za iPhone smrtonosni niz znakova je kombinacija ASCII i Unicode karaktera i izgleda ovako:

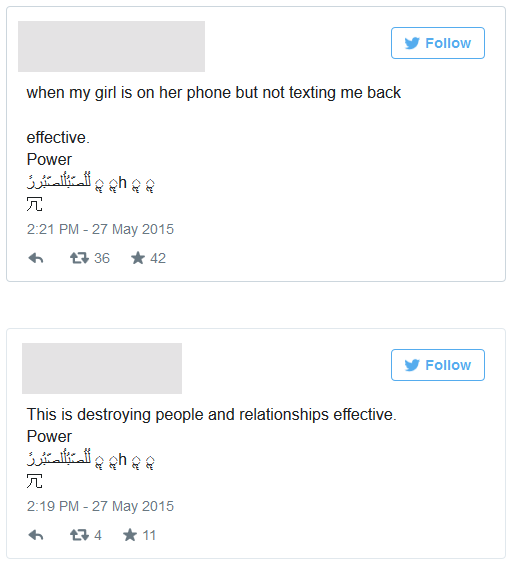

Slanje ovog niza znakova prijateljima koji imaju iPhone postala je neka vrsta Twitter senzacije. Veliki broj ljudi se zabavlja na bizaran način, šaljući ovaj niz znakova svojim prijateljima koji imaju iPhone i pri tom brojeći koliko su ih srušili.

Kompanija Apple se juče oglasila potvrdivši da su svesni problema koji kod iMessage izaziva određena serija Unicode karaktera te da će kompanija uraditi zakrpu koju će objaviti putem ažuriranja softvera.

Do tada, budite svesni potencijalne opasnosti i nadajte se da su vaši prijatelji dovoljno zreli da se ne šale sa vama na ovaj način.

Dok kompanija Apple ne objavi zakrpu, jedini način da se zaštitite od ovakvog napada jeste da isključite Message obaveštenja na svom iPhone.

- Idite na podešavanja (Settings)

- Kliknite na obaveštenja (Notifications)

- Kliknite na Messages (poruke)

- Zatim isključite obaveštenja

Milioni WordPress sajtova u opasnosti!

Stručnjaci za bezbednost upozoravaju da se milioni WordPress sajtova nalaze u opasnosti zbog ranjivosti koja je pronađena u podrazumevanoj (default) instalaciji ovog vrlo popularnog sistema za upravljanje sadržajem (CMS)!

Takozvana cross-site scripting (XSS) ranjivost pronađena je u paketu koji je deo WordPress teme poznate kao Twenty Fifteen i koji se instalira kao podrazumevana. Ova ranjivost se zasniva na “DOM” što znači da deluje u “Document Object Model” koji je odgovoran za to kako se tekst, slike, zaglavlja i linkovi prikazuju u pretraživaču.

DOM XSS napadi zahtevaju od potencijalne žrtve da klikne na zlonameran link, koji je ustvari jedna vrsta ograničenja koja u velikoj meri smanjuje sigurnost sajta. U slučaju da administrator ne prepozna ovu vrstu mamca, postaće žrtve napada, drugim rečima, napadači mogu preuzeti potpunu kontrolu nad njihovim WordPress sajtom.

Stručnjaci za bezbednost na Internetu kompanije Securi navode da su ovaj napad otkrili pre izvesnog vremena zahvaljujući prijavama naših klijenata koji su ukazivali na potencijalnu ranjivost:

http:// site.com/wp-content/themes/twentyfifteen/genericons/example.html#1

Ono što se događa jeste da XSS objavljuje JavaScript upozorenje međutim, ono se takođe može koristiti i za izvršavanje JavaScript-a u vašem pretraživaču te preuzimanja kontrole nad vašim WordPress sajtom ako ste prijavljeni kao Admin.

Naš savet je da obavezno proverite vaš WordPress sajt i da li je na njemu pokrenut ovaj “genericons” paket. U slučaju da jeste, preporučujemo da odmah uklonite example.html datoteku koja je dio paketa ili da bar proverite da li firewall (zaštitni zid) Web aplikacija ili sistem za detekciju upada, blokira pristup do ove datoteke.

Sucuri navodi da je obavestio veliki broj kompanija koje nude Web hosting od kojih su mnoge već zakrpile ovaj sigurnosni propust na sajtovima koje hostuju.

Heartbleed bug još uvijek velika prijetnja za milijune korisnika Android 4.1.1 Jelly Bean

Milijuni Android korisnika još uvijek su osjetljivi na Heartbleed bug, ranjivost u OpenSSL koju cyber kriminalci mogu iskoristiti za krađu lozinki, podataka o kreditnoj kartici i drugih osjetljivih podataka sa Web servera.

Kao što smo već pisali u članku “Heartbleed bug: Bezbednosni OpenSSL propust koji utiče na 70% sajtova”, Heartbleed se smatra jednim od najozbiljnijih sigurnosnih propusta ikada pronađenih, dijelom zato što je ostao neotkriven više od dvije godine. Stručnjaci procjenjuju da oko dvije trećine Web servera u svijetu koristi verzije najpopularnijeg softvera za šifriranje na Internetu OpenSSL koji sadrži grešku.

Prošli tjedan Google je objavio da su sve verzije Androida imune na Heartbleed, s izuzetkom Android 4.1.1. Podaci za rješavanje problema sa verzijom Android 4.1.1 se distribuira proizvođačima uređaja i mobilnih operatera, koji su odgovorni za objavljivanje ažuriranja.

Kompanija Google je u kratkom vremenskom roku objavila zakrpe za svoje Web servise kao što su Google Search, Gmail, YouTube, Wallet, Play, Apps, App Engine, AdWords, DoubleClick, Maps, Maps Engine i Earth, međutim ne postoji jednostavno rješenje za korisnike Androida.

Android ima problem fragmentacije u ekosustavu, milijuni korisnika još uvijek koriste verziju 4.1.1, koja je objavljena u 2012 godini. Prema Google-ovimpodacima, oko 34 posto svih Android korisnika trenutno koristi Android verzije 4.1.1 i 4.1.2.

Jedan od najvećih problema sa Android-om je taj što njegov ciklus ažuriranje traje suviše dugo. Zbog toga su proizvođači uređaja i telekom operateri prisiljeni da rješavaju problem, a taj proces obično jako dugu traje,

navode stručnjaci.

Kompanija BlackBerry priopćila je da će zbog uočene Heartbleed sigurnosne prijetnje do petka objaviti sigurnosnu nadogradnju za njen BBM messaging softver za Android i iOS uređaje.

Također, mnoge kompanije među kojima su Cisco, HP, IBM, Intel, Juniper Networks, Oracle i Red Hat upozoravaju kupce da mogu biti u opasnosti. Mnoge su već objavile sigurnosne zakrpe dok druge, kao što jeBlackBerry, žure kako da to urade.

Pronađi grešku u Windows 8.1 Preview i zaradi 100.000 dolara

Kompanija Microsoft predstavila je nove programe nagrađivanja osmišljene s ciljem kako bi kompanija postala svjesna sigurnosnih propusta.

Microsoft poziva sve, i pojedince i kompanije, da se priključe programu putem kojeg nudi novčane nagrade do 100.000 dolara u zamjenu za izvještavanje o pojedinim vrstama ranjivosti i tehnikama eksploatacije.

Kompanija će 26. lipnja pokrenuti tri programa:

-

Mitigation Bypass Bounty

-

BlueHat Bonus for Defense

-

Internet Explorer 11 Preview Bug Bounty

Kod Mitigation Bypass Bounty, Microsoft će platiti do 100.000 dolara za nove tehnike eksploatacije zaštite ugrađene u novi operativni sustav Windows 8.1 Preview. Kompanija navodi da će im rano uočavanje i učenje o novim tehnikama eksploatacije pomoći da znatno poboljšaju sigurnost.

Drugi program se zove BlueHat Bonus for Defense putem koje će Microsoft platiti do 50.000 dolara za obrambene ideja koje se odose na podnesene Mitigation Bypass Bounty теhnike. Naravno, ovaj program je povezan sa Mitigation Bypass Bounty programom što može biti dobar način da pojedinci zarade još više novca od svog rada.

Konačno, Microsoft nudi i do 11.000 dolara za kritične ranjivosti koje utječu na Internet Explorer 11 Preview u operativnom sustavu Windows 8.1 Preview.

Kao što smo već pomenuli, Microsoft će ova tri nagradna programa pokrenuti 26. lipnja 2013 godine. Mitigation Bypass Bounty i BlueHat Bonus for Defense nisu vremenski ograničeni programi dok je Internet Explorer 11 Preview Bug Bounty ograničen na 30 dana probnog razdoblja (od 26. lipnja do 26. srpnja).

Svi oni koji su zainteresirani da saznaju više trebaju da posjete Microsoft-ovu stranicu na kojoj su detaljno predstavljeni nagradni programi.

Microsoft objavio hitnu zakrpu za novootkrivenu grešku u Internet Explorer-u

Nakon samo pet dana kompanija Microsoft objavila je hitnu zakrpu za novootkrivenu grešku u Internet Explorer-u, završivši tako posao koji je započet sa privremenom zakrpom objavljenom u utorak. Ova zakrpa sa oznakom MS12-063, popravlja pet nedostataka, uključujući i onaj koji napadačima omogućava da ga koriste za instaliranje trojanca Poison Ivy koji se koristi za krađu podataka ili za daljinsku kontrolu računara.

Početkom sedmice Microsoft je objavio privremenu zakrpu koja se implementira manuelno dok je ova “kumulativna” bezbednosna ispravka sada dostupna svima putem ažuriranja Windows-a. Potrebno je da što pre ažurirate Windows jer se radi o ozbiljnom bezbednosnom propustu u Internet Explorer-u.

Danas smo pokrenuli Security Update MS12-063 kako bi rešili problem napada na manji broja računara preko ranjivosti u Internet Ekplorer 9 i ranijim verzijama,

navodi se u saopštenju kompanije Microsoft.

Iako aktuelni problemi koji proizilaze iz slabosti pojavljuju se manji broj, ozbiljnost potencijalnih padavina bila dovoljno velika da podstakne punu štampu suda iz Microsofta ove nedelje, sa blizu stalnom korporativne komunikacije o svom radu da priključite curenje.

Ovako brzo pojavljivanje ažuriranja iznenadilo je bezbednosne stručnjake koji su tvrdili da će kompaniji Microsoft biti potrebno mesec dana da naprave ovu zakrpu. Stručnjaci sada tvrde da je Microsoft imao ovo ažuriranje već spremno, i da se radi o ažuriranju koje je trebalo biti isporučeno 9. oktobra ali da se zbog medijske pažnje ipak izašlo ranije sa njim.

Security Update MS12-063 se odnosi na sve Windows sisteme, XP, Vista i Windows 7, i utiče na IE6, IE7, IE8 i IE9. Jedini izuzetak je Internet Explorer 10 koji će se pojaviti zajedno sa dugo očekivanim operativnim sistemom Windows 8.

Otkriven opasan bezbednosni propust u Internet Exploreru

Kompanija Microsoft objavila je privremenu softversku zakrpu za novootkrivenu greške u Internet Explorer-u. Ovo je itekako veliki problem koji utiče na stotine miliona korisnika Internet Explorer-a. Napadači ovu grešku koriste za instaliranje trojanca Poison Ivy koji se koristi za krađu podataka ili za daljinsku kontrolu računara.

Microsoft je brzo reagovao u adresiranju problema saopštivši da je greška otkrivena i da se ubrzano radi na njenoj ispravci.

Takozvane “zero-day”, ili novootkrivene ranjivosti su retke. Bezbednosna kompanija Symantec navodi da je samo osam takvih grešaka registrovano u 2011 godini. One su veoma opasne upravo iz razloga što su nove, jer za njih nema raspoložive zakrpe.

Prema navodima bezbednosnih stručnjaka, ova ranjivost je prisutna kod svih verzija Internet Explorer-a, od Internet Explorer 6 pa do prošlogodišnjeg Internet Explorer 9. Jedini izuzetak je Internet Explorer 10 koji će imati svoj debi u oktobru kada bude predstavljen Windows 8. Sve u svemu, ovo znači potencijalnu opasnost za 53% Internet korisnika.

Microsoft savetuje korisnicima da preuzmu besplatnu zakrpu, Enhanced Mitigation Experience Toolkit (EMET), kao privremeno rešenje dok kompanija ne izađe sa potpunom zakrpom.

Korisnici treba da blokiraju napade sa EMET 3.0, povećaju bezbednosnu zonu u IE na "high" i konfigurišu browser tako da prikazuje upozorenja pre izvršavanja skripti,

saopštio je Microsoft.

Međutim, stručnjaci upozoravaju da korisnici ovu privremenu zakrpu moraju preuzeti i manuelno konfigurisati, što je malo prekomplikovano za mnoge obične korisnike.

EMET je alatka namenjena naprednim korisnicima, koja manuelnim konfigurisanjem omogućava tehnologije koje mogu da se izbore sa ovakvim sigurnosnim propustima kao što su ASLR (address space layout randomization) i DEP (data execution prevention). EMET 3.0 može se preuzeti sa Microsoft-ovog sajta.

Neki bezbednosni stručnjaci savetuju korisnicima da se prebace na neki alternativni pretraživače, kao što su Google Chrome ili Mozilla Firefox dok Microsoft ne zakrpi ovaj propust u svom Internet Explorer-u. Većina stručnjaka smatra da će kompaniji Microsoft biti potrebno najmanje nedelju dana da napravi odgovarajuću ispravku.

Na Pwnium takmičenju tri puta hakiran Chrome Sandbox

Posljednjeg dana CanSecWest konferencije tokom koje se održavalo Pwnium takmičenje, Google Chrome je po treći put hakiran na način da je obiđen njegov toliko hvaljeni Sandbox.

Posljednjeg dana CanSecWest konferencije tokom koje se održavalo Pwnium takmičenje, Google Chrome je po treći put hakiran na način da je obiđen njegov toliko hvaljeni Sandbox.

Haker koji se predstavio samo kao PinkiePie kazao je da je prošli tjedan proveo radeći na ovom napadu. Napad kombinira tri do sada nepoznate ranjivosti sa kojim se uspijeva obezbjediti potpuni pristup sustavu na Dell Inspiron na kojem je ažurirani Window 7 i u potpunosti zakrpljena verzija Chrome preglednika.

PinkiePie navodi da su se sve tri ranjivosti odnosile na Chrome kod što je značilo da se kvalificirao za prvu nagradu takmičenja koj iznosi 60.000 dolara. Članovi Google tima je potvrdio ovo dostignuće i u manje od 24 časa uradio update Chrome-a koji popravlja ovaj propust.

Također, u srijedu je prvog dana takmičenja Rus Sergej Glaznov hakirao Chrome demonstrirajući dvije ranjivosti u njegovom kodu koje zaobilaze Sandbox. Google sigurnosni tim je nekoliko časova nakon potvrde ovog hakiranja uradio ažuriranje i zakrpio ove propuste.

Potvrđeno je i da je hack Francuske sigurnosne kompanije VUPEN iskoristio ranjivosti u Adobe Flash tako da će se morati zadovoljiti utješnom nagradom od 20.000 dolara.

Sve ove godine kako se tamičenje organizira Google Chrome je bio jedini pretraživač koji nije bio hakiran, njegov Sandbox je bio neprobojna barijera za sve one koji su to pokušali, sve do prije nekoliko dana.

Google tim navodi da su jako zadovoljni ovogodišnjim takmičenjem i da vrijednost nije u broju otkrivenih bugova, nego spoznaja koja dolazi promatranjem kako je jedan broj napada zaobišao vješto postavljenu obranu.

Sergej Glazunov uspeo da hakira Chrome prvog dana Google Pwn2Own takmičenja

Tokom Google Pwinium takmičenja koje se održava na CanSecWest konferenciji o bezbednosti u sredu u Vankuveru, ruski lovac na softverske propuste Sergej Glazunov demonstrirao je kako je iskoristio propust Chrome preglednika i u potpunosti porazio toliko hvaljeni Chrome Sandbox.

Tokom Google Pwinium takmičenja koje se održava na CanSecWest konferenciji o bezbednosti u sredu u Vankuveru, ruski lovac na softverske propuste Sergej Glazunov demonstrirao je kako je iskoristio propust Chrome preglednika i u potpunosti porazio toliko hvaljeni Chrome Sandbox.

Google Chrome je smatran jednim od najbezbedijih Web preglednika baš zbog svoje bezbednosne sandbox arhitekture, koja uvodi ograničenja u interakciji sa operativnim sistemom i značajno ograničava šta napadač može da uradi ako se iskoristi neku od ranjivosti preglednika.

Ovogodišnji Pwnium ima nagradni fond od milion dolara. Nagrađuju se svi oni koj iskoriste neku vrstu propusta u Chrome-u. Najveća nagrada je 60.000 dolara i dodeljuje se onima koji demonstriraju ranjivost samog Google Chrome koda.

Prvi koji će zaraditi glavnu nagradu je Sergej Glazunov koji je tokom prvog dana takmičenja demonstrirao ranjivost i u potpunosti aobišao Chrome Sandbox.

Google Chrome tim je potvrdio ovu ranjivost čestitajući Sergej Glazunovu kao prvom koji je osvojio glavnu nagradu.

Sergej Glazunov nije jedini koji je probio Chrome na Pwn2Own takmičenju, tim istraživača iz Francuske sigurnosne kompanije VUPEN takođe je uspeo u tome. Ranjivost je iskorištava dve greške, jednu da zaobiđe DEP (Data Execution Prevention) i ASLR (address space layout randomization) na Windows OS, koje su dizajnirane za sprečavanje izvršenja zlonamjernog koda čak i onda kada se ranjivost pronađe i drugu za zaobilaženje Chrome Sandbox. Kompanija nije otkrila druge pojedinosti osim da je ranjivost pronađena u "default-noj" instalaciji Google preglednika pa stoga Chrome tim za sada sumnja da je VUPEN iskoristio ranjivost u Flash Player plug-in koji dolazi sa pretraživačem.

Ako se to pokaže kao tačno kompanija će za to dobiti samo utešnu nagradu od 20.000 dolara.

Takmičenje traje do petka tako da ostaje da se vidi da li će se pojaviti još neko ko će da konkureiše za osvajanje glavne nagrade.