Arhiva za ‘greška’ tag

Heartbleed bug: Bezbednosni OpenSSL propust koji utiče na 70% sajtova

Još jedan vrlo ozbiljan bezbedonosni propust uznemirio je online javnost. Naime, postoji velika opasnost da su vaše lozinke i finansijske informacije možda bile izložene, reč je o bezbednosnom propustu u kodu koji koristi dve trećine “bezbednih” sajtova na Internetu.

Bezbedonosni propust u kodu nazvan Heartbleed je ranjivost u OpenSSL kriptografskoj biblioteci koja omogućava napadačima da nevidljivo čitaju osetljive podatke sa Web servera kao što su kriptografski ključevi, korisnička imena i lozinke. Heartbleed propust je otkrila Finska kompanija koja se bavi bezbednosti na Internetu Codenomicon i Google-ov stručnjak za bezbednost Neel Mehta.

Šta je Heartbleed?

Heartbleed je bezbednosni propust u kodu popularnih OpenSSL verzija, softvera koji se koristi za šifriranje i zaštitu privatnosti vaših lozinki, bankovnih informacija i ostalih poverljivih podataka koje unosite na “bezbednim” sajtovima, kao što su Yahoo, Google i ostali sajtovi koji se mogu prepoznati po ikoni “katanac” u vašem pretraživaču.

OpenSSL je najpopularniji open source Kod za šifrovanje na Internetu. Važno je naglasiti da Heartbleed propust utiče na verzije koje koristi više od dve trećine aktivnih sajtova na Internetu, kao i e-mail i chat serveri, virtuelne privatne mreže i neki hardverski uređaji kao što su ruteri.

Treba reći da Heartbleed nije virus niti malware, ali on može biti iskorišćen od strane zlonamernih programa i sajber kriminalaca.

Ranjivost omogućava “svakome na Internetu” da pročita memoriju sistema zaštićenog sa OpenSSL tj. sa kodom koji sadrži ovaj bezbedonosni propust, tako da oni mogu dobiti ključeve potrebne za dekodiranje i čitanje podataka. Testovi su pokazali da Heartbleed propust omogućava pristup korisničkim imenima, lozinkama, instant porukama, e-mailovima, poslovnih dokumenata i poslovnoj komunikaciji.

Napadači imaju mogućnost da prisluškuju komunikaciju, kradu podatke direktno iz servisa i korisnika i da imitiraju usluge i korisnike,

navodi se na Heartbleed sajtu gde možete pronaći više informacija o ovom bezbedonosnom propustu.

Koje Internet usluge su pogođene?

Kompanija Microsoft je potvrdila da su njeni Azure Services prilično imuni na Heartbleed OpenSSL propust, osim za klijente koji koriste Linux slike u njenom Cloud-u. Google, Amazon, Rackspace i drugi su obavestili javnost o tome koje njihove usluga su pogođene.

Google navodi da je objavio zakrpu sa kojom rešava problem u uslugama Search, Gmail, YouTube, Wallet, Play, Apps i App Engine dok Chrome i Chrome OS nisu bili pogođeni. Kompanija navodi da će uskoro biti objavljena zakrpa za mobilni operativn i sistem Android 4.1.1, ostale verzije imune na Heartbleed propust, kao i za Search Appliance.

Google je takođe objavio zakrpe za sve instance na Cloud SQL i savetuje korisnike koji koriste Google Compute Engine da je potrebno da manuelno ažuririraju OpenSSL na svakoj pokrenutoj instanci ili da zamene sve postojeće slike sa verzijama koje uključuju ažuriran OpenSSL. Kompanija navodi da Heartbleed utiče na sve Debian, RHEL i CentOS instance u Compute Engine koji nemaju najnoviju verziju OpenSSL-a.

Za korisnike Google-ovog brzog HTTP protokola SPDY kompanija je objavila zakrpu, Apache modul koji podržava SPDY protokol.

Za one koji ne znaju šta je SPDY protokol od koristi će biti članak “Šta je Google-ov SPDY protokol i kako on pomaže u ubrzavanju Web-a”.

Yahoo navodi da su zakrpe objavaljene i da je većina njegovih usluga bezbedna.

Stručnjaci za bezbednost savetuju korisnike da sačekaju da online servisi objave da su popravile greške pa tek onda promene svoje lozinke.

Pre nekoliko dana objavljena je OpenSSL verzija sa svim bezbedonosnim ispravkama. Sajtovi i druge usluge mogu biti bezbedni korišćenjem ove nove OpenSSL verzije ili onemogućavanjem inficiranog dela Koda.

Ako ste zabrinuti za bezbednost na nekom sajtu, možete testirati taj sajt koristeći Qualys SSL Server Test.

Microsoft i Facebook nagrađuju za pronađene greške u široko zastupljenim Web tehnologijama

Microsoft, Facebook i Google odlučili su da se udruže u borbi protiv hakera. Žestoki rivali udružiće se u borbi protiv hakera nudeći novčane i druge nagrade svima onima koji pronađu kritične ranjivosti u široko zastupljenim Web tehnologijama.

Program je sponzorisan od strane kompanija Facebook i Microsoft uz pomoć Google-ovih stručnjaka za bezbednost koji su pomogli da se razvoje ovaj programa i koji će biti uključeni u procenu potencijalnih kritičnih ranjivosti.

Program pod nazivom HackerOne je nastojanje kompanija Microsoft i Facebook da pronađu bezbednosne propuste koji se skrivaju u nekim od ključnih Web tehnologija. HackerOne će nagraditi sve one koji pronađu problema sa PHP, Apache , OpenSSL , a to se odnosi čak i na osnovne protokole za komunikaciju na Internetu.

Nagrade se kreću od 300 do 5.000 dolara u zavisnosti od težine ranjivosti. Na sajtu je objavljen postupak prijave pronađene ranjivosti čiju težinu će procenjivati komisija sastavljena od stručnjaka iz ove tri kompanije.

Potrebno je reći da sve tri kompanije imaju svoje vlastite programe nagrađivanja za pronađene bezbedonosne propuste. Microsoft je do sada isplatio 130.000 dolara nagrada s tim da je proširio svoj program nagrađivanja nudeći do 100.000 dolara svima onima koji otkriju nove načine da zaobiđu sigurnosnu zaštitu u Windows 8.1.

Iako su kompanije Microsoft, Facebook i Google veliki rivali, do ove saradnje je došlo s ciljem da se pronađu kritične greške koje bi mogle ključnu infrastrukturu Interneta učiniti vrlo nesigurnom.

Pronađi grešku u Windows 8.1 Preview i zaradi 100.000 dolara

Kompanija Microsoft predstavila je nove programe nagrađivanja osmišljene s ciljem kako bi kompanija postala svjesna sigurnosnih propusta.

Microsoft poziva sve, i pojedince i kompanije, da se priključe programu putem kojeg nudi novčane nagrade do 100.000 dolara u zamjenu za izvještavanje o pojedinim vrstama ranjivosti i tehnikama eksploatacije.

Kompanija će 26. lipnja pokrenuti tri programa:

-

Mitigation Bypass Bounty

-

BlueHat Bonus for Defense

-

Internet Explorer 11 Preview Bug Bounty

Kod Mitigation Bypass Bounty, Microsoft će platiti do 100.000 dolara za nove tehnike eksploatacije zaštite ugrađene u novi operativni sustav Windows 8.1 Preview. Kompanija navodi da će im rano uočavanje i učenje o novim tehnikama eksploatacije pomoći da znatno poboljšaju sigurnost.

Drugi program se zove BlueHat Bonus for Defense putem koje će Microsoft platiti do 50.000 dolara za obrambene ideja koje se odose na podnesene Mitigation Bypass Bounty теhnike. Naravno, ovaj program je povezan sa Mitigation Bypass Bounty programom što može biti dobar način da pojedinci zarade još više novca od svog rada.

Konačno, Microsoft nudi i do 11.000 dolara za kritične ranjivosti koje utječu na Internet Explorer 11 Preview u operativnom sustavu Windows 8.1 Preview.

Kao što smo već pomenuli, Microsoft će ova tri nagradna programa pokrenuti 26. lipnja 2013 godine. Mitigation Bypass Bounty i BlueHat Bonus for Defense nisu vremenski ograničeni programi dok je Internet Explorer 11 Preview Bug Bounty ograničen na 30 dana probnog razdoblja (od 26. lipnja do 26. srpnja).

Svi oni koji su zainteresirani da saznaju više trebaju da posjete Microsoft-ovu stranicu na kojoj su detaljno predstavljeni nagradni programi.

Google isplatio rekordnih 31.000 dolara za grešku u Chrome

Ovog mjeseca kompanija Google platila je znanstveniku koji se bavi sigurnosti na Internetu rekordnih 31.336 dolara za obavještavanje o tri greške u tražilici Chrome.

Rekordni iznos Google-ovog “bug bounty” programa isplaćen je Ralf-Philipp Weinmann-u, znanstveniku suradniku na Sveučilištu u Luksemburgu. “Bug bounty” programa podrazumijeva da kompanija Google novčano nagradi svakoga tko otkrije grešku u njenom softveru.

Drago nam je što možemo objaviti da smo novčano nagradili Ralf-Philipp Weinmann-a sa 31.336 dolara u okviru Chromium nagradnog programa, otkrivanjem tri greške u kodu tražilice Chrome. Greške su demonstrirane i vrlo detaljno opisane,

navodi u priopćenju Ben Henry, Google tehnički voditelj Bug Bounty programa.

Ove tri greške iskorištavaju O3D, a JavaScript API (Application Programming Interface) dizajnirano za kreiranje interaktivnih 3D Web aplikacija. API i dodatak za podržanu tražilicu kreirani su od strane Google-a.

Važno je reći da su sve tri greške označene kao visokorizične, druge po ozbiljnosti na Chrome-ovom sustavu rangiranja ozbiljnosti ranjivosti.

Ova novčana nagrada je nešto veće nego što je to bilo uobičajeno za otkrivanje sličnih grešaka u Chrome međutim, prošlog kolovoza je kompanija najavila da će povećati novčane nagrade kako bi potakla ljude na otkrivanje i prijavljivanje grešaka u Chrome.

Google navodi da je u ovoj godini do sada isplatio gotovo 188.000 dolara nagrada za otkrivanje grešaka i propusta u Chrome i Chrome OS, uključujući i one na Pwn2Own i Google-ovim vlastitim Pwnium natječajima.

Propust u Internet Explorer-u omogućava hakerima da prate kretanje vašeg miša

Web analitička kompanija Spider.io izvestila je da Microsoft ne planira da popravi potencijalnu ranjivost (bug) u svom Internet Explorer-u koja omogućava svim vlasnicima Web sajtova, među njima i oglašivače i hakere, da prate kretanje kursora miša svojih posetilaca. Microsoft-ov bezbednosni tim priznao je problem i na tome se završilo, bez bilo kakvog obaveštenja o mogućnosti da se ranjivost zakrpi.

Pre nekoliko meseci Spider.io otkrio je i objavio zanimljiv “propust” u Internet Explorer-u. Ono što najviše zabrinjava jeste to što ovaj “propust” ne pogađa samo prozoru pretraživača, već nastavlja da prati kretanje kursora miša na ekranu korisnika, iza IE, čak i kada je prozor minimiziran. Ovaj “propust” pronađen je na IE6, IE7, IE8, IE9 i na novom IE10.

Mnogi smaraju da ovaj “propust” ima očigledne implikacije na privatnost korisnika ali da predstavlja i ozbiljan bezbednosni rizik koji se posebno odnosi na korisnike virtuelne tastature i keypad-a koji su stvoreni za borbu sa već široko rasprostranjenim “keylogger-om” koji hakeri koriste za krađu lozinki i drugih informacija koje se unose preko tastature.

Treba reći da lozinke nisu sigurne dok Microsoft je zakrpi ovaj “propust”. Nažalost, izgleda kao da Microsoft nema planove to da uradi.

Pomalo je smešno da kompanija koja tako odlučno podržava “Do Not Track” funkcionalnost, koje je u stvari Web zaglavlje koje sajtu govori da korisnik ne želi da se njegovo ponašanje prati, omogućava vlasnicima sajtova da uz pomoć ovog “propusta” prate ponašanje Internet Explorer korisnika.

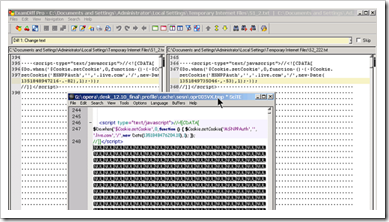

SkyDrive sajt ruši Opera pretraživač slanjem 2 miliona NULL znakova

Izvorni kod Microsoft SkyDrive web sajta čini ovu uslugu skoro neupotrebljivom za korisnike Opera desktop pretraživača. Naime, otkriveno je da izvorni kod sajta obuhvata preko 2 miliona “NULL” znakova što izaziva da korišćenje resursa procesora na računaru dostiže 100% i da zbog toga web sajt postaje nefunkcionalan.

Ovaj problem izazvan je čudnom greškom u pozadini Microsoft-a koja šalje gomilu neočekivanih “NULL” znakova koji izazivaju problema kod Opera pretraživača, kada on pokušava da ih interpretira.

Ovaj problem se može videti na screenshot-u izvornog koda SkyDrive web sajta:

Zašto Microsoft šalje 2 miliona “NULL” znakova, još uvek nije poznato, ali i Opera mora da preuzme na sebe jedan deo krivice za celi ovaj problem jer je, koliko je poznato, jedini pretraživač koji ima problem sa ovim kod-om. Opera pretraživač jedini je pretraživač koji se muči se da interpretira ovaj ogroman broj “NULL” znakova pa zato korišćenje resursa procesora dostiže 100 odsto, ostali pretraživači ne pokazuju bilo kakav problem sa interpretacijom koda SkyDrive sajta.

Prema nedavni podacima kompanije analitičke kompanije StatCounter, Opera drži samo 1,63 odsto udela na svetskom tržištu pretraživača, tako da je ovaj problem ograničena samo na manji broj korisnika.

Nema sumnje da će Opera vrlo brzo morati da radi na promeni načina na koji se njen pretraživač odnosi prema “NULL” vrednostima. Mada treba reći da prava snaga Opera pretraživača leži u njenom mobilnom softveru koji ima više od 200 miliona aktivnih mobilnih korisnika.

Microsoft objavio hitnu zakrpu za novootkrivenu grešku u Internet Explorer-u

Nakon samo pet dana kompanija Microsoft objavila je hitnu zakrpu za novootkrivenu grešku u Internet Explorer-u, završivši tako posao koji je započet sa privremenom zakrpom objavljenom u utorak. Ova zakrpa sa oznakom MS12-063, popravlja pet nedostataka, uključujući i onaj koji napadačima omogućava da ga koriste za instaliranje trojanca Poison Ivy koji se koristi za krađu podataka ili za daljinsku kontrolu računara.

Početkom sedmice Microsoft je objavio privremenu zakrpu koja se implementira manuelno dok je ova “kumulativna” bezbednosna ispravka sada dostupna svima putem ažuriranja Windows-a. Potrebno je da što pre ažurirate Windows jer se radi o ozbiljnom bezbednosnom propustu u Internet Explorer-u.

Danas smo pokrenuli Security Update MS12-063 kako bi rešili problem napada na manji broja računara preko ranjivosti u Internet Ekplorer 9 i ranijim verzijama,

navodi se u saopštenju kompanije Microsoft.

Iako aktuelni problemi koji proizilaze iz slabosti pojavljuju se manji broj, ozbiljnost potencijalnih padavina bila dovoljno velika da podstakne punu štampu suda iz Microsofta ove nedelje, sa blizu stalnom korporativne komunikacije o svom radu da priključite curenje.

Ovako brzo pojavljivanje ažuriranja iznenadilo je bezbednosne stručnjake koji su tvrdili da će kompaniji Microsoft biti potrebno mesec dana da naprave ovu zakrpu. Stručnjaci sada tvrde da je Microsoft imao ovo ažuriranje već spremno, i da se radi o ažuriranju koje je trebalo biti isporučeno 9. oktobra ali da se zbog medijske pažnje ipak izašlo ranije sa njim.

Security Update MS12-063 se odnosi na sve Windows sisteme, XP, Vista i Windows 7, i utiče na IE6, IE7, IE8 i IE9. Jedini izuzetak je Internet Explorer 10 koji će se pojaviti zajedno sa dugo očekivanim operativnim sistemom Windows 8.

Otkriven opasan bezbednosni propust u Internet Exploreru

Kompanija Microsoft objavila je privremenu softversku zakrpu za novootkrivenu greške u Internet Explorer-u. Ovo je itekako veliki problem koji utiče na stotine miliona korisnika Internet Explorer-a. Napadači ovu grešku koriste za instaliranje trojanca Poison Ivy koji se koristi za krađu podataka ili za daljinsku kontrolu računara.

Microsoft je brzo reagovao u adresiranju problema saopštivši da je greška otkrivena i da se ubrzano radi na njenoj ispravci.

Takozvane “zero-day”, ili novootkrivene ranjivosti su retke. Bezbednosna kompanija Symantec navodi da je samo osam takvih grešaka registrovano u 2011 godini. One su veoma opasne upravo iz razloga što su nove, jer za njih nema raspoložive zakrpe.

Prema navodima bezbednosnih stručnjaka, ova ranjivost je prisutna kod svih verzija Internet Explorer-a, od Internet Explorer 6 pa do prošlogodišnjeg Internet Explorer 9. Jedini izuzetak je Internet Explorer 10 koji će imati svoj debi u oktobru kada bude predstavljen Windows 8. Sve u svemu, ovo znači potencijalnu opasnost za 53% Internet korisnika.

Microsoft savetuje korisnicima da preuzmu besplatnu zakrpu, Enhanced Mitigation Experience Toolkit (EMET), kao privremeno rešenje dok kompanija ne izađe sa potpunom zakrpom.

Korisnici treba da blokiraju napade sa EMET 3.0, povećaju bezbednosnu zonu u IE na "high" i konfigurišu browser tako da prikazuje upozorenja pre izvršavanja skripti,

saopštio je Microsoft.

Međutim, stručnjaci upozoravaju da korisnici ovu privremenu zakrpu moraju preuzeti i manuelno konfigurisati, što je malo prekomplikovano za mnoge obične korisnike.

EMET je alatka namenjena naprednim korisnicima, koja manuelnim konfigurisanjem omogućava tehnologije koje mogu da se izbore sa ovakvim sigurnosnim propustima kao što su ASLR (address space layout randomization) i DEP (data execution prevention). EMET 3.0 može se preuzeti sa Microsoft-ovog sajta.

Neki bezbednosni stručnjaci savetuju korisnicima da se prebace na neki alternativni pretraživače, kao što su Google Chrome ili Mozilla Firefox dok Microsoft ne zakrpi ovaj propust u svom Internet Explorer-u. Većina stručnjaka smatra da će kompaniji Microsoft biti potrebno najmanje nedelju dana da napravi odgovarajuću ispravku.

Greška u Skype softveru uzrokuje da se instant poruke šalju neželjenim primaocima

Skype je potvrdio grešku u svom softveru koji je slao kopije vaših poruka neželjenim primateljima.

Softverska greška po svemu sudeći stara je mjesec dana a prvi put je primjećena na Skype forumima za korisničku podršku, gdje je jedan broj šokiranih korisnika tražio pomoć jer nisu nikako mogli da shvate kako su neki njihovi kontakti primili poruke koje nisu bile namjenjene njima. Korisnici navode da su njihove privatne poruke, koje su razmjenjivali sa određenim kontaktima, na neki način kopirane i ponovno poslane nekim njihovim drugim kontaktima kojima one nisu bile namjenjene.

Skype je potvrdio grešku u svom softveru navodeći da se poruke poslane između dva korisnika kopiraju i šalju trećim osobama u vrlo “rijetkim okolnostima”. Skype naglašava da njegovi timovi rade na ispravci ove pogreške do koje je po svemu sudeći dovela lipanjska nadogradnja softvera.

Skype ističe da će povući nadogradnju u “sljedećih nekoliko dana” kako bi riješili ovaj veoma neprijatan problem te da će potom od korisnika zatražiti da preuzmu novu, ispravljenu nadogradnju kako bi se spriječilo širenje ovog problema.

Skype omogućava ljudima da zovu jedni druge online, na taj način izbjegavaju korištenje tradicionalnih fiksnih ili mobilnih mreža. Prošle godine kompanija Microsoft kupila je Skype za fantastičnih 8,5 milijardi dolara i tom prilikom je objavljeno da popularna usluga ima više od 600 milijuna korisnika.

Na Pwnium takmičenju tri puta hakiran Chrome Sandbox

Posljednjeg dana CanSecWest konferencije tokom koje se održavalo Pwnium takmičenje, Google Chrome je po treći put hakiran na način da je obiđen njegov toliko hvaljeni Sandbox.

Posljednjeg dana CanSecWest konferencije tokom koje se održavalo Pwnium takmičenje, Google Chrome je po treći put hakiran na način da je obiđen njegov toliko hvaljeni Sandbox.

Haker koji se predstavio samo kao PinkiePie kazao je da je prošli tjedan proveo radeći na ovom napadu. Napad kombinira tri do sada nepoznate ranjivosti sa kojim se uspijeva obezbjediti potpuni pristup sustavu na Dell Inspiron na kojem je ažurirani Window 7 i u potpunosti zakrpljena verzija Chrome preglednika.

PinkiePie navodi da su se sve tri ranjivosti odnosile na Chrome kod što je značilo da se kvalificirao za prvu nagradu takmičenja koj iznosi 60.000 dolara. Članovi Google tima je potvrdio ovo dostignuće i u manje od 24 časa uradio update Chrome-a koji popravlja ovaj propust.

Također, u srijedu je prvog dana takmičenja Rus Sergej Glaznov hakirao Chrome demonstrirajući dvije ranjivosti u njegovom kodu koje zaobilaze Sandbox. Google sigurnosni tim je nekoliko časova nakon potvrde ovog hakiranja uradio ažuriranje i zakrpio ove propuste.

Potvrđeno je i da je hack Francuske sigurnosne kompanije VUPEN iskoristio ranjivosti u Adobe Flash tako da će se morati zadovoljiti utješnom nagradom od 20.000 dolara.

Sve ove godine kako se tamičenje organizira Google Chrome je bio jedini pretraživač koji nije bio hakiran, njegov Sandbox je bio neprobojna barijera za sve one koji su to pokušali, sve do prije nekoliko dana.

Google tim navodi da su jako zadovoljni ovogodišnjim takmičenjem i da vrijednost nije u broju otkrivenih bugova, nego spoznaja koja dolazi promatranjem kako je jedan broj napada zaobišao vješto postavljenu obranu.