Arhiva za ‘ranjivost’ tag

Novi sigurnosni propust prijeti milijardi Android uređaja

Novi sigurnosni propust predstavlja prijetnju za više od milijardu Android uređaja. Tim sigurnosnih stručnjaka kompanije Zimperium zLabs upozorava da su pametni telefoni i tableti koje pokreće mobilni operativni sustav Android u opasnosti jer novootkriveni bug ih može inficirati tjekom pregledavanja audio i video datoteka.

Sigurnosni stručnjaci kompanije Zimperium zLabs nazvali su ovaj propust Stagefright 2.0, po izvornom propustu koji je otkriven u srpnju i koji je bio najveći Android sigurnosni propust do sada i upozororavaju da je on prijetnja za “gotovo svaki Android uređaj”.

Koristeći značajku za slušanje i gledanje specijalno napravljenih MP3 i MP4 datoteka, hakeri mogu pristupiti i napraviti promjene na daljinu u kodu Android uređaja, a u teoriji mogu pratiti i krasti podatke. Na primjer, korisnici mogu biti dovedeni na neku Internet stranicu koja aktivira Android značajku za gledanje i slušanje MP4 i MP3 datoteka ili ono što još zabrinjavajuće, bug može biti iskorišten i u situaciji kada haker i žrtva koriste istu javnu Wi-Fi mrežu, kao što je kafić.

Treba reći da novootkriveni sigurnosni propust ustvari sadrži dvije ranjivosti koje hakeri iskorištavaju. Prva se odnosi na “libutils” knjižnicu koja se nalazi u svakoj verziji Androida dok se druga ranjivost odnosi na knjižnicu “libstagefright” koja je sastavni dio Android 5.0 i novijih uređaja. Daljinsko izvršavanje koda je moguće u svim verzijama Android 5.0 i novijim kombiniranjem i iskorištavanjem ove dvije ranjivosti. Također, moguće je napasti i starije Android uređaje ciljajući ranjivost otkrivenu u “libutils” knjižnici. Uspješnost ovisi o aplikacijama trećih strana instaliranih na uređaju ili njegove pre-loaded funkcionalnosti.

Sigurnosni stručnjaci kompanije Zimperium zLabs navode da se napad primarno izvodi putem Web preglednika. Razlog za to je taj što je Google sa najnovijim verzijama Hangouts i Messenger onemogućio hakerima da napadnu putem MMS (koji je koristio izvorni Stagefright propust). Kao što smo već rekli, hakeri mogu iskoristiti ovaj sigurnosni propust i u situacijama kada koriste istu javnu Wi-Fi mrežu kao i žrtva ali i preko aplikacija treći strana koje koriste “libutils” i “libstagefright” knjižnice.

Izvorni Stagefright sigurnosni propust otkriven je u srpnju, a njegov fokus je bio izrabljivanje ranjivosti u Google chat aplikaciji Hangouts i Messenger tijekom slanja multimedijskih video datoteka tj. MMS.

Tekstualna poruka koja ruši iPhone!

Nedavno je otkriveno je jednostavan niz znakova poslan putem tekstualne poruke na iPhone može napraviti priličnu štetu. Tačnije, ovaj niz znakova može srušiti operativni sistem na iPhoneu.

Dobra vest je da je praktično nemoguće slučajno otkucati ovaj niz znakova. To znači da su žrtve, kojih je popriličan broj, namjerno izdvojene kao mete.

Ono što treba naglasiti jeste da će ovaj niz znakova uzrokovati samo rušenje iPhone te da nema nikakav uticaj na Android ili Windows telefon.

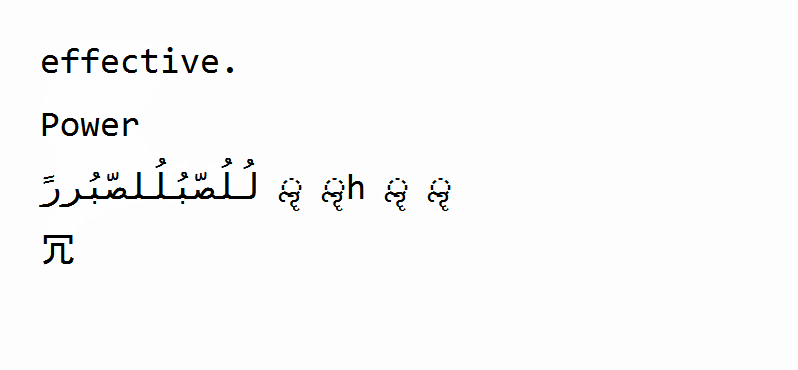

Ovaj za iPhone smrtonosni niz znakova je kombinacija ASCII i Unicode karaktera i izgleda ovako:

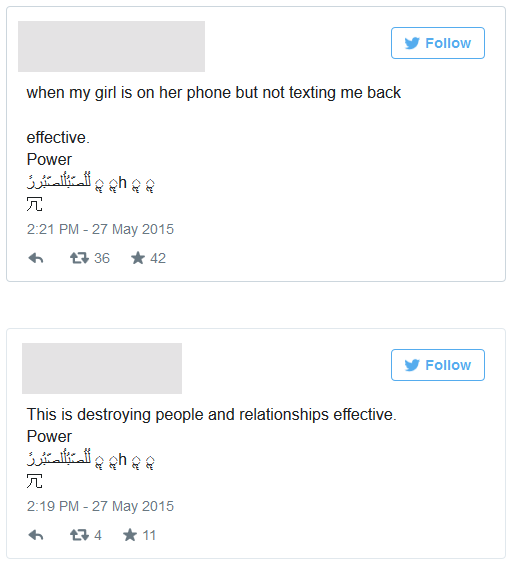

Slanje ovog niza znakova prijateljima koji imaju iPhone postala je neka vrsta Twitter senzacije. Veliki broj ljudi se zabavlja na bizaran način, šaljući ovaj niz znakova svojim prijateljima koji imaju iPhone i pri tom brojeći koliko su ih srušili.

Kompanija Apple se juče oglasila potvrdivši da su svesni problema koji kod iMessage izaziva određena serija Unicode karaktera te da će kompanija uraditi zakrpu koju će objaviti putem ažuriranja softvera.

Do tada, budite svesni potencijalne opasnosti i nadajte se da su vaši prijatelji dovoljno zreli da se ne šale sa vama na ovaj način.

Dok kompanija Apple ne objavi zakrpu, jedini način da se zaštitite od ovakvog napada jeste da isključite Message obaveštenja na svom iPhone.

- Idite na podešavanja (Settings)

- Kliknite na obaveštenja (Notifications)

- Kliknite na Messages (poruke)

- Zatim isključite obaveštenja

Milioni WordPress sajtova u opasnosti!

Stručnjaci za bezbednost upozoravaju da se milioni WordPress sajtova nalaze u opasnosti zbog ranjivosti koja je pronađena u podrazumevanoj (default) instalaciji ovog vrlo popularnog sistema za upravljanje sadržajem (CMS)!

Takozvana cross-site scripting (XSS) ranjivost pronađena je u paketu koji je deo WordPress teme poznate kao Twenty Fifteen i koji se instalira kao podrazumevana. Ova ranjivost se zasniva na “DOM” što znači da deluje u “Document Object Model” koji je odgovoran za to kako se tekst, slike, zaglavlja i linkovi prikazuju u pretraživaču.

DOM XSS napadi zahtevaju od potencijalne žrtve da klikne na zlonameran link, koji je ustvari jedna vrsta ograničenja koja u velikoj meri smanjuje sigurnost sajta. U slučaju da administrator ne prepozna ovu vrstu mamca, postaće žrtve napada, drugim rečima, napadači mogu preuzeti potpunu kontrolu nad njihovim WordPress sajtom.

Stručnjaci za bezbednost na Internetu kompanije Securi navode da su ovaj napad otkrili pre izvesnog vremena zahvaljujući prijavama naših klijenata koji su ukazivali na potencijalnu ranjivost:

http:// site.com/wp-content/themes/twentyfifteen/genericons/example.html#1

Ono što se događa jeste da XSS objavljuje JavaScript upozorenje međutim, ono se takođe može koristiti i za izvršavanje JavaScript-a u vašem pretraživaču te preuzimanja kontrole nad vašim WordPress sajtom ako ste prijavljeni kao Admin.

Naš savet je da obavezno proverite vaš WordPress sajt i da li je na njemu pokrenut ovaj “genericons” paket. U slučaju da jeste, preporučujemo da odmah uklonite example.html datoteku koja je dio paketa ili da bar proverite da li firewall (zaštitni zid) Web aplikacija ili sistem za detekciju upada, blokira pristup do ove datoteke.

Sucuri navodi da je obavestio veliki broj kompanija koje nude Web hosting od kojih su mnoge već zakrpile ovaj sigurnosni propust na sajtovima koje hostuju.

Heartbleed bug još uvijek velika prijetnja za milijune korisnika Android 4.1.1 Jelly Bean

Milijuni Android korisnika još uvijek su osjetljivi na Heartbleed bug, ranjivost u OpenSSL koju cyber kriminalci mogu iskoristiti za krađu lozinki, podataka o kreditnoj kartici i drugih osjetljivih podataka sa Web servera.

Kao što smo već pisali u članku “Heartbleed bug: Bezbednosni OpenSSL propust koji utiče na 70% sajtova”, Heartbleed se smatra jednim od najozbiljnijih sigurnosnih propusta ikada pronađenih, dijelom zato što je ostao neotkriven više od dvije godine. Stručnjaci procjenjuju da oko dvije trećine Web servera u svijetu koristi verzije najpopularnijeg softvera za šifriranje na Internetu OpenSSL koji sadrži grešku.

Prošli tjedan Google je objavio da su sve verzije Androida imune na Heartbleed, s izuzetkom Android 4.1.1. Podaci za rješavanje problema sa verzijom Android 4.1.1 se distribuira proizvođačima uređaja i mobilnih operatera, koji su odgovorni za objavljivanje ažuriranja.

Kompanija Google je u kratkom vremenskom roku objavila zakrpe za svoje Web servise kao što su Google Search, Gmail, YouTube, Wallet, Play, Apps, App Engine, AdWords, DoubleClick, Maps, Maps Engine i Earth, međutim ne postoji jednostavno rješenje za korisnike Androida.

Android ima problem fragmentacije u ekosustavu, milijuni korisnika još uvijek koriste verziju 4.1.1, koja je objavljena u 2012 godini. Prema Google-ovimpodacima, oko 34 posto svih Android korisnika trenutno koristi Android verzije 4.1.1 i 4.1.2.

Jedan od najvećih problema sa Android-om je taj što njegov ciklus ažuriranje traje suviše dugo. Zbog toga su proizvođači uređaja i telekom operateri prisiljeni da rješavaju problem, a taj proces obično jako dugu traje,

navode stručnjaci.

Kompanija BlackBerry priopćila je da će zbog uočene Heartbleed sigurnosne prijetnje do petka objaviti sigurnosnu nadogradnju za njen BBM messaging softver za Android i iOS uređaje.

Također, mnoge kompanije među kojima su Cisco, HP, IBM, Intel, Juniper Networks, Oracle i Red Hat upozoravaju kupce da mogu biti u opasnosti. Mnoge su već objavile sigurnosne zakrpe dok druge, kao što jeBlackBerry, žure kako da to urade.

Microsoft i Facebook nagrađuju za pronađene greške u široko zastupljenim Web tehnologijama

Microsoft, Facebook i Google odlučili su da se udruže u borbi protiv hakera. Žestoki rivali udružiće se u borbi protiv hakera nudeći novčane i druge nagrade svima onima koji pronađu kritične ranjivosti u široko zastupljenim Web tehnologijama.

Program je sponzorisan od strane kompanija Facebook i Microsoft uz pomoć Google-ovih stručnjaka za bezbednost koji su pomogli da se razvoje ovaj programa i koji će biti uključeni u procenu potencijalnih kritičnih ranjivosti.

Program pod nazivom HackerOne je nastojanje kompanija Microsoft i Facebook da pronađu bezbednosne propuste koji se skrivaju u nekim od ključnih Web tehnologija. HackerOne će nagraditi sve one koji pronađu problema sa PHP, Apache , OpenSSL , a to se odnosi čak i na osnovne protokole za komunikaciju na Internetu.

Nagrade se kreću od 300 do 5.000 dolara u zavisnosti od težine ranjivosti. Na sajtu je objavljen postupak prijave pronađene ranjivosti čiju težinu će procenjivati komisija sastavljena od stručnjaka iz ove tri kompanije.

Potrebno je reći da sve tri kompanije imaju svoje vlastite programe nagrađivanja za pronađene bezbedonosne propuste. Microsoft je do sada isplatio 130.000 dolara nagrada s tim da je proširio svoj program nagrađivanja nudeći do 100.000 dolara svima onima koji otkriju nove načine da zaobiđu sigurnosnu zaštitu u Windows 8.1.

Iako su kompanije Microsoft, Facebook i Google veliki rivali, do ove saradnje je došlo s ciljem da se pronađu kritične greške koje bi mogle ključnu infrastrukturu Interneta učiniti vrlo nesigurnom.

Sa februarskom zakrpom Microsoft rešava 57 bezbednosnih ranjivosti

Microsoft će svoju mesečnu zakrpu (patch) objaviti danas a Windows korisnici će sigurno primetiti da se ona odnosi na rešavanje mnogo većeg broja grešaka nego obično. Zakrpa koju bi Microsoft prema najavama trebao objaviti danas, rešiće 57 različite bezbednosnih ranjivosti koji će zahtevati 12 pojedinačnih ažuriranja za popravku.

Zakrpa će ciljati određeni broj različitih aplikacija, uključujući i sam Windows, Windows Server, Exchange, Office, Internet Explorer i .net Framework. Prema navodima koji dolaze iz kompanije Microsoft, 5 od 12 zakrpa klasifikovane su kao kritične, to znači da će se popravljati ranjivosti koje dozvoljavaju hakerima da izvrše zlonamerni kod na računaru korisnika.

Dve kritične zakrpe trebalo bi da poprave bezbednosne propuste koji se odnose na sve verzije Internet Explorer-a, od verzije šest, uključujući Windows 8 i Windows RT.

Microsoft ističe da se jedna zakrpa odnosi na Windows XP, Vista i Server 2003. Posebana zakrpa će biti potrebna onima koji još uvek koriste XP, dok će konačna zakrpa malo bolje zaštititi one koji koriste Exchange.

Ako imate omogućeno automatsko ažuriranje, kritične ispravke će se automatski instalirati na vaš računar tokom današnjeg ili sutrašnjeg dana. Ostatak isprvki, samo onih kategorisanih kao važne, biće potrebno ručno instalirati.

Kaspersky objavio listu Top 10 ranjivosti za treći kvartal 2012

Bezbednosna kompanija Kaspersky objavila je svoj najnoviji “IT Threat Evolution” u kom se nalazi nekoliko prilično zanimljivih nalaza među kojima je i to da se Microsoft proizvodi više ne nalaze na listi Top 10 najranjivijih proizvoda. Razlog za to jeste mehanizam za automatsko ažuriranje koji je sada dobro razvijen u novijim verzijama Windows operativnog sistema.

Kompanija Kaspersky objavila je Top 10 ranjivosti za treći kvartal 2012 godine:

-

Oracle Java veći broj ranjivosti: DOS-napad (Dobijanje pristupa sistemu i izvršavanje proizvoljnog koda sa lokalnim korisničkim privilegijama) i Cross-Site Scripting (Dobijanje pristupa osetljivim podacima). Kaspersky ranjivost ocenjuje kao vrlo kritičnu. Nalazi se ne 35% praćenih računara.

-

Oracle Java tri ranjivost: Dobijanje pristupa sistemu i izvršavanje proizvoljnog koda sa lokalnim korisničkim privilegijama. Ranjivost je ocenjena kao izuzetno kritična. Nalazi se ne 21,7% praćenih računara.

-

Adobe Flash Player veći broj ranjivosti: Dobijanje pristupa sistemu i izvršavanje proizvoljnog koda sa lokalnim korisničkim privilegijama. Dobijanje pristupa osetljivim podacima. Ocenjena kao veoma kritična ranjivost. Nalazi se ne 19% praćenih računara.

-

Adobe Flash Player veći broj ranjivosti: Dobijanje pristupa sistemu i izvršavanje proizvoljnog koda sa lokalnim korisničkim privilegijama. Zaobilazi bezbednosne sisteme. Veoma kritična. Nalazi se ne 18,8% praćenih računara.

-

Adobe Reader / Acrobat veći broj ranjivosti: Dobijanje pristupa sistemu i izvršavanje proizvoljnog koda sa lokalnim korisničkim privilegijama. Izuzetno kritična ranjivost. Nalazi se ne 14,7% praćenih računara.

-

Apple QuickTime veći broj ranjivosti: Dobijanje pristupa sistemu i izvršavanje proizvoljnog koda sa lokalnim korisničkim privilegijama. Kaspersky ovu Apple ranjivost ocjenjuje kao veoma kritičnu. Nalazi se ne 13,8% praćenih računara.

-

Apple iTunes veći broj ranjivosti: Dobijanje pristupa sistemu i izvršavanje proizvoljnog koda sa lokalnim korisničkim privilegijama. Veoma kritična. Nalazi se ne 11,7% praćenih računara.

-

Winamp AVI / IT ranjivosti u procesuiranju datoteka: Dobijanje pristupa sistemu i izvršavanje proizvoljnog koda sa lokalnim korisničkim privilegijama. Veoma kritičana ranjivost koja je prisutna na 10,9% praćenih računara.

-

Adobe Shockwave Player veći broj ranjivosti: Dobijanje pristupa sistemu i izvršavanje proizvoljnog koda sa lokalnim korisničkim privilegijama. Veoma kritična ranjivost koja je prisutna na 10,8% računara.

-

Adobe Flash Player veći broj ranjivosti: Dobijanje pristupa sistemu i izvršavanje proizvoljnog koda sa lokalnim korisničkim privilegijama. Zabilazi bezbednosne sisteme i dobija pristup osetljivim podacima. Ranjivost je ocenjena kao izuzetno kritična i nalazi se na 9,7% praćenih računara.

Pre nekoliko godina, proizvodi kompanije Microsoft sigurno bi bili prisutni na ovoj listi ali izdavanjem Windows Vista kompanija je počela vrlo ozbiljno da rešava ovaj problem, mnogo je urađeno sa Windows 7 a izdavanjem Windows 8 Microsoft je napravio još jedan korak više u tom pravcu. Treba reći da se operativni sistem Windows i dalje izuzetno mnogo napada zbog svoje dominacije na tržištu ali kao što pokazuje i ovaj izveštaj kompanije Kaspersky, ove ranjivosti su sada mnogo manje nego što su to ranije bile.

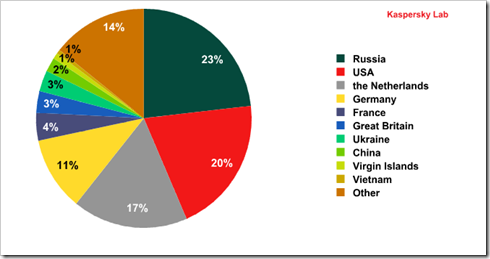

Izveštaj kompanije Kaspersky donosi mnoge zanimljivosti među kojima i da samo 10 zemalja širom sveta hostuje 86% Web resursa koji se koriste za širenje malware-a.

Isto tako, zanimljivo je da:

-

28 procenata svih napadnutih mobilnih uređaja koristilo je operativni sistem Android verziju 2.3.6, koji je objavljen u septembru 2011 godine.

-

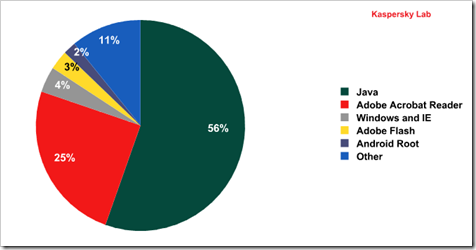

56 odsto blokiranih ranjivosti u trećem kvartalu koristilo je Java ranjivosti. (Ovo je izuzetno veliki procenat i upravo je to razlog zašto mnog stručnjaci i savetuju da deinstalirate Java)

-

Kaspersky je otkrio ukupno 91,9 miliona URL-ova koji serviraju zlonamerni kod, što je povećanje od 3% u odnosu na drugi kvartal 2012 godine.

Sigurnosni stručnjaci upozoravaju: Onemogućite Java na svojim računalima

Mozilla je izdala priopćenje u kom upozorava Firefox korisnike da na svojim računalima onemoguće Oracle Java plugin nakon što su istraživači otkrili da sajber kriminalci aktivno iskorištavaju još jednu u nizu njenih ranjivost.

Atif Mushtaq, sigurnosni istraživač u kompaniji FireEye prvi je otkrio ovaj propust u Java pluginu. On navodi da je otkrio da se opasnost koja iskorištava ovu ranjivost nalazi na domenu ok.xxx4.net i trenutno je hostovana na Tajvanu. Ako se desi da je vaše računalo kompromitirano iskorištavanjem ove ranjivosti u Java, onda je vrlo vjerojatno da je na njega instaliran Dropper.Ms.PMs, koji podatke sa vašeg računala šalje natrag na zasebne komandne i kontrolne servere pomoću IP 223.25.233.244, u Singapuru.

U ponedeljak su sigurnosni istraživači Andre DiMino i Mila Parkour objavili da se putem ove slabosti na vaš računar instalira Poison Ivy, trojana sa daljinskim pristupom, i da je trenutni broj inficirani računala još uvije relativno mali, sa tendencijom rapidnog rasta.

Razlog za bojazan da bi moglo zaista doći do rapidnog rasta broja inficiranih računala prvenstvano je zbog toga što se kompanija Oracle obično drži tromjesečnog ciklusa ažuriranja, tako da bi se patch (zakrpa) mogao pojaviti tek za nekoliko tjedana pa čak i mjeseci.

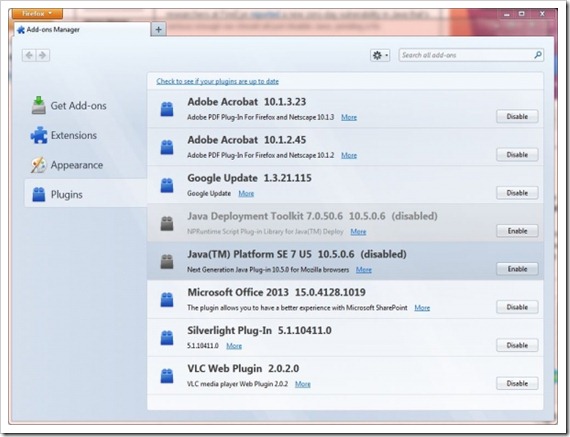

Kao korisnik, ovaj problem biste trebali shvatiti vrlo ozbiljno s obzirom da trenutno ne postoji zakrpa iz kompanije Oracle. Za sada, naša preporuka je da u potpunosti onemogućiti Javu dok se ne pojavi zakrpa iz kompanije Oracle. Ovo možete uraditi putem plugin sekcije na većini preglednika a ne samo na Mozilla Firefox.